RIP配置(2)——配置RIPv2的认证

原理简述:

配置协议的认证有很多的好处!例如:可以降低设备接受非法路由选择更新消息的可靠性,非法的更新消息可能来自试图破坏网络的攻击者,或试图通过欺骗路由器发送数据到错误的目的地址的方法来捕获数据包。RIPv2协议能够通过更新消息所包含的口令来验证某个路由选择消息源的合法性,其方式有两种:简单认证、MD5密文认证方式。

简单认证:指在认证的消息中携带的认证口令是以明文传输的,可以通过抓包软件抓取到数据包中的密码。

MD5密文验证:是一种单向消息摘要算法或安全散列函数,由RSA Date Security,Inc提出。有时MD5会被作为一个加密校验和。MD5算法是一个通过一个随意长度的明文消息和口令计算出一个128为的Hash值。Hash值会随着消息一同传送,拥有相同口令的接收者会计算它自己的Hash值,如果消息的内容没有被更改,接收者的hash值应该和消息发送者的hash值相匹配。

实验目的:

(1)理解配置RIPv2认证的场景和意义;

(2)掌握RIPv2简单认证的配置方法;

(3)掌握RIPv2简单验证的配置结果的测试方法;

(4)掌握配置RIPv2 MD5密文验证的方法;

(5)掌握测试RIPv2 MD5密文验证配置结果的方法。

实验内容:

场景:R1与R2都运行在RIPv2协议环境。

1.搭建RIPv2网络;

2.模拟网络攻击:窃取R1与R2之间的路由信息,并发布一些虚假路由,使R1与R2的相关路由的选择指向了R3,形成路由欺骗;

3.配置RIPv2简单认证;

4.配置RIPv2 MD5密文认证;

实验拓扑:

实验操作:

1.基本配置:

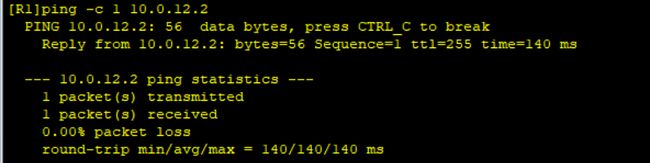

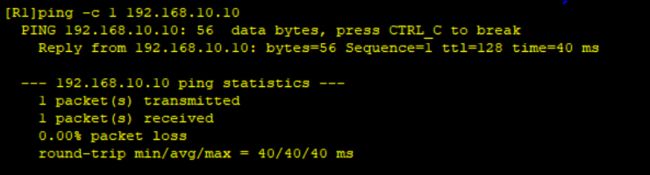

根据实验要求进行基础配置,检测直连链路上的连通性。现在,R3上的两个环回接口先不需要配置IP地址。

2.搭建RIP网络

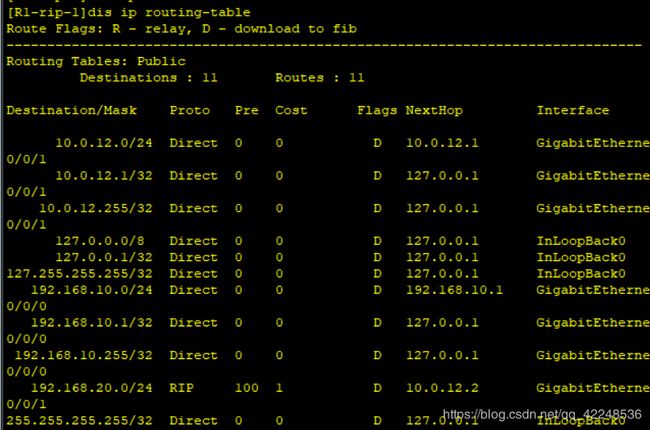

在路由器R1和R2上配置RIPv2版本协议,并添加需要通告的网段,配置过后查看相关的路由表信息。

现在可以观察到,双方已经正常的获得了RIP路由条目。

3.模拟网络攻击

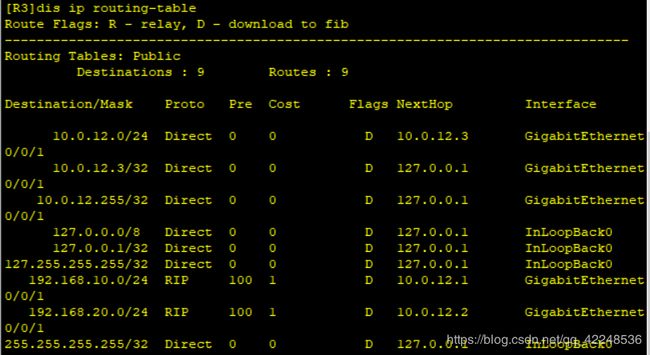

现在根据实验要求,配置路由器R3作为攻击者,并且接入到网络中。在基本的配置中已经将接口GE0/0/0地址配置为10.0.12.3,与该公司路由器在同一个网段上,同时配置RIPv2协议,通告给该网段,配置完成后查看R3的路由表。

可以看出:R3非法获取了R1和R2上用户端所在的两个网段的路由信息。也就是说,现在的R3可以向两个网段发送大量的ping包,导致网络链路的拥塞,从而形成攻击。

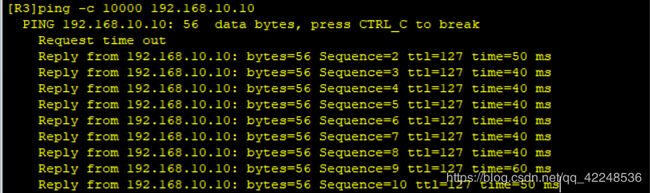

现在模拟R3的攻击:发送1万个ping包给PC-1(注:使用

在R3上配置两个用于欺骗的环回接口,地址为192.168.10.1和192.168.20.1,就是与网络中两个用户的地址相同,而且在RIP协议中通告这两个欺骗的网段。

[R3-LoopBack0]ip ad 192.168.10.1 24

[R3-LoopBack1]ip ad 192.168.20.1 24

[R3-rip-1]version 2

[R3-rip-1]network 192.168.10.0

[R3-rip-1]network 192.168.20.0

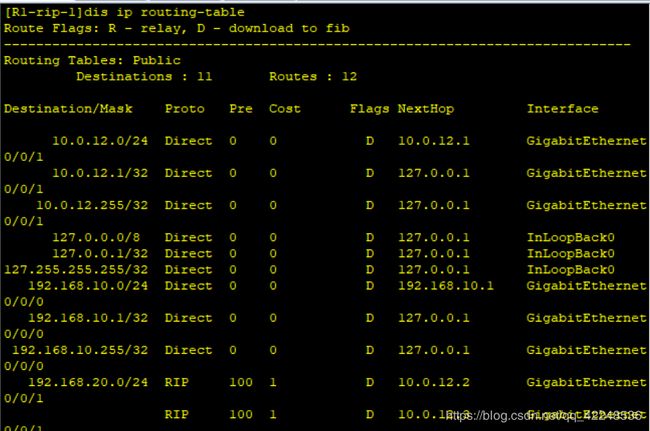

可以观察出路由表中存在着R3发来的路由更新。原因是:R2和R3发送的RIP更新的cost都是1跳,即在R1上的路由表中,目的为192.168.20.0网段形成了两条等价负载均衡的路径,下一跳分别是R2和R3。在这样的情况下,会导致去往192.168.20.0网段的数据包有部分转发给了欺骗路由器R3,R2的路由表变化通样也是这样的。

4.配置RIPv2简单验证

现在在路由器R1和R2上的GE0/0/1接口配置认证,使用简单的验证方式,密码设为123456(可自定义)。命令为 rip authentication-mode simple ***** 。注意:两端的密码必须保持一致,否则会导致该认证失败,使得RIP协议无法正常的运行。

[R1]int g0/0/1

[R1-GigabitEthernet0/0/1]rip authentication-mode simple 123456

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]rip authentication-mode simple 123456配置完成后,等待一段时间后再查看R1和R2的路由表信息。

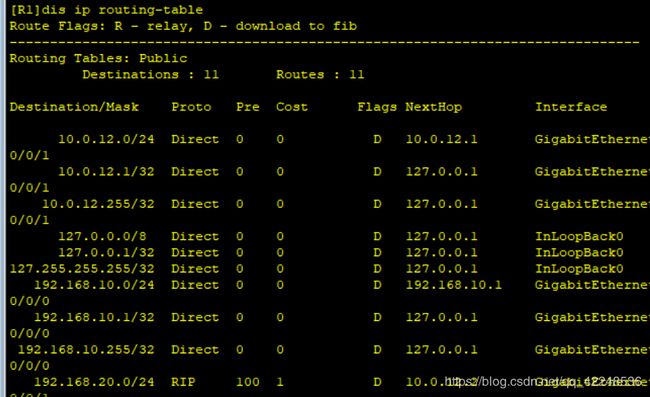

现在R1和R2的路由表已经恢复正常,R3发来的欺骗路由在路由表中消失了。因为R1和R2上配置RIP认证,就要求在RIP更新报文中包含认证密码,若密码错误或者不存在,就会认为这个路由时非法的将其丢弃。

我们现在在R1的GE0/0/1接口上抓包,查看现象:

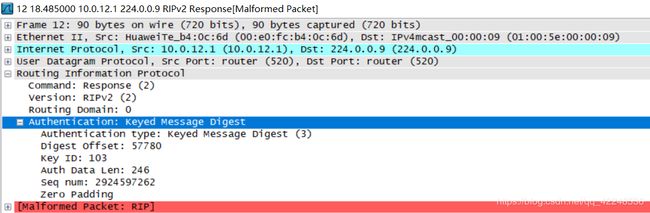

此时的R1与R2之间发送的RIP报文中包含了authentication字段,而且它的密码是明文的123456。

5.配置RIPv2 MD5密文验证

简单的验证方式下的认证的安全性是非常差的,攻击者虽然无法直接攻击网络,但是可以通过抓取RIP协议数据包来获得明文密码,所以我们可以使用MD5 密文验证的方式来进行RIPv2的认证。

在R1和R2上的GE0/0/1接口上使用undo rip authentication-mode命令,删除上一步中的简单验证的配置,选择使用MD5密文验证方式来配置。配置的时候可以选用MD5密文验证的方式的报文格式,usual参数:表示使用通用报文格式;nonstandard参数:表示使用非标准报文格式(IETF标准),但是必须保证两端的报文格式相一致。

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]undo rip authentication-mode

[R2-GigabitEthernet0/0/1]rip authentication-mode md5 usual huawei //通用报文格式

。。。。。。配置过后,查看R1和R2的路由表信息。

现在的路由表上的信息是正常的,R3发送的欺骗路由在表中消失了,与简单验证配置的结果一致。抓包查看现象:此时不显示密码内容。