攻防世界--MISC高手进阶区(持续更新)

目录

- base64÷4

- wireshark-1

- Training-Stegano-1

- János-the-Ripper

- Test-flag-please-ignore

- What-is-this

- embarrass

- 神奇的Modbus

- MISCall

- flag_universe

- Reverse-it

- 打野

- Aesop_secret

- 再见李华

- stage1

- pure_color

- Hear-with-your-Eyes

- 我们的秘密时绿色的

- 倒立屋

- Banmabanma

- something_in_image

- a_good_idea

- 2017_Dating_in_Singapore

- simple_transfer

- can_has_stdio?

- hit-the-core

- 信号不好先挂了

- 快乐游戏题

- glance-50

- Ditf

- 4-1

- low

- 适合作为桌面

- easycap

base64÷4

base16解码:https://www.qqxiuzi.cn/bianma/base.php?type=16

wireshark-1

下载附件解压缩后为一个.pcap的数据包,用wireshark打开,筛选HTTP数据包,找到post请求包,追踪TCP流找到password字段得到flag。

Training-Stegano-1

下载附件为一个图片,图片特别小,直接用winhex打开,看到passwd:steganoI,直接提交steganoI,成功。

János-the-Ripper

下载附件解压缩为一个“misc100”的文件,用winhex打开,文件头为PK,文件为一个zip压缩包,添加.zip后缀,解压缩需要密码,文件中无密码提示,采用暴力破解,得出密码为“fish”,解压缩后得到flag。

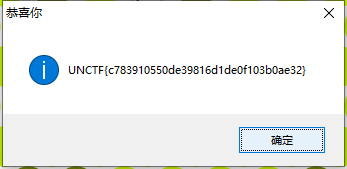

Test-flag-please-ignore

下载附件解压缩为一个“misc10”的文件,直接打开为“666c61677b68656c6c6f5f776f726c647d”,猜想为16进制转字符串,通过https://tool.lu/hexstr进行转换得到flag。

What-is-this

下载附件解压缩得到两个图片,将两张图片进行合并,

得到flag。

embarrass

下载附件解压缩为.pcapng的文件,用wireshark打开,按照分组字节流搜索字符串flag{得到flag。

神奇的Modbus

下载附件是一个后缀为.pcapng的文件,用wireshark打开,根据题目“神奇的Modbus”搜索协议为”Modbus/TCP“协议的数据流,寻找flag无果,追踪TCP流,看到sctf{Easy_Mdbus}

直接提交显示错误,根据modbus猜想flag为sctf{Easy_Modbus},提交成功。

MISCall

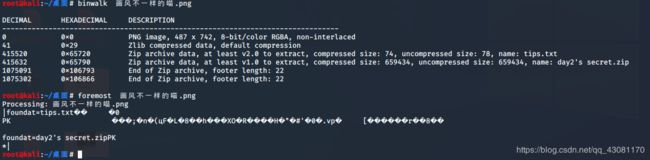

下载附件,是一个不知道什么后缀的文件,放进kali,binwalk查看文件信息,是一个zip压缩包,

解压缩得到一个

解压缩得到一个ctf的文件夹,文件夹里有两个文件,一个.git的文件夹和一个flag.txt的文本文档,打开flag.txt没找到flag,

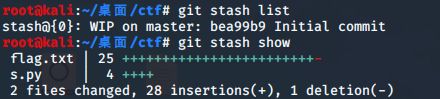

只能从.git下手,使用git stash list:查看stash了哪些存储

git stash show:显示做了哪些改动;

git stash apply::应用某个存储,恢复之前的存储,但不会把存储从存储列表中删除(将原来的flag.txt重命名或删除)。

运行s.py得到flag。

运行s.py得到flag。

![]()

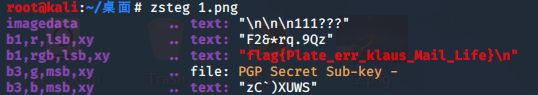

flag_universe

下载附件解压缩是一个pcapng文件,用wireshark打开,追踪TCP数据流,

![]()

base64解密后flag{This is fake flag hahaha},是一个假的flag,继续追踪TCP数据流,universe.png中也没有flag,当追踪到第14个TCP数据流时,有一个new_universe.png,将原始数据保存到txt文本文档中,

再复制到winhex中保存为png图片,利用zsteg命令得到flag。

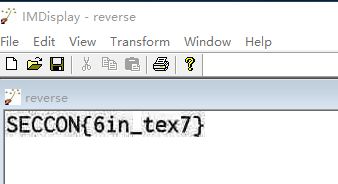

Reverse-it

下载附件,用binwalk分析文件,无隐藏文件

用winhex分析,文件末尾时jpg文件头的倒序,根据题目reverse-it,将文件内容进行反转,

用winhex分析,文件末尾时jpg文件头的倒序,根据题目reverse-it,将文件内容进行反转,

通过Linux命令行工具将文件内容进行反转,

xxd -p 原文件| tr -d '\n' | rev | xxd -r -p > 反转后的文件名,得到一张图片,

![]()

再利用ImageMagick工具将图片进行反转,得到flag。

打野

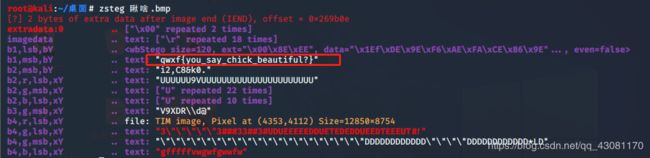

下载附件解压缩是一个.bmp的文件,放到kali,使用zsteg 愁啥.bmp,得到flag。

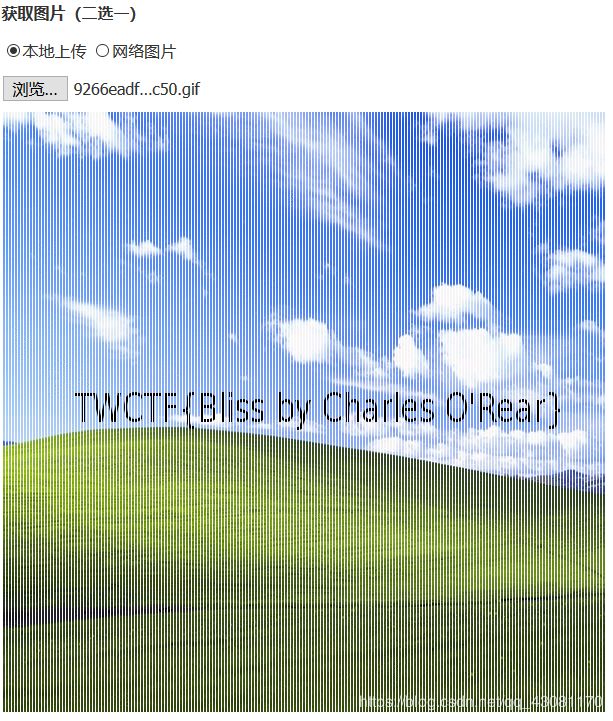

Aesop_secret

下载附件解压缩,打开是一张动态图片图片时分块显示的,将图片进行分解,拼图,图片在线分解:https://tu.sioe.cn/gj/fenjie/得到ISCC。

将图片放进winhex中,看到一串字符串,

将图片放进winhex中,看到一串字符串, 根据题目Aesop_secret为aes加密,图片分解拼图的ISCC是解密的密码,解密两次得到flag。

根据题目Aesop_secret为aes加密,图片分解拼图的ISCC是解密的密码,解密两次得到flag。

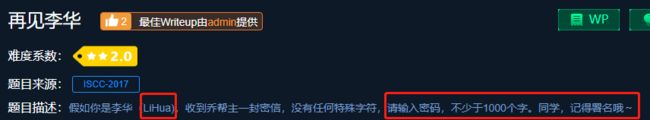

再见李华

下载附件解压缩是一个图片,图片中有一个MD5值,进行MD5解密,解不出来,

将图片放进kali中,利用binwalk看到图片中有一个压缩包,利用foremost进行文件分离,得到一个压缩包,

将图片放进kali中,利用binwalk看到图片中有一个压缩包,利用foremost进行文件分离,得到一个压缩包,

进行解压缩需要密码,

进行解压缩需要密码,

根据题目描述,不少于1000个字,记得署名,猜测1000个字是四位,署名LiHua,密码组成为四位字符+LiHua

根据题目描述,不少于1000个字,记得署名,猜测1000个字是四位,署名LiHua,密码组成为四位字符+LiHua

利用AZPR进行爆破,得到密码。

利用AZPR进行爆破,得到密码。

解压缩得到flag。

解压缩得到flag。

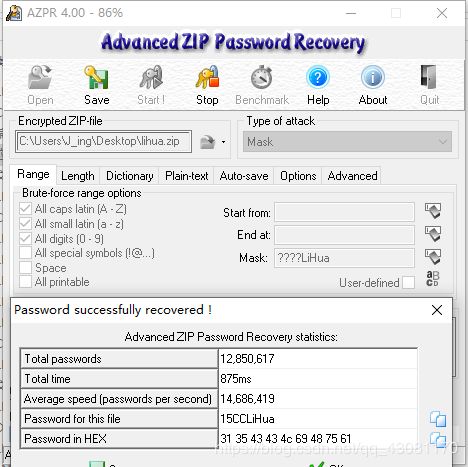

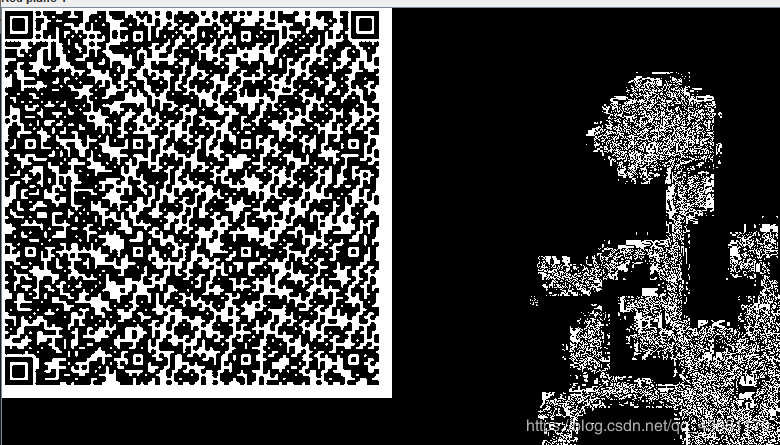

stage1

下载附件,将png图片用stegsolve打开,Green plane1得到一个二维码,

扫描二维码时十六进制字符,复制到winhex中,

扫描二维码时十六进制字符,复制到winhex中,

保存为

保存为.pyc格式,利用Easy Python Decompiler进行反编译,用文本工具打开得到源码,整理后运行得到flag。

# Embedded file name: test.py

str = [65,108, 112,104,97,76,97,98]

flag = ''

for i in str:

flag += chr(i)

print flag

pure_color

下载附件,用stegsolve打开,Blue plane 0得到flag(注意格式flag{xxxxxx})。

Hear-with-your-Eyes

下载附件解压缩,是一个音频,用Audacity打开,选择频谱图得到flag。

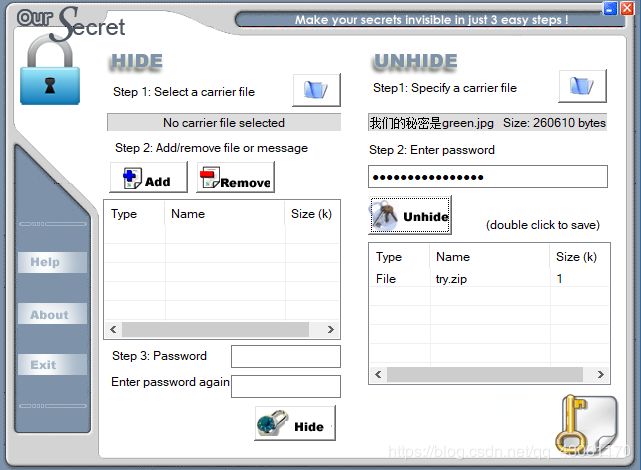

我们的秘密时绿色的

下载附件解压缩,是一张jpg图片,根据题目我们的秘密是绿色,用OurSecret工具分离处隐藏的文件,密码是jpg中的绿色的数字0405111218192526

分离出来一个try.zip的压缩包,双击打开,

分离出来一个try.zip的压缩包,双击打开, 提示

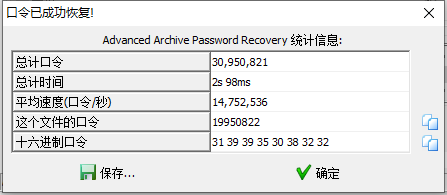

提示你知道coffee的生日是多少么~~~,利用ARCHPR进行爆破,范围选择所有数字(0~9),长度选择8位,

得到密码为19950822,

解压缩得到flag.zip和readme.txt,双击打开flag.zip,提示小伙子,拿出你的黑武器,爆破吧~,

进行爆破,

进行爆破,

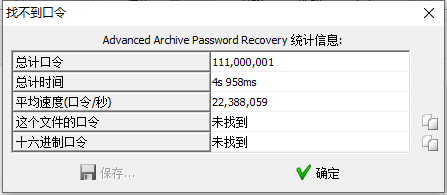

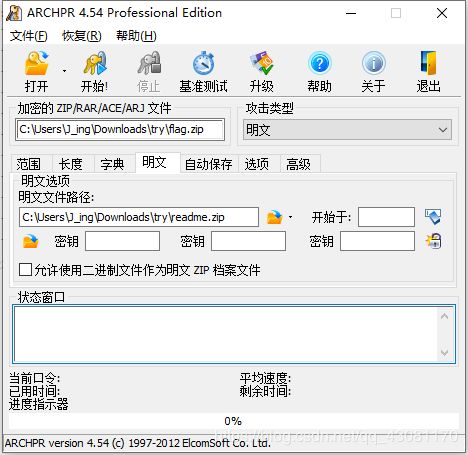

将readme.txt压缩,查看到和flag.txt的循环冗余校验(CRC)值相同,应该为明文攻击,利用ARCHPR进行明文攻击,

得到解压密码,

得到解压密码,

解压缩又得到一个flag.zip和readme.txt,解压缩仍需要密码,双击打开没有提示,放进winhex中,

解压缩又得到一个flag.zip和readme.txt,解压缩仍需要密码,双击打开没有提示,放进winhex中,

为zip伪加密,将

为zip伪加密,将00 01改为00 00 保存后解压缩,

解压得到flag.txt,

解压得到flag.txt,

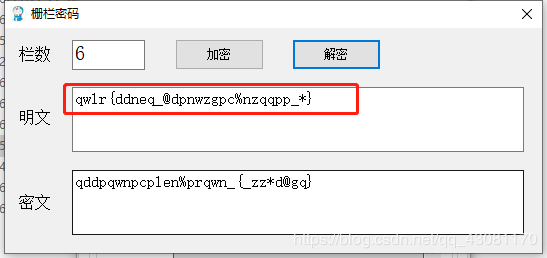

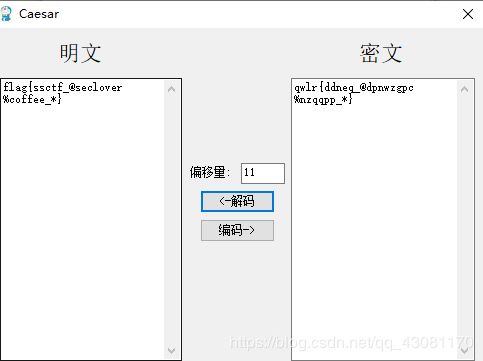

利用栅栏解密,

再进行凯撒解密得到flag。

倒立屋

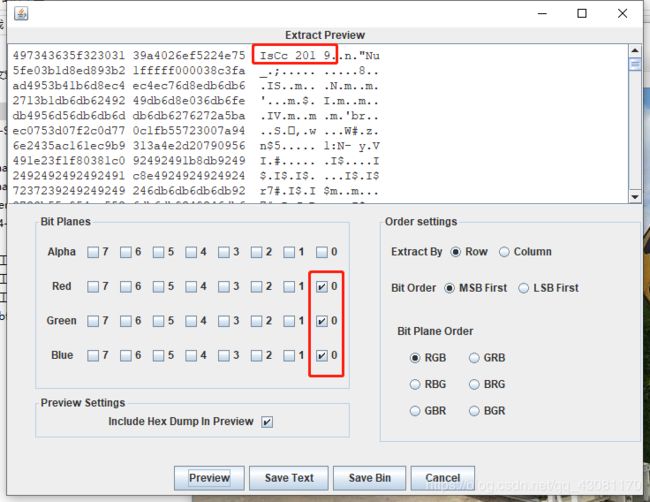

下载附件解压缩出来一张png图片,

放进StegSolve,

放进StegSolve,

将IsCc_2019倒过来就是flag:

将IsCc_2019倒过来就是flag:flag{9102_cCsI}。

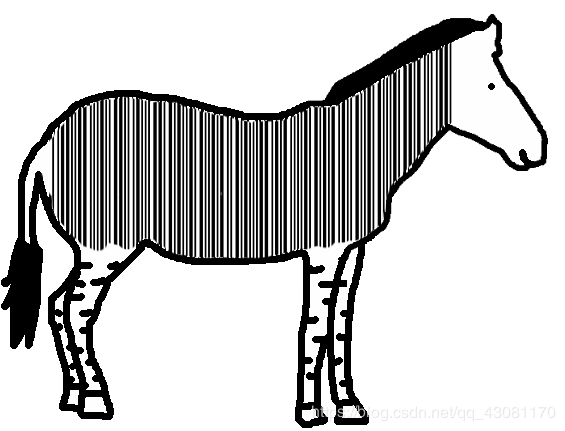

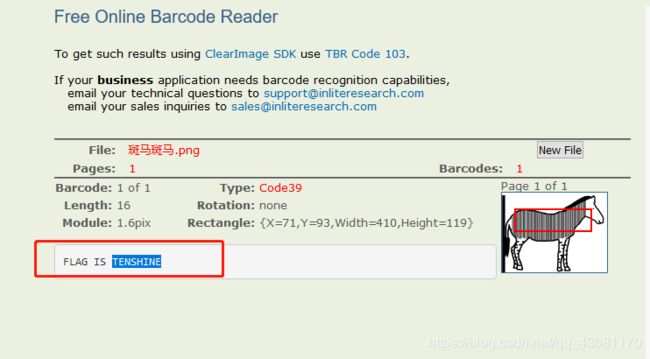

Banmabanma

下载附件,是一个斑马的图片,

中间看着像条形码,利用在线条码扫描工具https://online-barcode-reader.inliteresearch.com/扫描得到flag。

something_in_image

下载附件,利用flie命令分析文件为 Linux EXT filesystem,直接

strings badimages |grep Flag得到flag。

a_good_idea

下载附件解压缩得到一张图片,利用binwalk分析文件,发现隐藏有压缩包,foremost解压缩得到一个txt文件和两个看似一样的图片,查看txt文件,内容为try to find the secret of pixels,尝试找到像素的秘密,两张看似一样的图片利用Beyond Compare进行对比得到一个二维码,扫码得到flag。

2017_Dating_in_Singapore

下载附件解压缩是一张pdf图片,打开是一个日历,

题目描述中还有一串数字,数字间有-,将数字按照-分割。

题目描述中还有一串数字,数字间有-,将数字按照-分割。

分割之后正好有12行对应12个月份,没两位一组,

分割之后正好有12行对应12个月份,没两位一组,

按照顺序连线得到flag。

按照顺序连线得到flag。

simple_transfer

下载附件,是一个pcap格式的文件,用binwalk分心文件,文件中隐藏有pdf文件 ,利用foremost进行文件分离,得到pdf文件。

打开pdf文件得到flag。

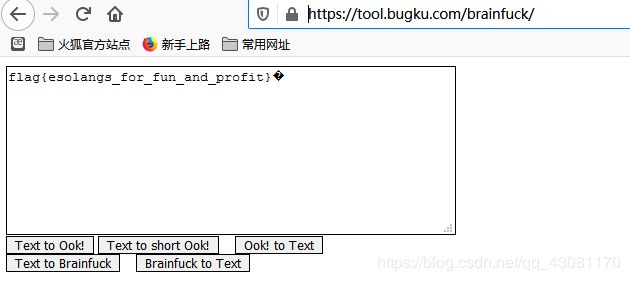

can_has_stdio?

下载附件,用Notepad++打开,

利用trainfuck编码在线解码

利用trainfuck编码在线解码https://tool.bugku.com/brainfuck/得到flag。

hit-the-core

下载附件,binwalk分析文件,是Linux文件,

那个strings查看,有一串很长的字符串,从第三位开始,每5位进行提取得到flag。

那个strings查看,有一串很长的字符串,从第三位开始,每5位进行提取得到flag。

![]() 附上提取脚本:

附上提取脚本:

str = 'cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}'

flag = ''

for i in range(3,len(str),5):

flag += str[i]

print flag

信号不好先挂了

下载附件解压缩得到一张图片apple.png,

用Stegsolve打开,

用Stegsolve打开,

得到一个压缩包,解压缩,得到一个看似和apple.png的图片,

得到一个压缩包,解压缩,得到一个看似和apple.png的图片,

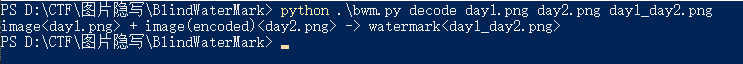

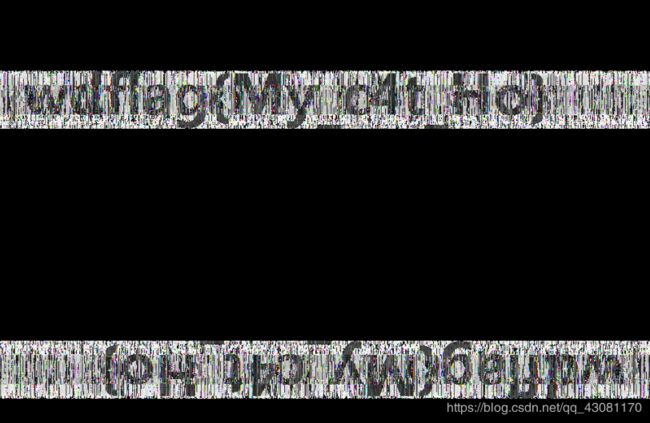

然后利用盲水印脚本得到flag。

然后利用盲水印脚本得到flag。

python bwn.py decode apple.png pen.png apple_pen.png

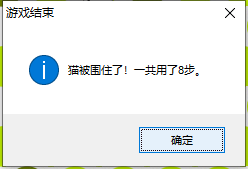

快乐游戏题

下载附件解压缩,是一个exe的文件,运行,将猫围住即可得到flag。

glance-50

下载附件是一个动态图片,

![]()

利用在线动图分帧合并工具,得到flag。

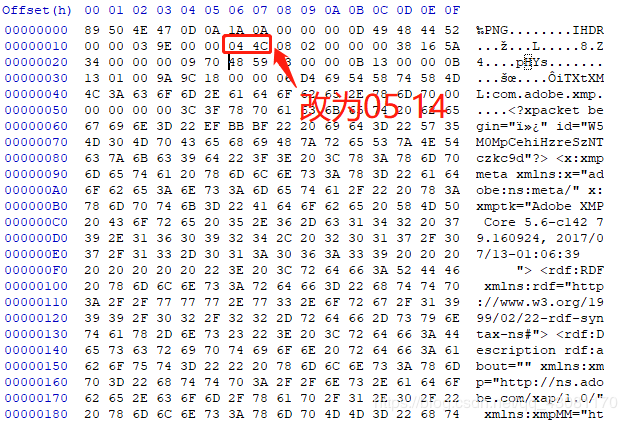

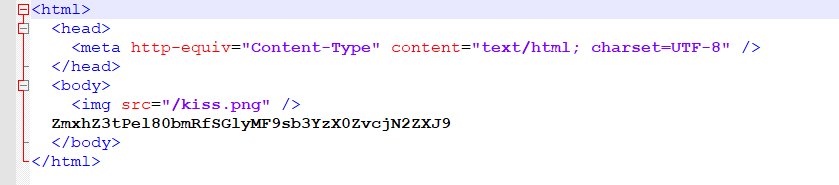

Ditf

下载附件是一张png图片,

图片有点大怀疑有隐藏文件,用binwalk分析文件,发现一个隐藏有一个压缩包,foremost文件分离,

解压缩需要密码,修改图片像素高度,得到解压缩密码,

解压缩需要密码,修改图片像素高度,得到解压缩密码,

解压缩得到

解压缩得到Ditf.pcapng,用wireshark打开,将HTTP对象导出,有一个html的文件,

将

将 ZmxhZ3tPel80bmRfSGlyMF9sb3YzX0ZvcjN2ZXJ9base64解码得到flag。

4-1

下载附件解压缩,是一张图片,

用binwalk分析文件,发现隐藏有zip压缩包,foremost分离,

用binwalk分析文件,发现隐藏有zip压缩包,foremost分离,

解压缩后又得到一个压缩包和txt文件,再一次解压缩得到两张看似相同的图片,

用脚本跑盲水印得到图片flag。

low

下载附件,解压缩得到一个bmp图片,

LSB隐写,脚本如下:

import PIL.Image as Image #需安装PIL模块,如果安装失败可以安装pillow模块

img = Image.open('low.bmp')

img_tmp = img.copy()

pix = img_tmp.load()

width,height = img_tmp.size

for w in range(width):

for h in range(height):

if pix[w,h]&1 == 0:

pix[w,h] = 0

else:

pix[w,h] = 255

img_tmp.show()

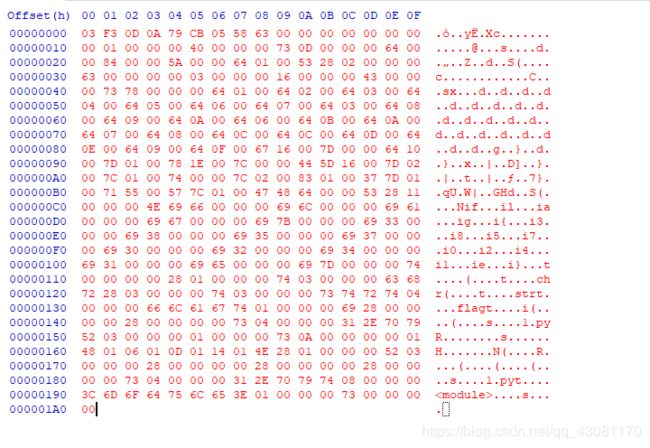

适合作为桌面

下载附件解压缩得到一张图片,

用StegSolve打开得到一张二维码,

扫描二维码得到一串十六进制字符串,放到winhex中,保存为.pyc格式,

用EasyPythonDecompiler转化为py格式文件。整理运行得到flag。

用EasyPythonDecompiler转化为py格式文件。整理运行得到flag。

# Embedded file name: 1.py

str = [102,108,97,103,123,51,56,97,53,55,48,51,50,48,56,53,52,52,49,101,55,125]

flag = ''

for i in str:

flag += chr(i)

print flag

easycap

下载附件用wireshark打开,全部为TCP协议的数据包,追踪TCP流,得到flag。