bugku Misc write up

签到题

直接关注公众号即可,不多说

这是一张单纯的图片

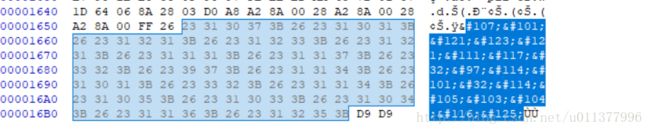

str2 = '你看到的编码'

from HTMLParser import HTMLParser

h = HTMLParser()

s2 = h.unescape(str2)

s1 = h.unescape(h.unescape(str2))

print s1

print s2隐写

打开发现是一张png格式的照片,放进StegSolve没发现啥

百度一下原来是改高度

找到IDR片段就是00 00 00 0D开头的,把其中的A4改为F4,得到flag

telnet

打开发现是一个数据包,用wireshark打开,查看整个包的信息,可以追踪一下TCP流,发现里面有一个flag

眼见非实

解压发现是个Word文档,尝试打开打不开,放进winhex里面看是504B0304开头的,一个zip文件,改后缀名再次打开,并在里面的document.xml发现flag

又一张图片,还单纯吗??

放进binwalk里跑一下,发现里面还有一张图片分离出来既是flag

猜

直接百度搜图,某刘姓女明星

宽带信息泄露

看到是一个二进制文件,用RoutePassView打开,题目提示是用户名,便寻找用户名

隐写2

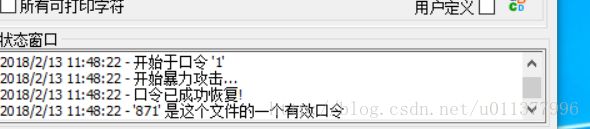

jpg图片上来先一波操作,没看到啥有用的,binwalk一下,发现里面有zip,分离出来,打开一看还是个密码题。。。。3个数的密码

看不懂他的提示,然后自己用工具爆破一波,密码是871.。。。。这尼玛跟斗地主有什么关系

解开之后发现里面有一张图片winhex打开最后那里有flag。。。还得Base64一波最后得到flag

多种方法解决

下载下来发现是一个exe文件,又打不开,放进Notepad++看一下,发现这是一个可以转图片的Base64

直接转换即可 http://base64.xpcha.com/ 是个二维码

扫一下获得key

![]()

linux

下载下来是一个linux下的压缩包,那就去linux下用tar命令解压缩就行,里面的文件Notepad++打开并搜索关键字key得到flag

隐写3

感觉下面还有东西,于是就打算改高度,于是发现了flag

Linux2

直接解压Notepad++打开搜索key就有了,我不知道这个题说Linux想干嘛。。。。。。

细心的大象

解压后的图片属性里面有Base64编码,先解码,没啥意义,然后binwalk一下,发现里面还有加密rar,便猜测刚猜的Base64是密码,解压成功,

又是那个之前改高度的图片,

获得flag

听首音乐

用Audacity打开一看是摩斯密码,直接解密即可,然后直接提交

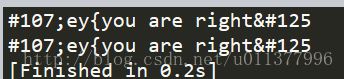

好多数值

第一次碰到这个类型的题目

利用了python的PIL库。。。。

然后参考了下面的博客

https://www.cnblogs.com/webFuckeeeer/p/4536776.html

结果发现题目好像有点问题。。。。人家都是61366行,我这里只有emmmm。。。。。

![]()

而且像素也不完整。。。。。应该是表哥更新之后把题目的文件没有全选完就复制进去了。。

我就直接输入别人的flag了

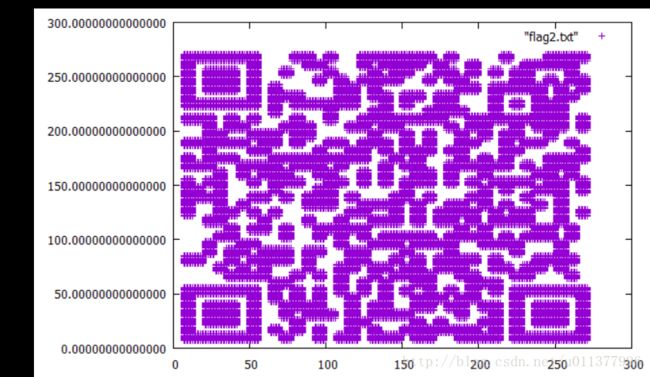

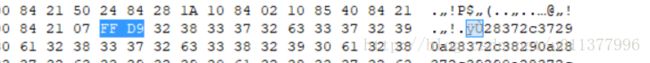

图穷匕见

用HXD打开找一下jpg的文件尾FFD9,发现后面有大量的16进制数据。。

复制进去用Notepad++的converter功能转换为ASCII发现一大串坐标

用一个叫gunplot(我用的是Windows下的)的画图软件把这些坐标点画出来,先把他们的格式给弄好

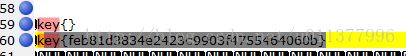

妹子的陌陌

常规步骤先binwalk一波,发现里面有一个加密的rar包,找了很久都没找到密码。。。。。

发现图片上的字。。。。。。。。可能是密码。。。。尝试一下

喜欢我吗.竟然是密码。。。。我去

里面有一个txt文件

先解码第一个摩斯密码

发现是一个解密网址。。。。。

再解密以下网址后面的base64

解密出来发现是一张二维码,扫一下得到flag

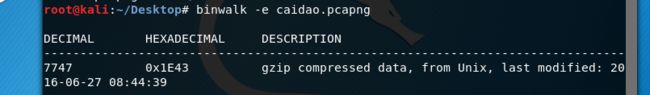

中国菜刀

这一题可以直接用binwalk把里面的gzip分离出来,那个就是flag

![]()

这么多数据包

发现从第104个包开始应该是攻击机(192.168.116.138)在向目标机(192.168.116.159)进行端口扫描,之后可以大致找到攻击机远程连接目标机的包(通过3389端口),以及smb协议的包(用于Web连接和客户端与服务器之间的信息沟通),再往下可以找到以5542开始的包已经getshell

追踪TCP流,发现

然后base64即可

这么多数据包

追踪TCP流,发现

然后base64即可

想蹭网先解开密码

先写个脚本把密码跑出来

#encoding:utf-8

import string

attendNum = string.digits

str1 = '1391040'

f = open('telephone.txt','w')

for i in attendNum:

for j in attendNum:

for k in attendNum:

for l in attendNum:

f.write(str1+i+j+k+l+'\n')

f.close()

然后再用aircrack完成即可

aircrack-ng.exe wifi.cap -w telephone.txt

发现3上面出现握手包,我们就在 index number of target写3

结果出来