攻防世界misc高手区部分writeup

title: 攻防世界misc高手区部分writeup

tags: ctf

categories: ctf

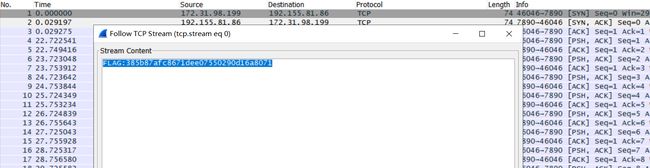

1.easycap

下载下来是一个流量包,用wireshark打开,搜索关键字flag,第二行追踪tcp流,

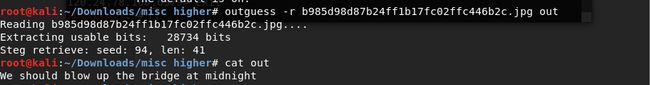

2.Avatar

下载下来是一张图片,这里考察outguess算法,在kali下载outguess,apt-get install outguess,

"We should blow up the bridge at midnight"即为flag。

3.What-is-this

下载个解压包,解压后是两张图片,用stegsolve打开其中一张,用image combiner进行xor运算,AZADI TOWER即为flag

4.Get-the-key.txt

下载来一个解压包,解压后的文件不知道是什么,用file命令查看一下,是磁盘文件,那就先挂载下

下载后有一大堆乱七八糟,用grep命令查找关键字“key.txt”,在1文件,cat查看是乱码,file查看是什么文件,是压缩文件,gunzip查看flag

5.签到题

将Z2dRQGdRMWZxaDBvaHRqcHRfc3d7Z2ZoZ3MjfQ==base64转码为ggQ@gQ1fqh0ohtjpt_sw{gfhgs#},是凯撒+栅栏,解题关键是flag格式ssctf{},所以先凯撒得到 ssC@sC1rct0atfvbf_ei{srtse#}栅栏得到ssctf{ssCtf_seC10ver#@rabit}

6.Training-Stegano-1

下载是一张图片,记事本打开,文本显示"passwd:steganoI",flag即为steganoI

7.Test-flag-please-ignore

将666c61677b68656c6c6f5f776f726c647d转换为16进制字符串flag{hello_world}

8.Excaliflag

下载图片后,用stegSolve打开图片

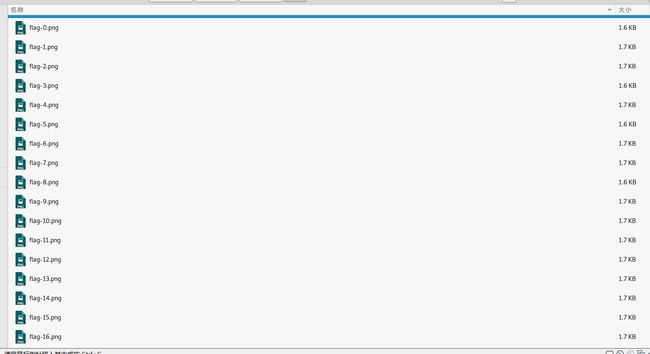

9.glance-50

下载来是一张gif图片,分解gif,使用convert命令分解,convert 33e3d14fb67a44f4ad1378149fff1d9a.gif flag.png共分解出200张图片

连接这些图片,使用montage 命令,montage flag*.png -tile x1 -geometry +0+0 flag.png

-tile是拼接时每行和每列的图片数,这里用x1,就是只一行

-geometry是首选每个图和边框尺寸,我们边框为0,图照原始尺寸即可

*这里参考了:https://blog.csdn.net/zz_Caleb/article/details/89490494

10.4-2

下载后是一个txt文件,里面是不知道是什么,到这个网站https://quipqiup.com/进行词频分析,flag即为flag{classical-cipher_is_not_security_hs}

11.misc1

猜测16进制转换字符串,直接转失败转不出来,flag为DDCTF{9af3c9d377b61d269b11337f330c935f}

string="d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd"

flag=""

for i in range (0,len(string),2):

s = "0x" + string[i] + string[i+1]

flag += chr(int(s,16) -128)

print(flag)12.eczmbarrass

下载压缩包解压后是一个流量包,用wireshark打开,搜索关键词flag后,追踪tcp流,在里面搜索flag,可以看到flag

13.肥宅快乐题

下载后是一个swf文件,是一个游戏,用potplayer打开定位57帧,出现对话里面有U1lDe0YzaVpoYWlfa3U0aWxlX1QxMTF9,base64解码后为SYC{F3iZhai_ku4ile_T111},即为flag

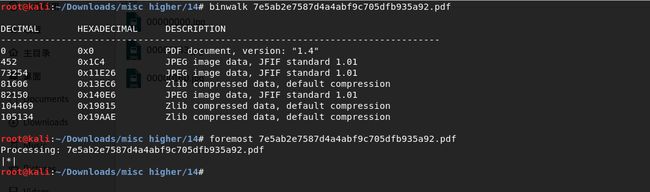

14.小小的PDF

下载后是pdf文件,用binwalk分析,有点东西,用foremost分解东西,flag藏在分解的图片里

15.Cephalopod

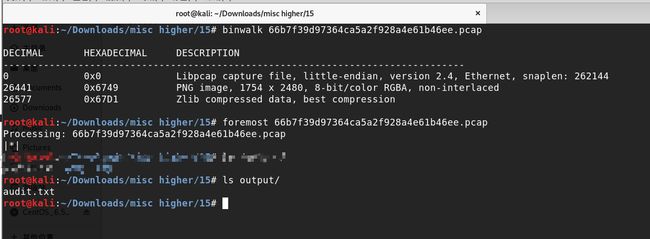

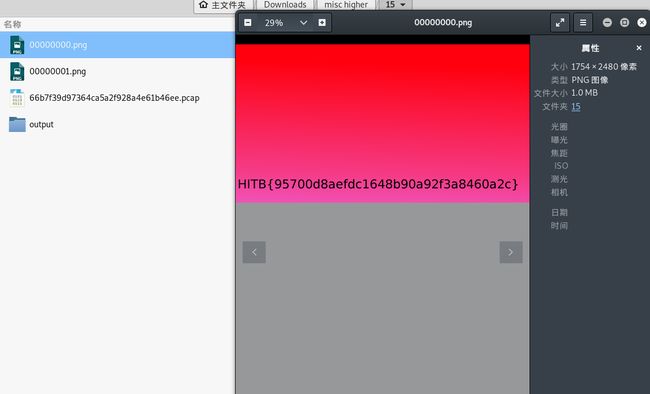

下载后是一个流量包,用wireshark打开,flag关键字找到flag.png,但是却弄不出来图片。用binwalk看一下有点东西,foremost搞不出来图片

了解到有tcpxtract这个工具,Tcpxtract是一种基于文件签名从网络流量中提取文件的工具。安装tcpxtract,并使用分离图片出来,flag值出来了

16.hit-the-core

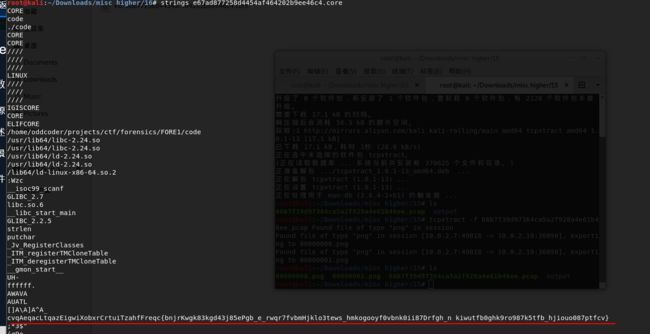

下载后是.core文件,.core文件是Linux的文件,用strings命令查看,看到一段特殊的文段

17.pure_color

下载后是一张图片,用stegsolve打开调试几下,即可看到flag

18.2-1

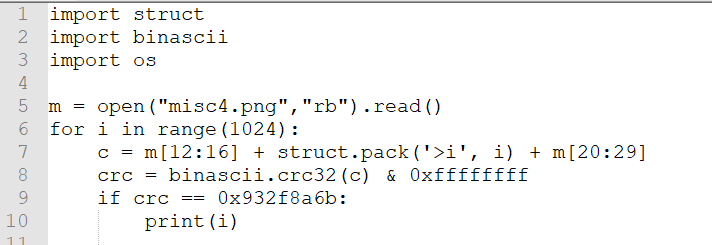

下载后是一张png图片,打开错误,用winhex打开,发现png文件头错误进行修正后发现还是打不开。

-

(固定)八个字节89 50 4E 47 0D 0A 1A 0A为png的文件头

-

(固定)四个字节00 00 00 0D(即为十进制的13)代表数据块的长度为13

-

(固定)四个字节49 48 44 52(即为ASCII码的IHDR)是文件头数据块的标示(IDCH)

-

(可变)13位数据块(IHDR)

-

前四个字节代表该图片的宽

-

后四个字节代表该图片的高

-

后五个字节依次为: Bit depth、ColorType、Compression method、Filter method、Interlace method

-

-

(可变)剩余四字节为该png的CRC检验码,由从IDCH到IHDR的十七位字节进行crc计算得到。

使用tweakpng这个工具计算crc校验码

使用脚本跑出正确的宽709,在windex修改成十六进制为02c5。

19.János-the-Ripper

下载压缩吧解压后不知道是什么文件,用file命令查看下是zip文件,改文件后缀名zip,解压需要密码,进行密码爆破为fish,flag为flag{ev3n::y0u::bru7us?!}

20.2017_Dating_in_Singapore

题目为新加坡2017日历,附件解压打开时一张2017新加坡的日历,根据给出的数字进行连线,可得flag

21神奇的Modbus

下载下来是一个流量包,用wireshark打开,搜索关键字flag,追踪数据流,这里搜索关键字没用,全部查看下来发现这里有flag,flag为sctf{Easy_Modbus},要多加一个o

22.4-1

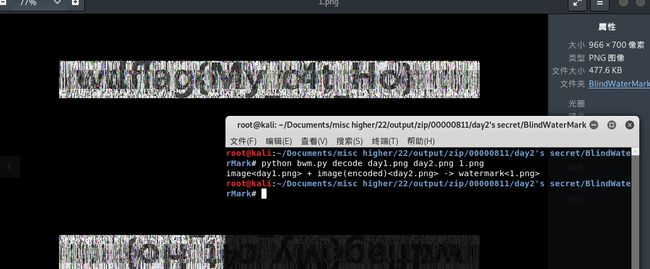

下载下来是一张图片,用binwalk查看一下,有点东西,foremost分离出来两张图片,用盲水印攻击,加密脚本:https://github.com/chishaxie/BlindWaterMark

23.can_has_stdio?

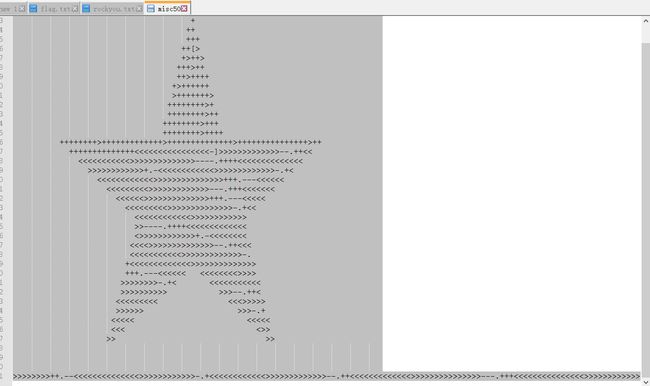

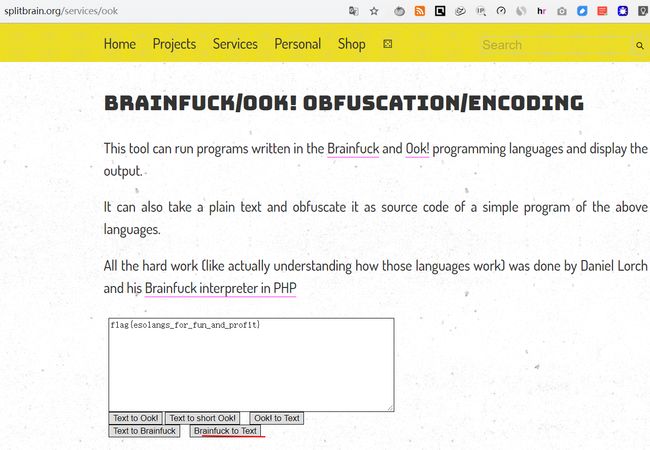

下载解压包解压得文件用记事本打开,看到得<,>,+,-,.,[,]等符号组成得五角星,可以猜测是Brainfuck语言了,

到https://www.splitbrain.org/services/ook这个网站翻译Brainfuck为文本

24.5-1

考察xortool工具的使用,安装python库pip2 install xortool,猜测最有可能得密钥长度为13,

xortool cd2a80e1b48e44b5a830605e684ffb31 -l 13 -c 20 //-l 指定密钥长度 -表示出现频率最高的字符。

使用脚本解密出原文,flag为wdflag{You Are Very Smart}

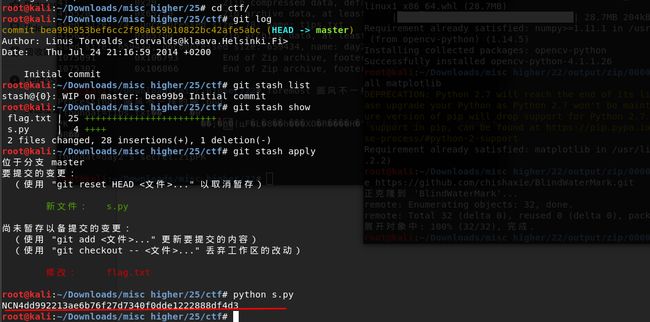

25.MISCal

下载解压后不知道是什么文件,用file命令查看一下,是bzip2文件,修改文件后缀名为.bz2,解压文件

发现是git目录,里面有个flag.txt文件不过flag值.git log查看git日志,git stash list列出所有保存的进度列表,git stash apply恢复暂缓区的内容,有s.py文件,运行一下可以得到flag

26.3-1

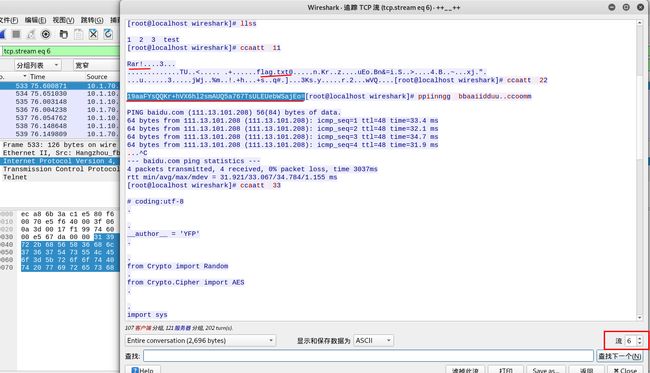

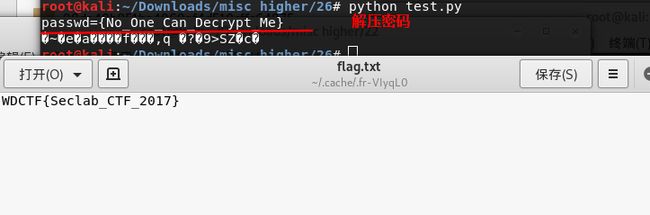

下载下来是rar压缩包,不过文件没有文件后缀名,binwalk查看得rar,添加.rar文件后缀名,提取压缩包出来时一个流量包,用wireshark打开,搜索flag关键字,追踪数据流,在第6个流可以看到flag.rar,base64编码

导出对象,选择http,flag.rar文件,解压需要密码,可以从数据流中可以看解密脚本多半时压缩包密码

提取出来整合修改下

# coding:utf-8

from Crypto import Random

from Crypto.Cipher import AES

import sys

import base64

IV = 'QWERTYUIOPASDFGH'

def decrypt(encrypted):

aes = AES.new(IV, AES.MODE_CBC, IV)

return aes.decrypt(encrypted)

def encrypt(message):

length = 16

count = len(message)

padding = length - (count % length)

message = message + '\0' * padding

aes = AES.new(IV, AES.MODE_CBC, IV)

return aes.encrypt(message)

str = '19aaFYsQQKr+hVX6hl2smAUQ5a767TsULEUebWSajEo='

example = decrypt(base64.b64decode(str))

print example

print decrypt(example)脚本运行一下,打开flag.txt即可看到flag

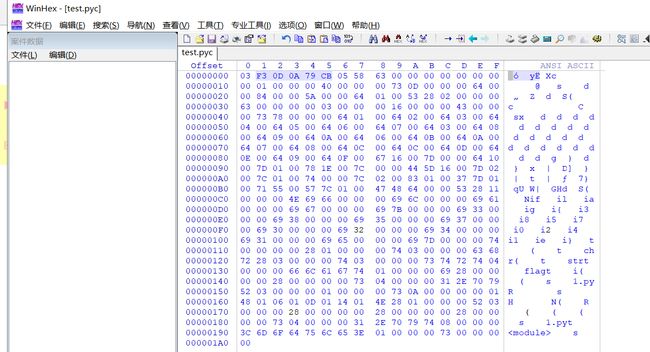

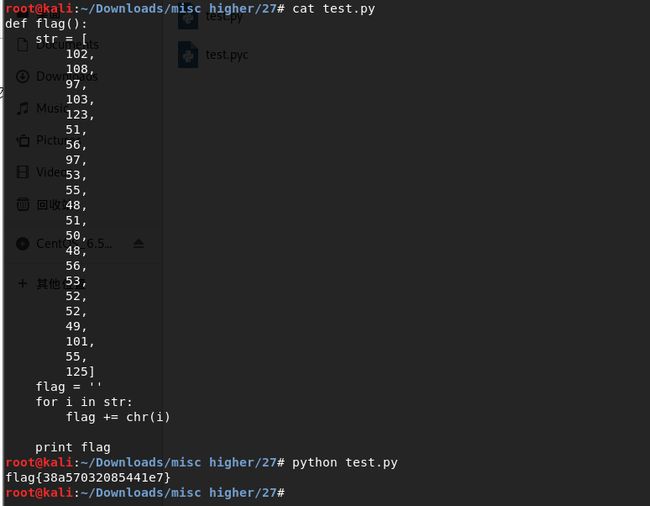

27.适合作为桌面

下载压缩包解压是一张图片,放stegsolve弄一下,可以看到一个二维码,扫一下可以看到一串数字

这是一串十六进制的数字,在winhex里创建一份文件,把这些数字写进去,保存为.pyc

到https://tool.lu/pyc/这个网站解密pyc文件,解密出来python脚本跑一下即为flag

28.Banmabanma

下载下来是一张斑马的图片,猜测是条形码

到https://online-barcode-reader.inliteresearch.com/解码一下,都不用ps一下了,nb

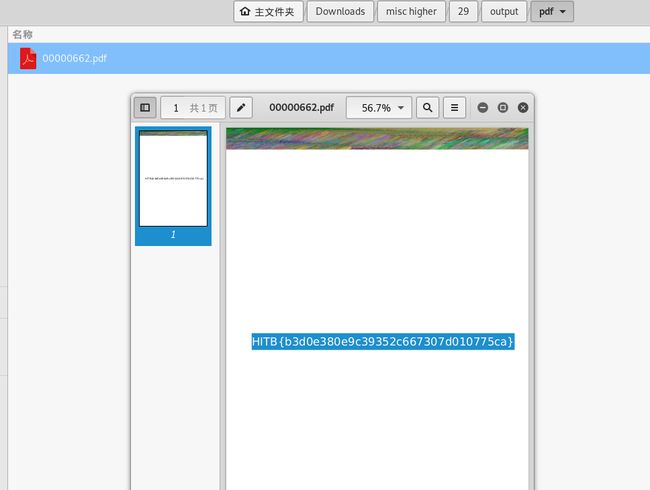

29.simple_transfer

下载下来是个流量包,binwalk有点东西,foremost分离出来个pdf,打开pdf即可看到flag

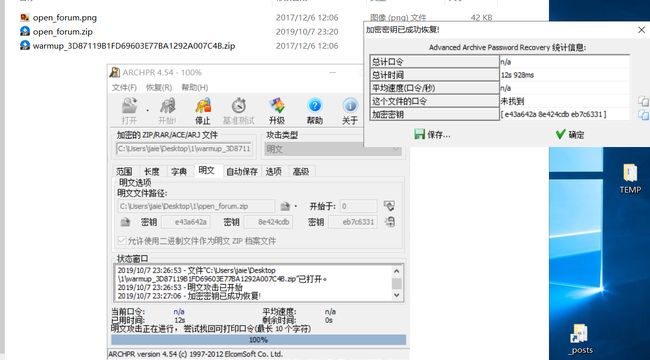

30.warmup

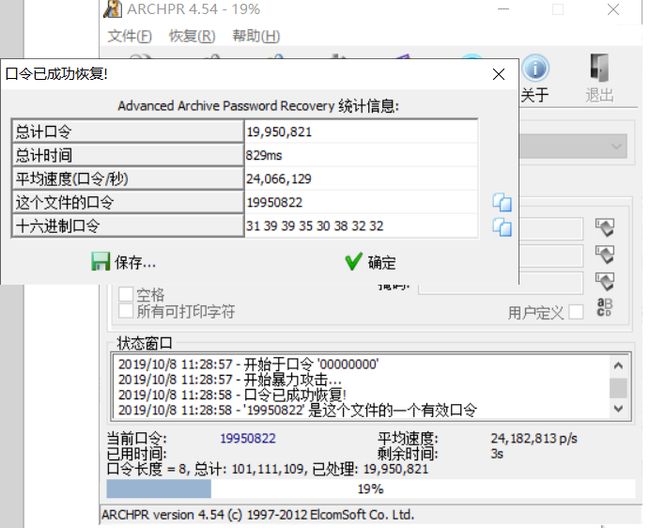

下载下来是一张图片和一个加密的zip包,加密的zip也有一个open_forum.png的文件,把open_forum.png压缩用ARCHPR明文进行攻击,破解出加密的zip包,这里要注意压缩软件要使用winrar

解压出来的是两张一样的图,猜测是盲水印,这里使用https://github.com/chishaxie/BlindWaterMark解盲水印的脚本跑出水印的图片即为flag

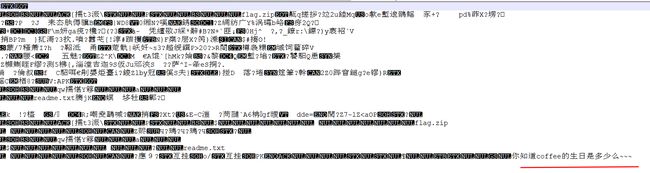

31.我们的秘密是绿色的

下载下来是张日历图片,这里根据题目名字提示,我们要用到Our secret文件隐藏加密软件,密码即是日历图中绿色数字0405111218192526,

可以得到try压缩包,用记事本打开可以看到有生日提示,那就用生日当作密码进行暴力破解,密码最长8位

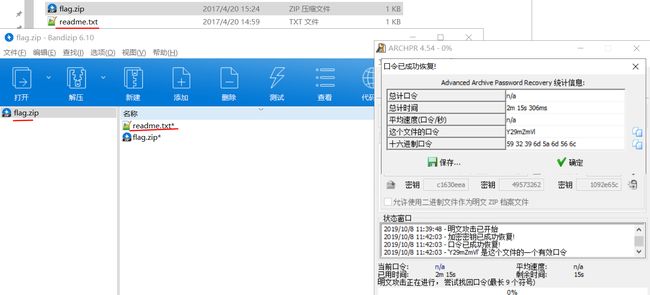

有破解的密码解压还是一个带加密的zip包,不过zip也有一个readme.txt,明文攻击走起,得到密码Y29mZmVl

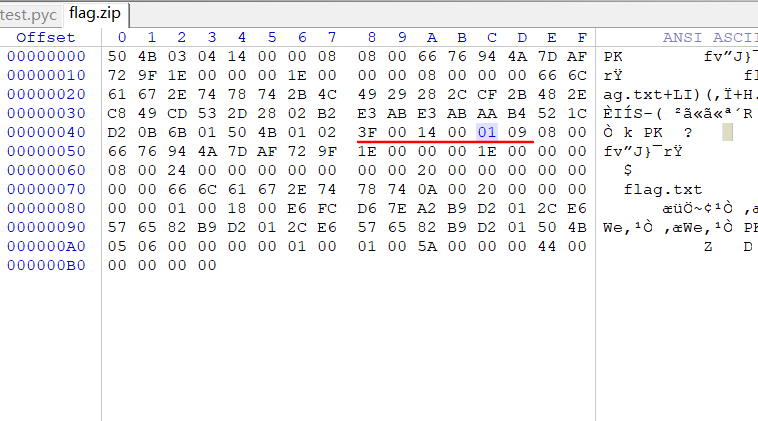

解压后又一个加密压缩包,爆破无解,用winhex打开看看,看到伪加密了,把01改成00,解压就不需要密码了

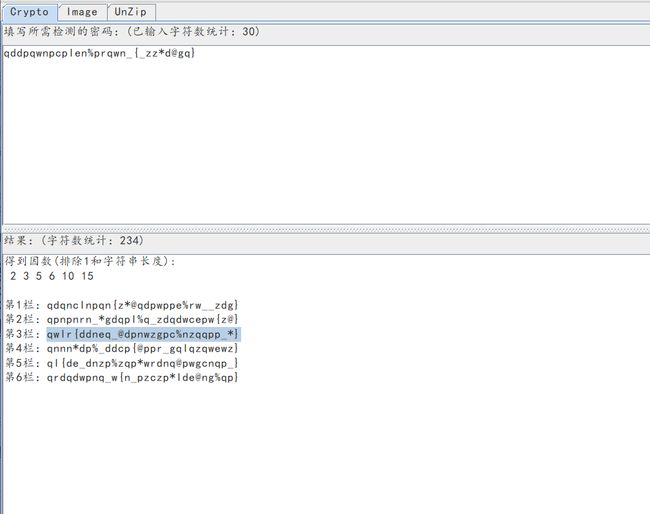

解压后得到一个flag.txt文本,内容为qddpqwnpcplen%prqwn{zz*d@gq},猜测栅栏密码,再凯撒密码

32.Just-No-One

下载下来后是一个.exe程序,安装后提醒flag值再安装许可协议,所以找吧,flag即为ILOVEREADINGEULAS

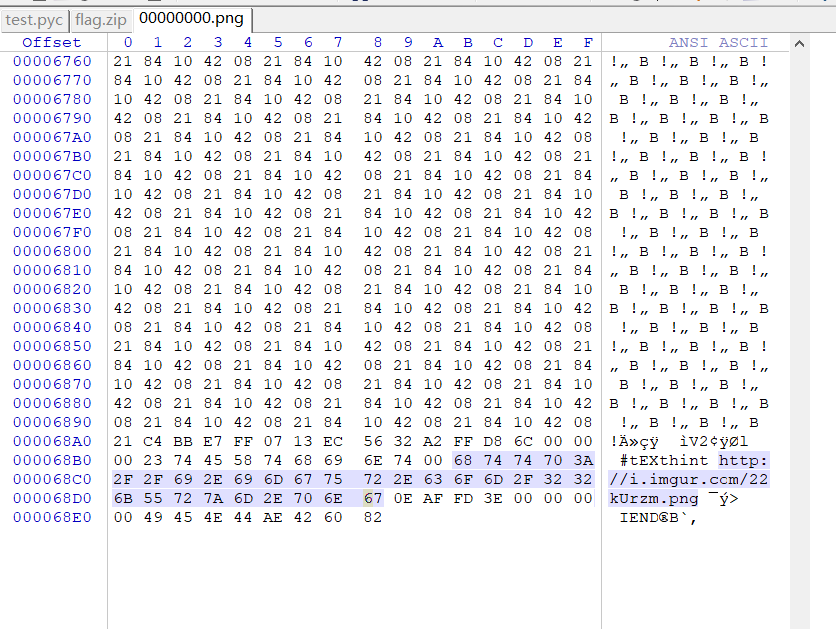

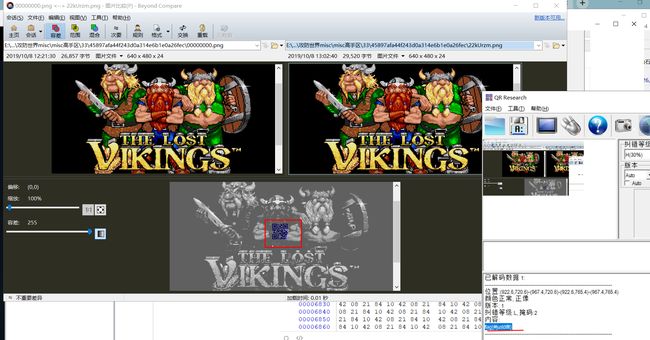

33.Erik-Baleog-and-Olaf

下载下来是一张图片,用winhex打开看看,可以看到一个图片网址,http://i.imgur.com/22kUrzm.png

到这个网址把图片下载下来,(需要fq)再对比两张图片,这里我用到的软件是beyond compare,可以看到二维码

34.Py-Py-Py

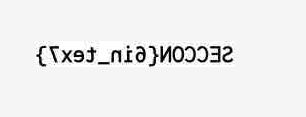

35.Reverse-it

下载下来一个不知道是什么文件,binwalk也看不出来,放进winhex看一下,可以文件末尾数字反转过过来就是jpg的文件头FFD8FF 。再结合题目名字,把所有的数字反转过来,winhex新建一个文件,保存jpg

格式

新文件图片如下,有点难看哈,拿一个镜子对着图片照,就容易看了,flag为:SECCON{6in_tex7}

36.mysql

下载出来一个压缩包,再解压后的所有文件内容搜索关键字flag,再ib_logfile0文件找到flag,

37.4433

38.4433

40.心仪的公司

下载解压时一个流量包,追踪http流可以看到flag,有点难找啊

42.很普通的数独