DVWA--FileUpload

Low 等级

上传正常图片

https://dvwa.practice.rois.io/vulnerabilities/upload/ + …/…/hackable/uploads/1.jpg

=https://dvwa.practice.rois.io/hackable/uploads/1.jpg

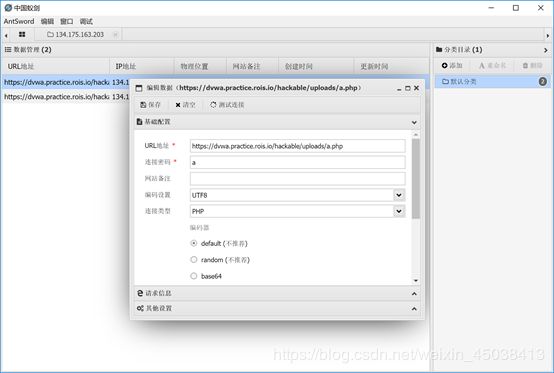

上传一句话木马

连接AntSword

Medium 等级

上传php文件失败,显示只允许上传图片

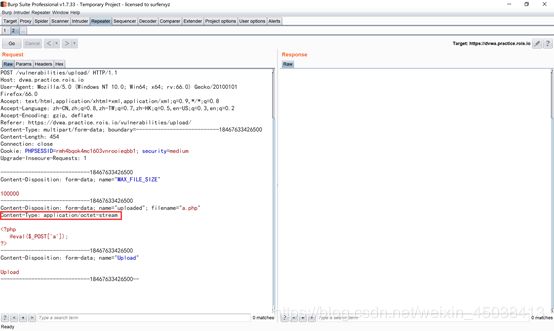

成功上传图片的请求报文

上传php文件的请求报文

修改Content-Type为 image/jpeg,成功上传

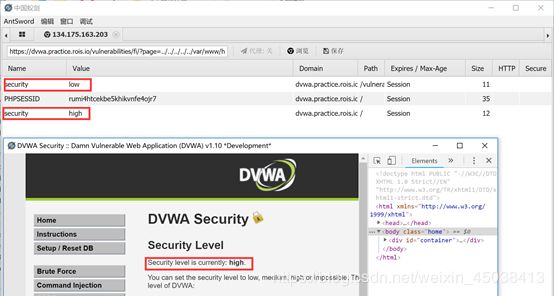

连接AntSword

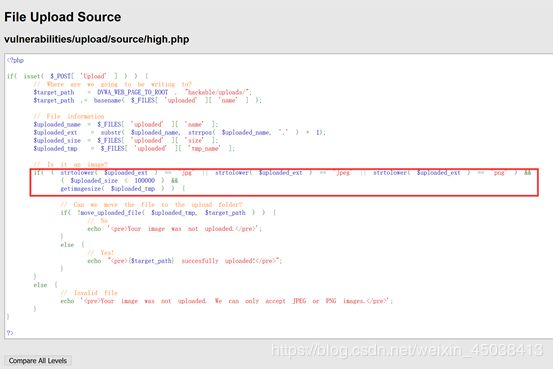

High 等级

查看源码发现,上传的文件后缀必须为jpg,jpeg,png,并且限制了文件的大小以及文件头必须为图片类型

https://dvwa.practice.rois.io/vulnerabilities/fi/?page=file:///var/www/html/hackable/uploads/2.jpg

Impossible 等级

检查了文件的后缀,大小,类型

对上传文件进行了压缩重生和重命名(为md5值,导致%00截断无法绕过过滤规则)

导致攻击者无法上传含有恶意脚本的文件。