CVE-2020-10882: TP-Link 命令注入漏洞通告

CVE-2020-10882: TP-Link 命令注入漏洞通告

360-CERT [360CERT](javascript:void(0) 今天

0x00 漏洞背景

2020年04月09日, 360CERT监测发现 ZDI 于 04月07日公开了其在Pwn2Own Tokyo竞赛中使用的一枚 TP-Link 的命令注入漏洞的技术细节。该漏洞的漏洞编号为CVE-2020-10882。

TP-Link(中文全称:普联技术有限公司)是专注于路由器设备生产的一家公司。

360CERT建议广大用户及时更新TP-Link设备固件。做好资产 自查/自检/预防 工作,以免遭受攻击。

0x01 风险等级

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 高危 |

| 影响面 | 一般 |

0x02 漏洞细节

根据 ZDI 的分析报告

在受影响的路由器中的二进制程序 /usr/bin/tdpServer 中存在一枚命令注入漏洞。

该漏洞存在于 tdpServer 处理 TP-Link onemesh 相关功能的代码中。

onemesh 是 TP-Link 负责 Mesh 实现的一项专有功能。

Mesh : (Wi-Fi 多设备采用无线连接的方式自动互联的一项技术)

tdpServer 开放 UDP 20002 和外部进行相关功能的通信。

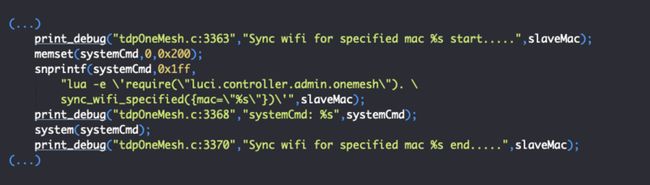

出现问题的核心代码如下:

当控制 slaveMac 的值的时候即可造成命令注入。

0x03 影响版本

目前已知受影响的具体设备型号为:

- TP- Link Archer A7 (AC1750) 固件版本190726

0x04 修复建议

更新固件版本到 TP-Link A7(US)_V5_200220。

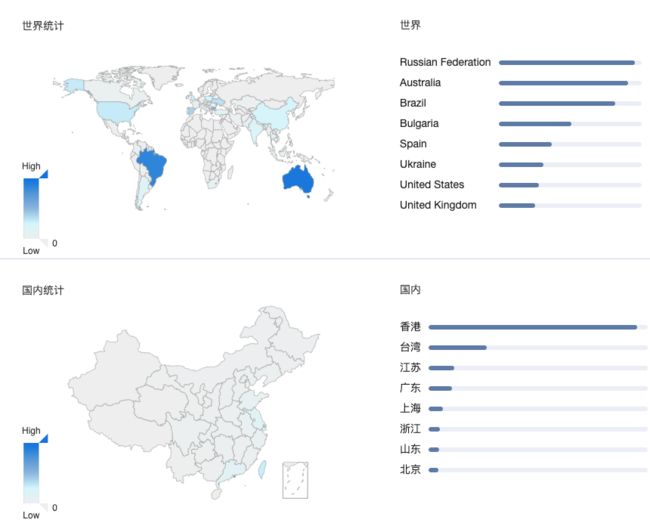

0x05 相关空间测绘数据

360安全大脑-Quake网络空间测绘系统通过对全网资产测绘,发现 TP-Link 设备的具体分布如下图所示。

0x06 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

0x07 时间线

2020-04-07 ZDI公开漏洞细节

2020-04-09 360CERT发布预警

0x08 参考链接

- Zero Day Initiative — Exploiting the TP-Link Archer A7 at Pwn2Own Tokyo [https://www.zerodayinitiative.com/blog/2020/4/6/exploiting-the-tp-link-archer-c7-at-pwn2own-tokyo]

转载自https://mp.weixin.qq.com/s/IwuQ7a3-z3hyaEKZ-YMlfQ