现实版好莱坞, 门头沟事件受害者3年死磕查到真凶! 超燃黑客落网事件始末

作者 / Justin Scheck、Bradley Hope

编译 / Aholiab

2017年,门头沟的幕后黑手Alexander Vinnik在希腊被捕。然而,谁都想不到,这位从2011年就开始攻击交易所的大boss的落网,是栽在了一个普普通通的受害者手里。

这个没有资本、没有过人天赋的普通区块链技术员,用了三年的死磕和一层一层的抽丝剥茧,在连FBI都无法找到的网络犯罪中,最终扳倒了门头沟事件的始作俑者。

整个事件,只能用「燃」来形容!

一年前,38岁的俄罗斯人Alexander Vinnik正与他的小伙伴们在希腊最昂贵的酒店之一度假,他并没有意识到联邦调查局几个月来一直在监视他,在通知了希腊监察机关后。一场突如其来的逮捕,在两国警员的协作下展开。

最终,Alexander Vinnik被戴上手铐,出现在了塞萨洛尼基法院的庭审席上。

Alexander Vinnik被以非法洗钱罪逮捕,但随着庭审的展开,他的身份变得更加令人瞠目结舌。

他是比特币交易平台BTC-E的主要成员之一(掌管着大量资金),并且从2011年起就帮助这个平台洗钱,金额超过40亿美元!同时,他也是史上最大加密数字领域犯罪事件「门头沟(MT. Gox)事件」幕后最大的黑手。

然而令人匪夷所思的是,他的被捕,最大的贡献并不是跨国警力的合作,而是因为一位「门头沟事件」的普通受害者在幕后整整3年的努力,这个人叫做Kim Nilsson。

就是这位小哥:

整整三年,Kim小哥用实际努力,上演了一场现实版的「勇者斗恶龙」,通过一层层抽丝剥茧,这背后的故事,堪比美剧,绝对燃爆!

甚至在国外的社交媒体,这个故事也掀起了大量的讨论和转发:

“这故事虽然很长,但值得一读!”

“来看计算机小哥是如何帮着破案的~”

“一场3年的鏖战,计算机小哥如何自己拿回属于自己的东西的!”

HackerNews上的讨论专区

好了,少扯闲篇,下面正片正式开演

事情是这样的,Kim Nilsson(以下简称「Kim」)今年36岁,出生在瑞典,在东京工作生活了十多年,是比特币的坚定信仰者。

出于某种对日本「后金融危机的乐观心态」,Kim早早的就开始跟一帮志趣相投的朋友一起买比特币了。

他的工作也跟区块链相关,他自己叫做「区块链考古」,其实就是帮着一些大公司或政府机关调查链上的资金流向、排查线上犯罪的可能性等,像FBI、CIA等调查机构也有类似的调查人员。

虽说工作有点特殊吧,但在生活中,Kim跟大多数小白领其实没啥两样样,没事喜欢看看音乐会、留留胡子、打扮打扮,或者偶尔穿个大黑袍子模仿90年代的黑客啥的。

不过,这样平静的生活在2014年被打乱了。这一天,Kim像往常一样登录MT. Gox想看看自己的比特币升了没有,却无法登录。作为跟区块链打交道的技术人员,他马上就意识到了有人在攻击这个平台。

可是他当时不知道的是,这次看似普通的攻击,其实从2011年就已经开始,而攻击所带来的损失,超过40亿美元,直接造成了当时掌握了全世界70%比特币份额,也是世界上最大的交易所MT. Gox的破产,以及成千上万的投资者的钱瞬间蒸发。

自此,对于「门头沟事件」幕后黑手的争论旷日持久,其CEO Mark Karpeles也曾被日本警方以「挪用资金」的罪名批捕。

Kim自然也成为了受害者之一,不过与其他受害者呼天喊地的追债不同的是,Kim在接受这一事实之后,就下定决心要将幕后黑手绳之以法。

与此同时,一位在这次事件中损失了44.5个比特币(价值约400,000美元)的台湾律师Daniel Kelman,和一个绰号叫「Wiz」的夏威夷人Jason Maurice,也飞到东京想要摸清事情的真相。

在东京的一幢摩天大楼里,三个人在一个叫做Teddys Bigger Burger的汉堡店里一起吃了个晚餐,这是Jason最喜欢的馆子之一。晚饭过后,Jason首先提议,成立一个公司来专门调查这事,名字就叫WizSec,对外就说这个公司是搞「区块链安全业务的」。

WizSec最初的办公地点就在Kim位于东京近郊的家里,由于经费有限,Kim的破案工具只有一台自己平时玩游戏的PC,也没可供挖矿或做链上搜索的算力。

Kim决定先从小事做起,而目前自己唯一能做的无非就是两件事:

写一个程序来做链上索引,可以迅速找出每笔交易的输入和输出;

在完成第一步之后,他们还需要对检索到的信息进行解码,因为区块链是匿名的,他们要把交易和其背后的人相对应。

就在这时,MT. Gox的一部分数据库泄露了,数据库中包含着一些关键信息:交易信息、提取信息、投资信息,以及用户账户的余额等。

而此时,有些技术人员又对这些信息进行了分析,并发表了一份分析报告。报告指出,发现有些账户对比特币进行自动交易的操作,目的是稳住MT. Gox的币价。

在仔细研究过这份报告之后,Kim决定先通过这份泄露的数据库来测算MT. Gox到底丢失了多少个比特币,只要将交易所与钱包相对应,然后对每笔交易进行追踪就能实现。

慢慢地,「找出真相」成为了Kim生活的全部。

在很长一段时间里,Kim白天上班,晚上在可乐碳水化合物的支撑下,整夜整夜的面对着面前的三台显示屏。一台运行着检索程序、一台记录关键信息、一台记录新的想法。

在他的「办公室」中,Kim在收集被盗比特币的流向

经过好几个月的努力,Kim掌握了200万个与MT. Gox有联系的地址,只是还是不知道每个地址背后对应的人的真实身份,以及他们的目的。而拿到这些信息,需要一些MT. Gox的内部权限。

这个时候,日本公安厅开始对MT. Gox CEO Mark Karpeles展开调查,Mark成为了「门头沟事件」最大的嫌疑人。Kelman通过IRC(一个线上聊天工具)找到Mark,巧妙地对他用了个激将法,一口咬定就是他盗走了门头沟里的比特币!

这下,Mark可有口难辩了,迫于舆论压力,同意在另一个汉堡店,与WizSec的其他两位成员,Kim和Messrs见面。

Mark Karpeles在听证会上,当时受到重大嫌疑

但很快,WizSec的两位成员Kim和Jason Maurice就在门头沟的办公室里做了顿苹果派~(老外心真大系列~)

Mark用自己的权限确认了Kim的编译信息,并且帮助Kim建立了一个完整的门头沟地址列表!

除此之外,Mark还说出了一个自己的秘密:之前的发现的自动交易,其实是Mark为了掩饰「门头沟」遭到攻击而做的马甲。但对于怀疑自己的言论,Mark始终拒不承认。

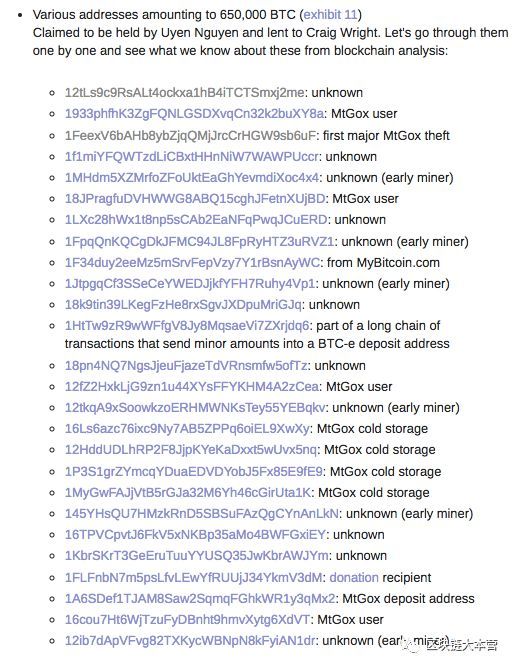

在 MT. Gox CEO Mark 的「帮助」下,Kim很顺利的就拿到了所有的信息,并对几千个钱包进行检查。他很惊讶的发现:MT. Gox应该至少还应该剩下900,000个比特币才对,但实际上却只剩下200,000都不到。同时,他也发现,早在2011年MT. Gox上的比特币就开始莫名其妙的「失踪」了。

他在2015年的博客上写道:不管他们(MT. Gox官方)到底知不知情,但MT. Gox在2012年就应该已经破产了。

在另一篇博文中,他也把目前「破案」的所有进展都列了出来,并表达了,自己相信背后黑手不是Mark的想法。

从开始调查起,WizSec小分队就建立了一个博客,对当前调查的进展和成果进行实时更新,地址:https://blog.wizsec.jp/

虽然这时Kim仍然不知道背后的Boss到底是谁,但是这样顺藤摸瓜的路子,显然是对方向的。

接下来的故事照样一波三折,首先,WizSec小分队迎来了一个神队友——Gary Alford。

他是美国「国内收入署」(I.R.S)的探员,专门破获网上犯罪案件,在网络犯罪圈子中大名鼎鼎。

当初那个超级邪恶的暗网交易平台「丝绸之路」(Silk Road)的大Boss就是他给揪出来的。本以为有了美国政府的帮助,可以获得各种神援助,弄套007的装备啥的,而且调查起来也有更大的权限,真是想想都鸡冻啊。

所以一股脑把自己调查的所有进展都「汇报」了一遍,可是人家大探员只说了一句「你们的调查方向是对的」就撤了,啥实事都没干。搞得所有人空欢喜一场。

虽然有些扫兴,不过在这之后WizSec小分队又有了重大进展。他们通过分析失窃比特币的流向,发现「门头沟」失窃比特币几经周转,大部分都去了一个叫 BTC-E 的交易所。

Kim将其中的一些交易与之前门头沟泄露的数据进行交叉比对,发现,其中一些失窃的比特币被存入了另外一些门头沟账户里,其中的一个账户的交易中包含着一句简单的留言「WME」。自此,Kim终于知道,只要找到WME账户背后的人,就找到了大Boss!

可是底该怎么找呢?还是用本方法,全网人肉吧。

经过缜密的搜寻,Kim发现WME曾经自称「在莫斯科运营过交易所」。

在2011年bitcointalk.org的帖子找那个,WME曾有过这样的留言:

“哈喽,我有在交易所工作十多年的经验,现在对比特币很感兴趣。我接受各种比特币交易,最好是大额交易。”

在进一步跟踪后,Kim发现WME的钱包是跟BTC-E关联的。所有被转移到BTC-E的比特币,都一直被存放在这里。那么这是不是说BTC-E跟这起事件有关?

不过,眼下来不及想这些了,当务之急是赶紧把WME给揪出来。

要揪出WME一点不容易,这个人相当狡猾,每次交易都用不同的钱包,而且使用的匿名跟真实名字之间一点联系都没有。

BUT!俗话说的好,是狐狸终究会露出尾巴。在2012年的一个帖子中,发现了WME的早期账户,他说有个交易所卷了自己的钱跑了。

原话是:我要揭露CryptoXchange的真面目,它坑了我100,000美元,还不愿意还。

为了证明自己的话,WME还po出了自己与CryptoXchange的对话,以及自己的律师给CryptoXchange开出的律师函。

重点来了。

在对话的最后,CryptoXchange告诉WME,他的钱被放在了一个户名为:VINNIK ALEXANDER 的账户里!

VINNIK ALEXANDER!第一次看到这个名字的时候,Kim根本不敢相信这是个真实的姓名!

不过,anyway,他把这个名字交给了IRS的探员,没错,就是前面打个酱油又消失的网络犯罪神探Gary Alford!这回Alford不会再打酱油了,很快查处了大boss的真实姓名——Alexander Vinnik!

到这里,案子终于有了重大进展,而这时已经是2016年,而Kim也为这个案例已经努力了两年多了。

故事讲到这还没完。

Kim不知道的是,地球的另一端,美国政府也对BTC-E早有耳闻。BTC-E几乎是60%~70%全球网络犯罪的温床,在这个平台上人们肆无忌惮地做着洗钱、非法交易,以及将加密货币兑换为欧元或卢布等活动。

但目前人们仍不知道BTC-E的背后是谁在操控,甚至连用户也不需要提交任何信息就能使用。

在2013~2015年,美国政府就发现一个BTC-E上的俄罗斯账户在做现金转移,把大量现金转移到塞浦路斯和拉脱维亚进行洗钱。而到了2016年,加上Kim的发现,政府已经有足够的理由指控Alexander。

不过由于俄罗斯联邦通常不会将网络犯罪者驱逐出境,所以美国警方设法在其他地方对Alexander进行抓捕。最终,在希腊的海滩上抓捕到了正在度假的Alexander。同时搜出了两台PC、两台平板电脑、五部手机、一个路由器。

虽然已经过去一年,但Alexander的最终判罚仍不明确。原因在于,到底在哪个国家开审还没有定论。

在希腊的庭审会上,声称Alexander不是为BTC-E服务,他做的一切都是为了反击由美国控制的全球经济体系。而作为东正教派,律师坚称他们不会把自己的「弟兄」驱逐出境,而庭审剩下的时间,Alexander则都在「朗读圣经」(简直荒诞)。

最终,在7月底,希腊法院同意将Alexander驱逐出境。而Alexander的真实身份究竟是什么,也不得而知。

而在另一边,BTC-E在Alexander被捕后改了个名字重新上线。似乎这起最大的区块链领域犯罪,或者说是最大的网络犯罪的案的破获,并没有给世界带来应有的正义。

不过Kim却很高兴,靠自己的努力抓到了这一史上最大交易所攻击事件的幕后黑手。

不过,他的比特币却依然在交易所里拿不出来,因为「门头沟」还有长长的破产程序要走……

总之,

“这是一个肮脏的悲剧。”

——Kim Nilsson

![]()

最新热文:

长文 | 深度解析Solidity让老司机翻车的17个坑及超详细避坑指南,建议先马后看(附送独家资源)

V神正在密切关注!这55行状态通道代码,带你快速扩展以太坊生态

10岁小表妹也能“吃透”Geth 客户端 !360秒,快速部署 ICO Token

硬! 他是Intel视频业务老大, 用个谷歌视频还被要高价,开始了他的区块链反击, 这回一怼就是仨

![]()

扫码加入区块链大本营读者群,群满加微信 qk15732632926 入群

![]()

了解更多区块链技术及应用内容

敬请关注:

![]()