勒索病毒猛于虎 网络空间安全谁来守护?

今年5月,勒索病毒Wannacry突然来袭,让全球互联网陷入一场近在眼前的“网络战争”。一波未平,一波又起。6月27日,新一轮勒索病毒Petya再度肆虐,乌克兰切尔诺贝利核设施辐射监测系统、俄罗斯最大石油公司以及欧美多国企业纷纷中招。

“勒索病毒”事件打开了“潘多拉魔盒”。

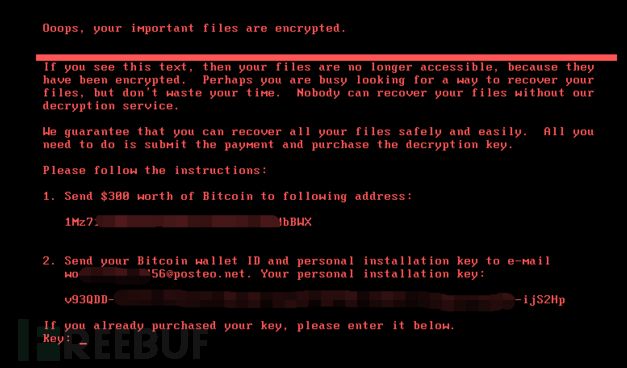

这个将网络世界搅得鸡犬不宁的勒索病毒究竟是什么?何以蔓延如此迅速,破坏力如此惊人?中国现代国际关系研究院信息与社会发展研究所副所长唐岚在接受思客采访时表示,勒索病毒并不是什么新型病毒,早在几年前就有,但一直未引起足够重视。黑客通过这种病毒攻陷系统,锁定文件,用户必须支付赎金方能将文件解密恢复。此次的Petya病毒则是一种新型勒索蠕虫病毒,该勒索蠕虫通过系统漏洞进行传播,一台中招可能就会感染局域网内其它电脑,传播速度很快。值得注意的是,黑客以前主要出于逐利的目的,多针对企业或个人用户。但从5月的Wannacry到这次的Petya,黑客攻击的目标范围更广,主要针对重要基础设施,政府和企业网络,获得的赎金却不见得多。由此看,黑客已不仅仅是出于经济上逐利的目的,反而是要搞破坏,引起社会混乱,造成大众恐慌。

“勒索事件”暴露出来的全球网络安全的脆弱性,再度给世人敲响警钟。360公司董事长兼CEO周鸿炜在5·12“勒索病毒”事件后称,“勒索病毒”事件打开了“潘多拉魔盒”,对于未来网络安全行业,可以认为是里程碑事件,由此网络安全进入了新常态。

那么,中国目前正面临着怎样的网络安全形势?唐岚指出,中国政府高度重视网络安全工作,出台了系列法律、政策来增强网络防御能力。近年来,我国的网络安全防护能力得到大幅提升。但勒索事件为我们提了一个醒:很多时候,我们在面对网络威胁时只能被动响应,待威胁出现后,再想应对办法,去打补丁,或是采取其他有针对性的补救手段。网络安全事件的发生往往是未知的,技术的发展远超我们的认知,下一个攻击会来自哪里?什么时候发生?以什么样的形式发生?这种未知的威胁远远大于已知的威胁。尤其现在,移动支付如此普及,物联网发展迅猛,我们周围的电器、甚至其他物品都将智能化,一个小小的物品被攻击可能会波及一大片,带来严重的后果。我们没有办法预测到将有什么形式的攻击,这是一个很大的隐患。毕竟,技术的发展有其自身的规律,安全防护做得再完善,很多时候也是被动式的。

另外,无论是这次的勒索病毒还是之前的网络攻击,都直接造成了断电、银行账户资金被盗等实实在在的损失,而不仅是信息泄露。当前,我国的关键基础设施越来越多地依赖于网络,在这样的背景下,网络安全怎么强调都不过分。

消除网络安全隐患、加强网络空间治理任重道远,唐岚从政府、企业和个人三个层面给出了建议:

首先,从政府层面讲,我国一直在有条不紊地出台各项政策和法律。今年6月1日,《中华人民共和国网络安全法》正式实施,这是保障网络安全的重大举措。落实好《网络安全法》能有效地保障公共网络的运营安全。关键在于,政府应督促有关部门将相关法律政策真正落到实处。

其次,从企业层面看,政府与企业的合作非常重要。在5月份的勒索事件后,包括360、安天等在内的网络安全企业做出快速响应,迅速给出应对方案,向用户提供了有效的防御手段。未来,政府和企业在危机信息共享,以及采取更有效的技术手段进行防护方面,还有更多的合作空间。

最后,从个人层面说,提高网络安全意识很有必要。以前,很多人或许觉得网络安全与我无关,最多也就是个人电脑被攻击。但随着网络化、智能化的不断推进,每个人都应加强网络安全意识,提高自我防护的技能。网络安全,人人有责。

关于Petya勒索病毒有关情况的预警通报

北京时间2017年6月27日晚,据外媒消息,乌克兰等多国正在遭遇Petya勒索病毒袭击,政府、银行等重要系统受攻击影响。此次黑客使用的是Petya勒索病毒的变种Petwarp,使用的攻击方式和WannaCry相同。

现将有关情况通报如下:

一、基本情况

北京时间2017年6月27日晚,据外媒消息,乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多国正在遭遇Petya勒索病毒袭击,政府、银行、电力系统、通讯系统、企业以及机场都不同程度的受到了影响。

通过对本次事件跟踪分析发现,攻击事件中的病毒属于 Petya勒索者的变种 Petwrap,病毒使用 MicrosoftOffice/WordPad 远程执行代码漏洞(CVE-2017-0199)通过电子邮件进行传播,感染成功后利用永恒之蓝漏洞,在内网中寻找打开 445 端口的主机进行传播。

根据安全厂商卡巴斯基研究人员的统计分析,目前全球被感染的主要国家包括乌克兰、俄罗斯、波兰、意大利、德国和白俄罗斯。

二、处置建议

建议防护策略如下:

1. 不要轻易点击不明附件,尤其是rtf、doc等格式文件。

2. 内网中存在使用相同账号、密码情况的机器请尽快修改密码,未开机的电脑请确认口令修改完毕、补丁安装完成后再进行开机操作。

3. 更新操作系统补丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

4. 更新 MicrosoftOffice/WordPad 远程执行代码漏洞(CVE-2017-0199)补丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

5. 禁用 WMI服务

https://zhidao.baidu.com/question/91063891.html

CNCERT后续将密切监测和关注该勒索软件的攻击情况,同时联合安全业界对有可能出现的新的攻击传播手段、恶意样本变种进行跟踪防范。请国内相关单位做好信息系统应用情况排查工作,如需技术支援,请联系 CNCERT。电子邮箱:[email protected],联系电话: 010-82990999。