密码学(第二讲)---凯撒密码破译和简单替换密码

上节课,我们已经初步学习了凯撒密码和一些密码学的概念。今天,我们来学习破译和简单替换密码。

一.凯撒密码

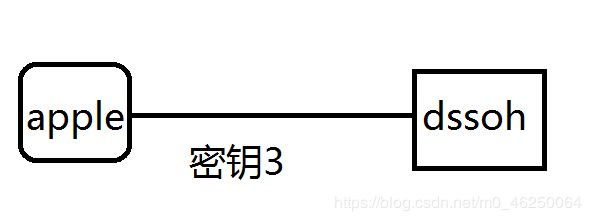

凯撒密码是将字母往后平移3个,(列如apple加密的方式为:

a–>a+3–>d

p–>p+3–>s

p–>p+3–>s

l–>l+3–>o

e–>e+3–>h

apple–>dssoh)

用图画表示为:

@思考:如果不知道密钥呢?

可以通过暴力破解(brute-force attack)进行破译。

将所有可能的密钥全部尝试一遍,这种称为暴力破解,也被称为穷举搜索(exhanstive search)

二.简单替换密码

1.基本概念

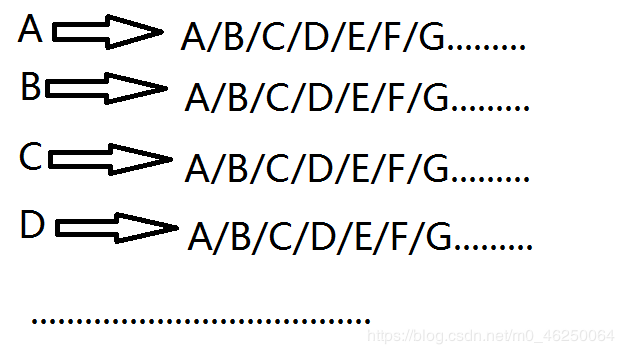

如果将字母表中的26个字母,分别与26个字母一一对应。这种将明文中使用的字母表替换成另一套字母表的密码称为**简单替换密码(simple substitution cipher)**凯撒密码也可以说是简单替换密码的一种。

a可以对应A,B,C,D,E,F,G,H,J…

b可以对应A,B,C,D,E,F,G,H,J…

c可以对应A,B,C,D,E,F,G,H,J…

以此类推。。。。

想一想,简单替换密码有多少种可能性???

a可以对应A,B,C,D,E,F,G…中的任意一个,b可以对应除A对应的以外25个字母表中的任意一个,c可以对应除A,B对应的以外24个字母表中的任意一个…

以此类推,我们可以计算出简单替换密码的密钥总数为:

26×25×24×23×22×21×20×19…×3×2×1=403291461126605635584000000=4×10的26次方。约为2的88次方

这么大数字,平均来说,要找到正确的密钥至少要100亿年以上!!!

但实际上,我们可以用频率分析的密码破解方式来破解简单替换密码!!!

因篇幅较大,这里就不做介绍了,大家可以自己了解一下。

1.简单替换密码的特点是密码越长越容易破解。

2.破译速度会越来越快。

@思考:

用自己的语言的随机利用“函数简单替换密码”将apple进行加密。

总结:简单替换密码并不安全!!!

那么什么密码较安全呢?

@作业:

了解什么是XOR(异或)。尝试计算:5XOR3是多少???

异或,英文为exclusive OR,缩写成xor

异或(xor)是一个数学运算符。它应用于逻辑运算。异或的数学符号为"⊕",计算机符号为"xor"。其运算法则为:

a⊕b = (¬a ∧ b) ∨ (a ∧¬b)。