BUUCTF-Misc-No.2

文章目录

- 比赛信息

- [GUET-CTF2019]虚假的压缩包 | SOLVED

- [MRCTF2020]Unravel!! | SOLVED

- [SWPU2019]伟大的侦探 | SOLVED

- [BJDCTF2020]纳尼 | SOLVED

- [MRCTF2020]小O的考研复试 | SOLVED

- [BJDCTF2020]藏藏藏 | SOLVED

- [SWPU2019]你有没有好好看网课? | SOLVED

- 粽子的来历 | SOLVED

- [HBNIS2018]来题中等的吧 | SOLVED

- [BJDCTF 2nd]Imagin - 开场曲 | SOLVED

- john-in-the-middle | SOLVED

- [BJDCTF2020]一叶障目 | SOLVED

- [RoarCTF2019]黄金6年 | SOLVED

比赛信息

比赛地址:Buuctf靶场

[GUET-CTF2019]虚假的压缩包 | SOLVED

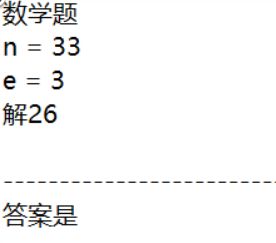

n=33

e=3

m=0

while m<100:

c=(m**e)%n

if(c==26):

print ("c=",c);

print ("M=",m);

m+=1

用简单脚本炸一下

知道了密码是:答案是5

解压真正文件夹,一个图片,一个文件,图片打开是png格式,修改一下格式爆破一下高度,改个高度

百度一下发现是异或加密,脚本解

百度一下发现是异或加密,脚本解

f1 = open('./cxk','r')

xor_data = f1.read()

f1.close()

dec_data = ""

for i in xor_data:

tmp = int(i,16) ^ 5

dec_data += hex(tmp)[2:]

f2 = open('./cxkdemimi.doc','wb')

f2.write(dec_data.decode('hex'))

f2.close()

就得到了word,找到了flag FLAG{th2_7ru8_2iP}

[MRCTF2020]Unravel!! | SOLVED

图片和音乐中分离出来,

2个文件,一个密文,一个密钥

![]()

key=U2FsdGVkX1/nSQN+hoHL8OwV9iJB/mSdKk5dmusulz4=

密钥=Tokyo

AES解密=CCGandGulu

解压压缩包

然后发现有一个很好用的软件silenteye(如有需要,私聊可发!)

MRCTF{Th1s_is_the_3nd1n9}

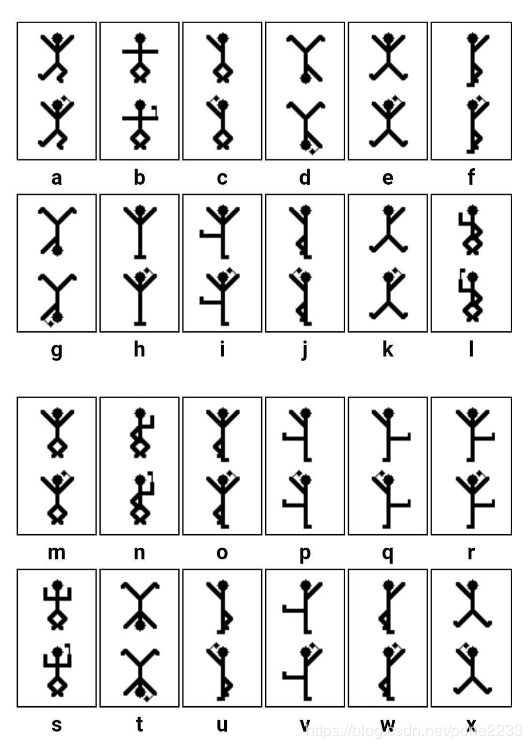

[SWPU2019]伟大的侦探 | SOLVED

zip中一个加密一个是密码,密码是乱码看起了编码不对,用010 Editor(如有需要,可发)

得到密码解压得到,跳舞的小人破解一下

得到密码解压得到,跳舞的小人破解一下

flag{iloveholmesandwllm}

[BJDCTF2020]纳尼 | SOLVED

解压,文件打不开,一看就是少了文件头

GIF (gif),文件头:47494638给他安上

Stegsolve 来看每一帧的gif

Q1RGe3dhbmdfYmFvX3FpYW5nX2IzX3NhZH0= Base64

CTF{wang_bao_qiang_b3_sad}尽然不对,还要相信办法中间似乎错了一个字

于是进行推测,发现字符串中的大写的i,和小写的L容易混错,所以修改了一下,得到

Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=

CTF{wang_bao_qiang_is_sad}

[MRCTF2020]小O的考研复试 | SOLVED

这个是C++语言哦

#include

using namespace std;

int main(){

int i=1;

int flag=0;

for(int i=0;i<19260817;i++){

flag=(int)(((long long)flag*10+2)%1000000007);

//cout<<i<<endl;

}

cout<<flag;

return 0;

}

flag{577302567}

[BJDCTF2020]藏藏藏 | SOLVED

图片,看出是zip,解压发现了word扫码出现了 flag{you are the best!}

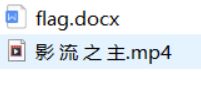

[SWPU2019]你有没有好好看网课? | SOLVED

加压,破解flag3密码是6位数字,

列文虎克是研究显微镜的,生日不对,就注意力转换成我们的影流之主上面

列文虎克是研究显微镜的,生日不对,就注意力转换成我们的影流之主上面 在对应的时间上看到了

在对应的时间上看到了

… …/… ./… ./… …/ = WLLM 敲击密码

敲击密码

dXBfdXBfdXA= =up_up_up

密码就是 wllmup_up_up

图片中找到swpuctf{A2e_Y0u_Ok?}

粽子的来历 | SOLVED

word文件损坏,然后修复一下吧,变成ffff

打开都是一样的古诗词,不过每个古诗词位置都不一样,行间距问题

打开都是一样的古诗词,不过每个古诗词位置都不一样,行间距问题

将所有组合

c0bbb425a0e15025ef508dca5a0f9deb

59f3bfe7c1e00ba34e4558cf295544bc

d473ee3def34bd022f8e5233036b3345 这个是flag

a921e932017d43990ed1fa3d8e81097a

[HBNIS2018]来题中等的吧 | SOLVED

.- .-… .–. … .- .-… .- -…

ALPHALAB =flag

[BJDCTF 2nd]Imagin - 开场曲 | SOLVED

flag{MIKUTAP3313313}

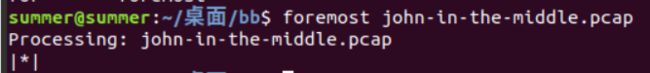

john-in-the-middle | SOLVED

用foremost 分离一下发现有5个png,查看一下

winhex 没找到异常,然后用软件Stegsolve,找到了

flag{J0hn_th3_Sn1ff3r}

[BJDCTF2020]一叶障目 | SOLVED

xaflag{66666}

[RoarCTF2019]黄金6年 | SOLVED

放进winhex 中看到base64,解码一下发现是Rar

也可以用notepad,rar有加密,没关系密码不在winhex 里面,肯定在视频中我找,

也可以用notepad,rar有加密,没关系密码不在winhex 里面,肯定在视频中我找,

请叫我人眼扫描机,其实是pr一点点看的,扫不出来,只好用ps,修复一下,不要问我为什么这么熟练,被逼的key1:ikey2:wantkey3:play iwantplay 密码不对,然后盲猜,他喜欢ctf iwantplayctf 对了,后期看了一下,还有一张二维码,我是真的找不出来。有能力的小伙伴,能帮我找找嘛

请叫我人眼扫描机,其实是pr一点点看的,扫不出来,只好用ps,修复一下,不要问我为什么这么熟练,被逼的key1:ikey2:wantkey3:play iwantplay 密码不对,然后盲猜,他喜欢ctf iwantplayctf 对了,后期看了一下,还有一张二维码,我是真的找不出来。有能力的小伙伴,能帮我找找嘛

roarctf{CTF-from-RuMen-to-RuYuan}