kali Linux创建WiFi热点

工具:VMware虚拟机、kali Linux镜像文件、无线网卡

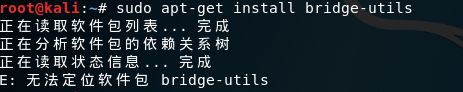

1.解压并安装bridge-utils-1.4.tar.gz

但可能会出现以下问题:

分析:出现该问题的原因可能有两个:

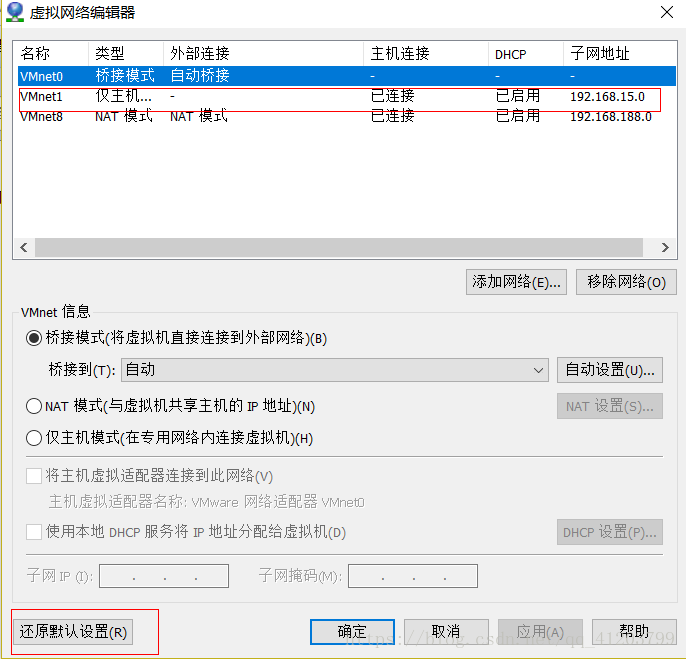

(1)联网失败。可通过ifconfig 查看联网成功与否,eth0有没有出现ip地址,如果仅有MAC地址没有IP地址,说明联网失败(也可以通过判断ping www.baidu.com)。具体解决方法如下:

VMware虚拟机点击 编辑->虚拟网络编辑器(一般都会自动分配,使得主机的网络分配私有地址给虚拟机,如下图;如果出现异常,可通过“还原默认设置”处理)

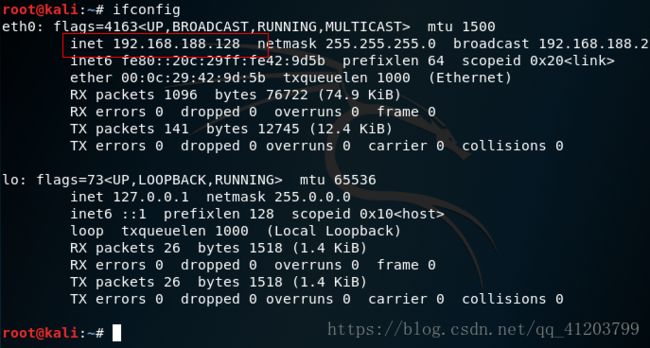

键入:vi /etc/network/interfaces ->按i键,插入代码

按Esc键,然后键入wq保存。

然后键入:ifconfig 查看:可见eth0出现IP地址,说明网络配置成功(可通过ping www.baidu.com查看联网成功与否)

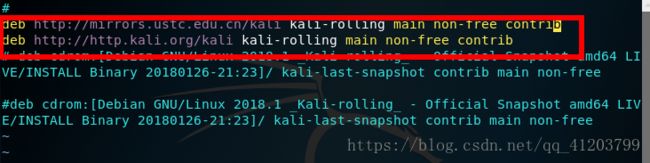

(2)没有配置/etc/apt/sources.list

键入:vi /etc/apt/sources.list 然后加入以下两行代码:

最后键入: sudo apt-get update即可

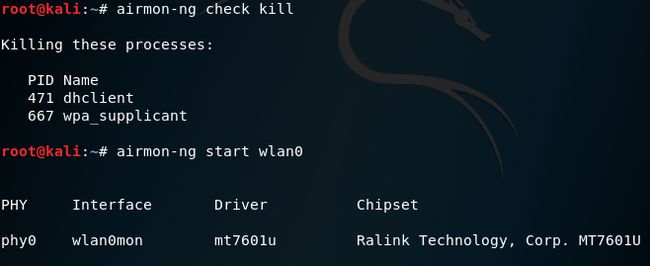

2.在监控模式下启用wlan0端口

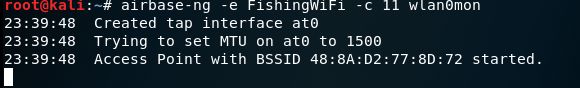

3.用wlan0创建虚拟网络,此时创建热点(名称:FishingWiFi)成功,但无法连接上网

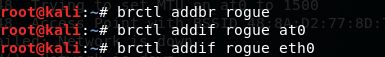

4.打开另一个终端,用安装好的公共桥连接at0(at0接口即通过以下命令到eth0创建的)

因为这两个接口都集成到该虚拟桥上了,可以获得它们的IP地址

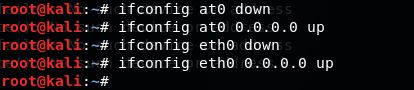

5.使用以下命令启用桥接器之上的IP转发功能

![]()

6.用局域网的IP地址配置该桥接器,使其连接到eth0接口上

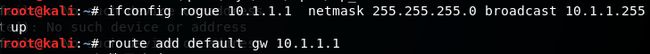

键入:ifconfig rogue 10.1.x.y netmask 255.255.255.0 broadcast 10.1.x.255 up

键入:route add default gw 10.1.x.1 (PS:x和y都可以自定义)

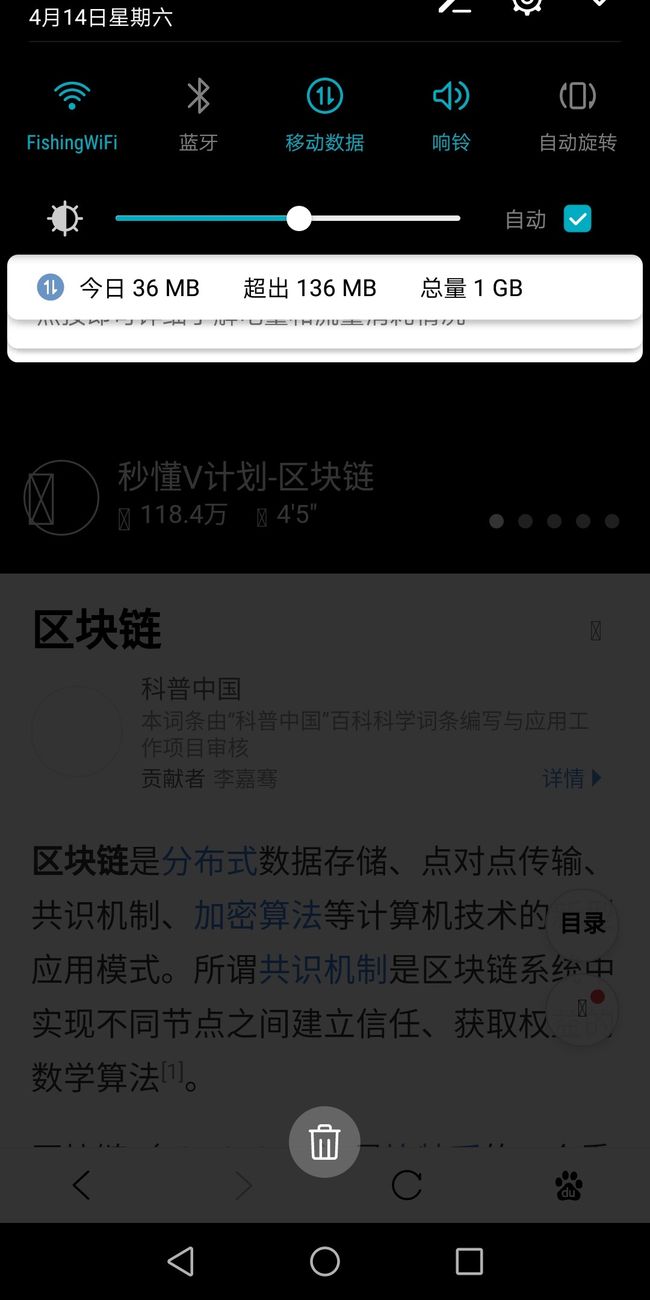

7.此时可以上网了,连接成功效果截图如下:

8.最后还有几行代码(可有可无)

键入: airbase-ng -c 11(频道) --essid /root/桌面-1.cap(自定义,其实也是个热点名称) wlan0mon

回车,可能看到:有两个开放的热点,一个是FishingWiFi,一个是/root/桌面-1.cap,至于两者区别,自行探索。

步骤二、判断是否为钓鱼热点

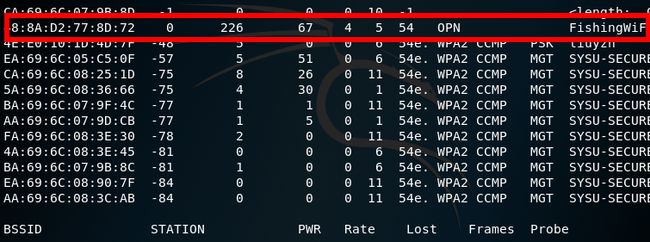

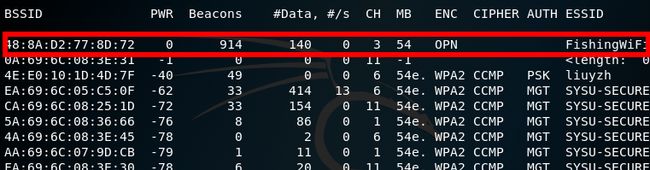

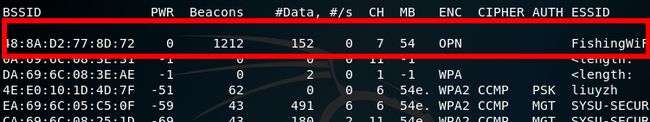

1.键入: airodump-ng wlan0mon //开启监控模式,监控周围WiFi热点情况

2.不断截图:

从以上三张图可看到:

(1)钓鱼热点的频道(CH)在不断地变化,但正常的WiFi热点的频道是固定的

(2)钓鱼热点的Beacons一直在变化且增长趋势(到8000多就平衡了,可能跟无线网卡配置有关),但正常热点不会变。

(3)钓鱼热点的PWR(该值代表信号强弱,越大越强)一直保持为0,但正常的热点一般都维持在一个负数范围,且远远比0小。

(4)钓鱼热点不需要密码即可连接,且一旦用户连接到,攻击方可以通过DNS拦截获取用户浏览数据;但正常热点一般设有密码,且不会有隐私被窃取的危险。

(5)Wireshark抓包。PS:检测流氓接入点的方法

(1)思路1:BSSID白名单:跟其他网络设备一样,每一个WiFi接入点都有自己的MAC地址,而MAC地址也是它会发送的数据的其中一部分。一种检测流氓热点的方法就是设置一个可信接入点白名单,然后用MAC地址做标识来进行热点匹配。但是问题就在于,攻击者仍然可以轻而易举地伪造MAC地址。

(2)思路2:非同步的MAC时间戳:生成相同网络的接入点都会拥有高度同步的内部时钟。因此,接入点会不断地交换时间戳以实现同步,这个时间是毫秒级的,同步增量为25微秒。大多数流氓热点在尝试进行时间戳同步时往往会出现各种各样的错误,可以通过检测这种错误来发现流氓热点。

(3)思路3:错误的信道:可以设置一个列表来存储所有受信任接入点的信道,如果信道不同,则说明该接入点有问题。但是对于攻击者来说,这种保护方式也是能够轻松绕过的。

(4)思路4:信号强度异常:可以通过分析WiFi信号的强度来检测流氓热点。如果攻击者伪造了一个接入点的话,会发现其MAC地址(BBSID)和信号强度会突然发生改变