无线传感器网络(期末重点)

文章目录

- com1. 无线传感器网络定义

- com2. 传感器节点基本组成部分

- com3. 无线传感器网络协议栈结构

- com4. 无线传感器网络的实际应用举例

- com5. WSN物理层工作频段

- com6. WSN常见的编码调制技术

- com7. 物理层非理想特性

- com8. 信道接入技术:基于竞争的MAC协议、基于固定分配的MAC协议、按需分配的MAC协议

- 9 . SMAC协议主要思想、基本步骤

- 10. TMAC协议:早睡问题

- 11. sift协议主要思想

- com12. 路由协议的基本定义、主要功能、基本分类

- com13. Flooding路由协议,内爆和重叠现象的解释

- com14. Gossiping路由协议

- com15. SPIN协议基本思想、主要步骤

- com16. DD协议的三个阶段(兴趣扩散、梯度建立和路径加强)书P32

- com17. 什么是谣传路由

- com18. LEACH协议的基本思想

- com19. LEACH协议3个阶段(选举簇头、成簇、稳定状态)

- com20. 爬山算法\模拟退火\蚁群

- com21. 如何解决地理信息路由算法中的局部优化和空旷域问题

- com22. 基于地理位置信息的多播协议(LBM)

- com23. 基于地理栅格的分层路由协议

- com24. 路由设计中如何减少能耗、实现网络负载均衡

- com25. 连通与覆盖

- com26. 常用的拓扑控制技术:功率控制技术、层次式拓扑管理技术、休眠调度技术

- com27. GAF算法

- com28. 最坏与最佳覆盖、最大突破路径与最大支撑路径

- com29. 暴露穿越、Djikstra算法

- com30. 定位的基本含义、基本分类

- com31. 常用的测距方法:ToA、TDoA、RToF

- com32. 无需测距的定位方法:质心、DV-hop、APIT

- com33. 目标跟踪三个阶段:检测、定位、通告

- com34. 本地时钟模型:速率恒定、漂移有界、变化有界

- 35. 时间同步技术:单向报文传递、双向报文交换、广播参考报文、参数拟合技术

- 36. TPSN协议(双向报文)

- 37. RBS协议(广播+统计技术)

- com38. 时钟同步误差来源

- 39. DMTS协议

- com40. 常见的攻击模型

- com41. 对称和非对称加密;秘钥管理分类

- com42. 入侵检测技术分类

- com43. 容错的概念:故障,差错,失效

- com44. 空间相关性

- com45. 数据存储方式

com1. 无线传感器网络定义

无线传感网是大规模、无线、自组织、多跳、无分区、无基础设施支持的网络、其中的节点是同构的、成本较低、体积较小、大部分节点不移动、被随意撒布在工作区域,要求网络系统有尽可能长的工作时间。

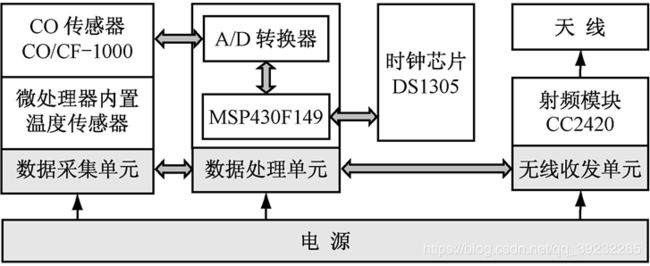

com2. 传感器节点基本组成部分

无线传感器网络微型节点由数据采集单元、数据处理单元、数据传输单元和电源管理单元 4部分组成。

com3. 无线传感器网络协议栈结构

com4. 无线传感器网络的实际应用举例

- 目标跟踪

- 大鸭岛海燕监测

- 冰河监测

- 医疗健康

- 电子牧场

- 结构化监测

- 火山观测

- 智能家居

com5. WSN物理层工作频段

com6. WSN常见的编码调制技术

- 窄带调制技术

- 扩频调制技术

- 超宽带UWB调制技术

com7. 物理层非理想特性

无线传输不规则性建模

不规则性对通信的影响(有两种)

- 节点B正给节点C发送数据,由于无线传输的不规则性节点A侦听不到B发送的数据,如果A有包待发便会认为信道空闲而选择发射,这样就会在节点C处产生冲突

- 节点A与B握手过程中,C收不到B发送的CTS帧,而B却能收到节点C发送的数据,如果C在A与B通信过程中发送信号,即会在节点B处产生冲突。

com8. 信道接入技术:基于竞争的MAC协议、基于固定分配的MAC协议、按需分配的MAC协议

- 基于竞争的MAC协议

即节点在需要发送数据时采用某种机制随机的使用无线信道,这就要求在设计的时候必须要考虑到如果发送的数据发生冲突,采用何种冲突避免策略来重发,直到所有重要的数据都能成功发送出去。 - 基于固定分配的MAC协议

即节点发送数据的时刻和持续时间是按照协议规定的标准来执行,这样以来就避免了冲突,不需要担心数据在信道中发生碰撞所造成的丢包问题。目前比较成熟的机制是时分复用(TDMA)。 - 按需分配的MAC协议

即根据节点在网络中所承担数据量的大小来决定其占用信道的时间,目前主要有点协调和无线令牌环控制协议两种方式。

9 . SMAC协议主要思想、基本步骤

主要思想

S-MAC协议采用以下机制:

① S-MAC协议引入了周期性侦听/睡眠的方法减少空闲监听带来的能耗。

② S-MAC协议沿用IEEE802.11的RTS/CTS机制降低碰撞几率。

③ 通过网络分配矢量避免串音现象。

④ 将长消息分割为若干段消息并集中突发传送,减少协议控制消息的开销。

⑤ S-MAC协议将时间分为若干帧,每帧包括同步阶段、活动阶段和睡眠阶段。

基本步骤

1)节点首先监听一个固定的时间段,如果在该时间段内节点没有接收到邻居发来用于同步的SYNC数据包,节点马上选择一个本地默认的调度方式。同时,节点将自己的调度方式以SYNC数据包的形式进行广播,SYNC数据包的发送采用CSMA/CA机制。

2)如果节点在开始监听的固定时间段内接收到邻居发来的SYNC数据包,节点存储该调度方式信息,并采用此调度方式进行周期性监听和睡眠。

3)如果节点在开始周期性调度后接收到不同调度方式的SYNC数据包,有两种情形。如果节点只有这一个邻居,那么节点放弃自己当前的调度方式,选择新的调度方式。如果节点还有其他邻居,那节点将同时采用不同的调度方式。

优缺点

优点 : 实现简单,减少了空闲监听时间,避免了传输碰撞和串音现象,减少了协议控制开销,节省了能量开销 。

缺点:由于周期性睡眠的原因,S-MAC协议数据的延迟较大,在不同的网络负载下,尤其是负载波动剧烈的情况下算法的效率将降低。

10. TMAC协议:早睡问题

什么是早睡问题

在每个活动阶段的开始,T-MAC按照突发方式发送所有数据,其中TA决定每个M5673-A1周期最小的空闲监听时间,它的取值对于整个协议性能至关重要。相对于S-MAC.T-MAC协议在保持周期长度不变的基础上,根据通信流量动态地调整活动时间,用突发方式发送信息,减少空闲监听时间。但是T-MAC协议这种通过提前结束活动周期来减少空闲监听的方法即带来了早睡问题。在单向通信的时候,假设数据的传输方向是A-*B -*C -*D。当节点A通过竞争首先获得信道的占用权,发送RTS分组给节点B,节点B反馈CTS分组。节点C收到节点B发出的CTS分组后关闭发射模块保持静默。此时,节点D可能不知道节点A和节点B正在通信,在节点A和节点B的通信结束后已处于睡眠状态,节点C只有等到下一个周期才能传输数据到节点D,这样由于节点D的早睡就造成了通信延时。

-

未来请求发送

当节点C收到B发送给A的CTS分组后,立刻向下一跳的接收节点D发出FRTS分组。FRTS分组包括节点D接收数据前需要等待的时间长度,节点D要在休眠相应长度的时间后醒来接收数据。由于节点C发送的FRTS分组可能干扰节点A发送的数据,所以节点A需要推迟发送数据的时间。节点A通过在接收到CTS分组后发送一个与FRTS分组长度相同的DS (Data-Send)分组实现对信道的占用。DS分组不包括有用信息。节点A在DS分组之后开始发送正常的数据信息。FRTS方法提高了网络吞吐率,但是FRTS分组和DS分组也带来了额外的通信开销。 -

满缓冲区优先

当节点的缓冲区接近占满时,不是对收到的RTS作应答,而是立即向目标接受者发送RTS消息,并向目标节点传输数据。这个方法的优先是从根本上减小了早睡发生的可能性,而且能够控制网络的流量,缺点就是很大程度上会产生冲突。

11. sift协议主要思想

Sift协议使用了CW(竞争窗口长度)值固定的窗口,选择合适的发送概率分布,为不同的时隙在整个竞争节点集中筛选出一个发送节点。

节点选择在第r个时隙发送数据的概率Pr为:

P r = ( 1 − α ) α C W 1 − α C W × α − r P_r=\frac{(1-\alpha )\alpha^{CW}}{1-\alpha^{CW}}\times\alpha^{-r} Pr=1−αCW(1−α)αCW×α−r r = 1 , … … , C W r = 1,……,CW r=1,……,CW

com12. 路由协议的基本定义、主要功能、基本分类

基本定义

一套将 数据 从源节点传输(通过网络转发的形式)到目的节点的机制。

主要功能

- 寻找源节点和目的节点的优化路径

- 将数据分组沿着优化路径正确转发

基本分类

① 以数据为中心的路由协议

② 基于层次结构(树结构)的路由协议

③ 基于地理信息路由协议

④ 基于多路径的路由协议

com13. Flooding路由协议,内爆和重叠现象的解释

原理

源节点A需要将数据包p发送至汇聚节点D

节点A首先将p的副本广播,则其邻居节点B接收到p副本

节点B直接将p副本通过广播的形式转发给E、F、C

以此类推,直到p到大汇聚节点D或到达TTL

内爆(Implosion)

节点向邻居节点转发数据包,不管其是否收到过相同的,即所谓信息内爆是指网络中的节点收到一个数据的多个副本的现象。

重叠(Overlap)

感知节点感知区域有重叠,导致数据冗余,即由于无线传感器网络节点密集部署,因此在同一局部区域中,若干个节点对区域内同一个事件做出的反应相同,所感知的信息在数据性质上相似,数值上相同,那么这些节点的邻居节点所接收到的数据副本也具有较大的相关性。

com14. Gossiping路由协议

Gossiping路由协议,即闲聊路由协议是对Flooding路由协议的改进,当节点接收到数据之后,并不是像Flooding协议那样,采用广播形式将数据包发送给所有邻居节点,而是按照一定概率随机地将数据包转发给邻居节点中不同于发送节点的某一个节点,这个节点以相同的方式向其邻居节点进行数据转发直到数据到达汇聚节点。

Gossiping路由协议考虑了节点的能量消耗,因此在选择下一跳时只选择一个节点进行数据转发,但在每次选取下一跳节点时,并没有采用路径优化相关算法,因此所选择的路径往往不理想,这将导致数据包的端到端延时增加或者生命周期在没到达目的节点之前就结束。

com15. SPIN协议基本思想、主要步骤

基本思想

考虑到由于临近节点所感知的数据具有相似性,通过节点间协商的方式减少网络中数据的传输数据量。节点只广播其它节点所没有的数据以减少冗余数据,从而有效减少能量消耗

主要步骤

节点A有新数据,通过ADV发布新数据信息,使用元数据

B节点收到ADV后,发现自己没有该数据,通过REQ向A请求新数据

A节点向B节点传送源数据

B节点再通过ADV发布新数据消息

如果某节点有描述的数据副本就忽略该消息

转发过程

0号节点向1号节点发送传感数据

当1号节点接收到数据后,向其周边邻居节点广播ADV数据包,通知邻居节点自己有传感数据需要转发

当1号节点的邻居节点接收到ADV数据包后,根据自己的情况,自主选择接受数据DATA与否,节点3与节点5选择接收数据DATA,因此其向1号节点发送REQ数据包

当1号节点接收到节点3和节点5发送的REQ,即立刻将DATA发送至这两个节点

com16. DD协议的三个阶段(兴趣扩散、梯度建立和路径加强)书P32

兴趣扩散

在该阶段,Sink节点周期性地向邻居节点广播兴趣消息。

兴趣消息中包含有任务类型、目标区域、数据传输率、时间戳等参数。

每个节点都有一个兴趣Cache,兴趣Cache中的每项都对应着不同的兴趣(兴趣表项)。

兴趣Cache中的每个兴趣表项包含如下几个字段:

- 时间字段(指示最近收到匹配兴趣的时间信息)

- 若干梯度字段(指示和该兴趣消息有联系的邻居节点所需的数据传输率和数据的发送方向,也就是感兴趣的邻居节点)

- 持续时间字段(指示兴趣的大致生命周期)

当一个节点接收到一个“兴趣”时,它按照下面三条原则来处理该“兴趣”:

- (是否是相同的兴趣)首先在兴趣Cache中检查是否存在相同的兴趣表项,如果没有,就根据接收到的兴趣信息创建一个新的兴趣表项,该表项建立一个唯一的梯度域和该邻居节点对应,梯度域中记录了发送该“兴趣”消息的邻居节点以及相关的数据传输率。

- (是否是相同的邻居)如果该节点有相同的兴趣表项存在,但是没有兴趣来源的梯度信息,节点会以指定的数据传输率增加一个梯度域,并更新兴趣表项的时间信息和持续时间字段。

- (是否需要更新兴趣的“持续时间”)如果该节点有相同兴趣表项和兴趣来源的梯度信息,那么只是简单进行时间信息和持续时间字段的更新。

梯度建立

路径加强

com17. 什么是谣传路由

谣传路由协议(Rumor Routing Protocol)是在定向扩散路由协议(DD)的基础上建立起来的,是由Boulis等提出的适用于数据传输量较小的传感器网络。由定向扩散路由协议可以看出,若汇聚节点对网络的数据查询只有一次,并且源节点只需向汇聚节点上报一次数据,使用定向扩散协议的开销就会比较大,谣传路由协议正是为了解决这一问题。该路由协议借鉴了欧式平面几何中的任意两条曲线相交的概率较大的思想,从源节点产生代理数据包(Agent)并发送,汇聚节点发送请求探测数据包,两者都随机进行下一跳节点的选择,直到两个数据包在某一节点上相交,则构成了一条可行路由。

com18. LEACH协议的基本思想

网络周期性地随机选择簇头节点,其他的非簇头节点以就近原则加入相应的簇头,形成虚拟簇,簇内节点将感知到的数据直接发送给簇头,由簇头转发给Sink节点,簇头节点可以将本簇内的数据进行融合处理以减少网络传输的数据量。延长节点的工作时间,并且实现节点的能耗平衡。

com19. LEACH协议3个阶段(选举簇头、成簇、稳定状态)

选举簇头

每个传感器节点选择[0,1]之间的一个随机数,如果选定的值小于某一个阈值,那么这个节点成为簇头节点,计算如下:

N表示网络中传感器节点的个数

k为一个网络中的簇头节点数

r为已完成的回合数

G为网络生存期总的回合数。一个回合表示一个周期,分为两个阶段:簇的建立和稳定的数据传输阶段。

成簇

节点运行算法,确定本次自己是否成为簇头;

簇头节点广播自己成为簇头的事实;

其他非簇头节点按照信号强弱选择应该加入的簇头,并通知该簇头节点;

簇头节点按照TDMA的调度,给依附于他的节点分配时间片;

稳定状态

节点在分配给它的时间片上发送数据

性能分析

优点

- 优化了传输数据所需能量;

- 优化了网络中的数据量;

- 适用于周期性报告的应用。

缺点

- 节点硬件需要支持射频功率自适应调整;

- 无法保证簇头节点能遍及整个网络;

- 扩展性较差,所有节点都能够与Sink直接通信

com20. 爬山算法\模拟退火\蚁群

爬山算法

爬山算法是一种简单的贪心搜索算法,该算法每次从当前解的临近解空间中选择一个最优解作为当前解,直到达到一个局部最优解。 爬山算法实现很简单,其主要缺点是会陷入局部最优解,而不一定能搜索到全局最优解。假设C点为当前解,爬山算法搜索到A点这个局部最优解就会停止搜索,因为在A点无论向那个方向小幅度移动都不能得到更优的解。

模拟退火

模拟退火其实也是一种贪心算法,但是它的搜索过程引入了随机因素。在迭代更新可行解时,以一定的概率来接受一个比当前解要差的解,因此有可能会跳出这个局部的最优解,达到全局的最优解。以下图为例,假定初始解为左边蓝色点A,模拟退火算法会快速搜索到局部最优解B,但在搜索到局部最优解后,不是就此结束,而是会以一定的概率接受到右边的移动。也许经过几次这样的不是局部最优的移动后会到达全局最优点D,于是就跳出了局部最小值。

蚁群

- 随机移动

- 遇到食物分泌信息素

信息素:挥发性化学物质 - 在搬运食物回家的路上留下信息素

- 其他蚂蚁发现留有信息素的路径结束漫游,沿该路径移动,遇到食物同样开始分泌信息素

- 信息素会随着时间慢慢挥发,短路径上的信息素相对浓度高

com21. 如何解决地理信息路由算法中的局部优化和空旷域问题

局部优化

解决方法:边界转发

空旷域

com22. 基于地理位置信息的多播协议(LBM)

使用地理位置信息来改进地域多播路由协议,比如Flooding路由等,有目的性的区域性广播数据包。利用目的节点的地理位置信息,定义了转发区域,只有在转发区域内的节点才会转发多播数据包。

静态转发域

通过将目标域与源节点限制在一定范围空间中,从而将节点的数据转发范围缩小,有效降低广播的通信量。

静态转发域为包括源节点和整个目的区域在内的最小矩形区域,它的边与坐标轴平行。在该方式下,只有处于转发区域内的节点才参与数据分组的洪泛转发过程。

自适应转发域

自适应转发域是指转发域会随着数据包的不断转发进行相应的变化。

通过自适应将转发区域根据当前数据发送节点进行调整,可以进一步提高网络数据通信效率,避免冗余数据通信;

但是,由于节点每一次收到新数据时都需要计算自适应转发域的大小,增加了个别节点的计算复杂性程度。

基于前进距离的非显示转发域

基于前进距离的非显示转发域不像前面两种转发域那样具有一种范围较为准确、形状相对规整的区域,而是一种根据每个节点自身计算值,决定是否将数据包向前转发,即这个转发域是时刻在变的且没有固定形状。

该方式并不存在一个显式的转发区域,地理位置信息的作用只被用来计算节点之间距离。对于一个处于目的区域外的节点而言,当它收到一个数据分组时,如果它比上一跳节点相对目的区域的中心点至少前进了一定的距离,它将继续向前广播该分组,否则它将丢弃该分组。

com23. 基于地理栅格的分层路由协议

GRID路由协议主要包括3个阶段:

- 栅格划分

- 路由建立

- 路由维护

整个网络划分成一个个正方形的小栅格,节点通过每个栅格内的簇头节点构成网络的骨干网络完成数据通信。每个栅格都有自己的编号,栅格内的所有节点都共享这个栅格编号,栅格内的簇头节点负责栅格中分组转发。

栅格簇头节点的选择原则是按照停留在栅格内时间最长的节点作为簇头节点,一旦某节点担当了簇头节点,只有其离开该栅格时才会进行新一轮的簇头选择。

节点以自己和归属栅格中心点的距离设定定时器,定时器到时,选举自己成为簇头,并周期性地发送通告消息,其他节点接收到消息后,则加入该栅格。如果同时有多个节点竞争簇头,在收到其他簇头的通告消息后,距离栅格中心较远的簇头放弃簇头地位,保证栅格中的簇头个数不超过一个。

com24. 路由设计中如何减少能耗、实现网络负载均衡

Sink节点移动策略

- Sink节点连续移动

在这种情况下,当Sink节点移动导致网络拓扑结构改变的时候,需要向全网广播自己的最新位置。如果是采用类似DD路由协议的查询方式,那就不会带来额外开销,因为这种方式下,即使Sink节点固定也需要定期向全网发送查询请求。 - Sink节点离散移动

这种方式在节点时间同步的情况下可以不需要定期向全网广播自己的最新位置信息,因为在这种方式下,Sink节点的移动轨迹是可以预测的,每个传感器节点都可以计算出给定时刻Sink节点的位置。

采用自适应的跨层优化协议,将网络协议栈作为一个整体来设计,在跨层设计中,各层协议相互联系,互相牵制。在物理层降低信息传输速率课降低能耗,但会对上层应用产生影响。最优的路由路径可能因为很快消耗完某些节点的能量,而不能被采用。因此,在跨层协议设计中,需要在能量、业务要求的约束条件下,对各层进行统一的优化,同时,还需要在各层之间适当地传递和共享信息。

com25. 连通与覆盖

在功率控制、拓扑管理、或者选取网络中哪些节点处于活动状态时,需要考虑满足以下两个因素:

- 连通:网络活动节点集合中任意两个节点都能够互相通信,使得传感节点采集的数据能够被发回基站。

- 覆盖:活动节点集合的传感区域能够覆盖整个监测目标。

com26. 常用的拓扑控制技术:功率控制技术、层次式拓扑管理技术、休眠调度技术

功率控制技术

在满足网络连通的前提下,通过节点功率控制或动态调整节点的发射功率,精简节点间的无线通信链路,保留生成一个高效的数据转发拓扑结构,在保证网络拓扑连通的基础上,使得网络中节点的能量消耗最小。

- 统一功率分配算法COMPOW

COMPOW(COMMON POWER)协议是一种简单的将功率控制与路由协议相结合的解决方案,其基本思想是:所有的传感器节点使用一致的发射功率,在保证网络连通的前提下将功率最小化。 COMPOW建立各个功率级的路由表,在功率Pi级时,通过使用功率Pi交换HELLO消息建立路由表RTpi,所有可达节点都是路由表中的表项。COMPOW选择最小的发射功率Pcom,使得RTpcom与最大发射功率具有相同数量的表项,于是整个网络使用公共的发射功率Pcom。但该协议只适用于节点分布均匀的情况,缺陷较为明显。 - 基于节点度的功率控制LMN/LMA

LMN/LMA是基于节点度数的算法。一个节点的度数是指所有距离该节点一跳的邻居节点的数目。基于节点度的算法一般动态调节节点的发射功率,使得节点的度数处于一个合理的区间。 局部平均算法LMN和本地邻居平均算法LMA是两种周期性动态调整节点发射功率的算法。

LMA算法的主要思想是:给定节点度的上下限,动态调整节点的发射功率,使得节点的度落在要求区间内。

LMN与LMA相似,区别在于LMN将所有邻居的邻居数求平均值作为自己的平均数。

LMN算法和LMA算法对节点的要求不高,不需要严格的时间同步,可以保证算法的收敛性和网络的连通性。但这两种算法都缺少严格的理论推导,还可以进一步研究合理的邻居节点判断条件。 - 基于邻近图的功率控制

RNG、DRNG和DLSS等基于邻近图的近似算法在基于邻近图的算法中,所有节点以最大功率发射时形成的拓扑图为图G,定义为G=(V,E)的形式,V代表图中顶点的集合,E代表图中边的集合,E中的元素可以表示为(u,v),其中u,v∈V,按照一定的规则Q,求出该图的邻近图G’,最后G’中每个节点以自己所邻接的最远通信节点来确定发射功率。经典的邻近图模型有RNG(Relative Neighborhood Graph)、GG(Gabriel Graph)、YG(Yao Graph)以及MST(Minimum Spanning Tree)等。这是一种解决功率分配问题的近似解法。考虑到传感器网络中两个节点形成的边是有向的,为了避免形成单向边,一般在运用基于邻近图的算法形成网络拓扑之后,还要进行节点之间的增删,以使最后得到的网络拓扑是双向连通的。

层次式拓扑管理技术

GAF

休眠调度技术

com27. GAF算法

通过让节点尽量处于关机状态来节省能量

分布式协商算法

- 让节点处于关闭状态来节省能量;

- 空闲:接收:发送=1:1.2:1.7;

关键技术

- 等价节点的确定(一个节点可以代替另外一个节点);

- 分布式协商算法;

- 对节点移动的自适应;

GAF算法将监测区域划分成虚拟单元格,将节点按照位置信息划入相应的单元格,相邻单元格的任意两个节点可直接通信。

GAF节点有3种状态:工作状态、睡眠状态、发现状态。每个单元格只有一个定期选举产生的簇头节点处于工作状态,其他节点周期性地进入睡眠和发现状态。发现状态的节点可以竞争簇头。

com28. 最坏与最佳覆盖、最大突破路径与最大支撑路径

最坏与最佳情况覆盖算法考虑如何对穿越网络的目标或其所在路径上各点进行感应与追踪,体现了一种网络的覆盖性质。 Meguerdichian等定义了“最大突破路径”(Maximal Breach Path)和“最大支撑路径”(Maximal Support Path),分别使得路径上的点到周围最近传感器的最小距离最大化及最大距离最小化。显然,这两种路径分别代表了无线传感器网络最坏(不被检测概率最小)和最佳(被发现的概率最大)的覆盖情况。

最坏覆盖是指如何在网络中找到一条路径,使得沿该路径前进的目标被网络中节点发现的概率最小。该路径称为最大突破路径(maximal breach path) 。

最佳覆盖是指网络中找到一条路径,使得沿该路径前进的目标被网络中节点发现的概率最大。该路径称为最大支撑路径(maximal support path) 。

com29. 暴露穿越、Djikstra算法

暴露穿越问题(Exposure):目标穿越网络的“感应强度”。穿越网络时间增加,“感应强度”累加值增大。

com30. 定位的基本含义、基本分类

基本定义

无线传感器网络的定位是指自组织的网络通过特定方法提供节点位置信息。这种自组织网络定位分为节点自身定位和目标定位,节点自身定位是确定网络中节点的坐标位置的过程。目标定位是确定网络覆盖范围内目标的坐标位置。

基本分类

- 基于测距的定位和无需测距的定位

前者需要测量相邻节点之间的绝对距离或者方位,并利用节点间的实际距离或者方位来计算未知节点的位置,常用的测距技术有RSSI(到达信号强度测量法)、TOA(到达时间测量法)、TDOA(到达时间差测量法)等。虽然在定位精度上有一定可取之处,但是并不适用于低功耗、低成本的领域。基于无需测距的定位算法无需测量节点之间的绝对距离或方位,而是利用节点间的估计距离计算节点的位置,如典型的DV-Hop定位、凸规划定位。虽然在精确度方面有待进一步改进,但是具有可扩展性、规模性以及代价小等优点。 - 绝对定位与相对定位

绝对定位的定位结果是一个标准的坐标位置,如经纬度;而相对定位通常是以网络中部分节点为参考,建立整个网络的相对坐标系统。绝对定位可为网络提供唯一的命名空间,受网络变动影响较小,有非常广泛的应用领域。大多数定位系统都可以实现绝对定位,只有部分定位系统和算法能实现相对定位。 - 集中式计算、分布式计算与递增式计算

集中式计算是指把所需要的定位信息集中传送到某个中心节点(如汇聚节点),由该节点进行集中计算未知节点的位置。

分布式计算是指由节点间进行信息交换,未知节点根据自身获取足够的信息进行自身位置计算的计算方式。集中式计算的优点是可以从全局角度出发更好地进行规划,从而获得相对精确的定位。缺点是中心节点以及它周围的节点通信开销过大、能耗过快,易造成个别节点过早死亡,从而影响其它节点的定位。分布式计算可使网络中所有节点同时进行位置计算。

递增式计算通常是从信标节点开始,信标节点周围的节点首先开始定位,依次向外延伸,逐步实现整个网络的定位。递增式算法的缺点是在定位过程中误差容易被积累和放大。

com31. 常用的测距方法:ToA、TDoA、RToF

到达时间测量法(ToA)

已知物理信号的传播速度v,根据信号的传播时间t来计算节点间的距离,即距离d=v×t。此方法要求进行通信的两个节点时间必须高度同步。

到达时间差测量法(TDoA)

发送节点同时发射两种不同速率的无线信号,接收节点根据两种信号的时间到达差和速率,计算这两个节点之间的距离。节点A在T0时刻同时发射无线射频信号和超声波信号,节点B分别记录这两种物理信号的到达时间T1和T2,已知无线射频信号和超声波的速率分别为v1,v2,设两节点之间的距离为d,由 d = v 1 × ( T 1 − T 0 ) = v 2 × ( T 2 − T 0 ) d=v_1\times(T_1-T_0)=v_2\times(T_2-T_0) d=v1×(T1−T0)=v2×(T2−T0)可得:

T 0 = v 2 × T 2 − v 1 × T 1 v 2 − v 1 T_0=\frac{v_2\times T_2-v_1\times T_1}{v_2-v_1} T0=v2−v1v2×T2−v1×T1 d = ( T 2 − T 1 ) × v 1 × v 2 v 1 − v 2 d=(T_2-T_1)\times \frac{v_1\times v_2}{v_1-v_2} d=(T2−T1)×v1−v2v1×v2

com32. 无需测距的定位方法:质心、DV-hop、APIT

纸上

com33. 目标跟踪三个阶段:检测、定位、通告

纸上

com34. 本地时钟模型:速率恒定、漂移有界、变化有界

纸上

35. 时间同步技术:单向报文传递、双向报文交换、广播参考报文、参数拟合技术

36. TPSN协议(双向报文)

纸上

37. RBS协议(广播+统计技术)

com38. 时钟同步误差来源

纸上