BT5 WIFI破解

实验环境

VMwareWorkstation 9.0 + BackTrack5 R3-GNOME-32

工具说明

VMware:著名的虚拟机软件,本实验采用虚拟机环境下安装BackTrack。

BackTrack:是一个基于Ubuntu GNU/Linux的发行版本,主要用做数字取证和入侵测试。其无线安全审计中主要使用了BackTrack回溯算法,自身提供了大量功能强大但简单易用的安全工具软件。她可以用来破解WEP,WPA/WPA2加密方式的无线网络,BT5R3在以往版本工具的基础上又加入了基于GPU的破解工具oclhashcat,分别为oclhashcat+(ATI),oclhashcat+(Nvidia)破解速度理论上可以达到传统CPU破解的百倍。

渗透测试:是为了证明网络防御按照预期计划正常运行而提供的一种机制。渗透测试是通过模拟恶意 黑客的攻击方法,来评估 计算机网络系统安全的一种评估方法。这个过程包括对系统的任何弱点、技术缺陷或漏洞的主动分析,这个分析是从一个攻击者可能存在的位置来进行的,并且从这个位置有条件主动利用安全漏洞。分为黑盒测试和白盒测试两类,其标准流程为:前期交互、情报收集、威胁建模、漏洞分析、渗透攻击、后渗透攻击、报告。实验原理

无线网络渗透一般步骤原理如下:

1. 扫描环境路由信号;

2. 选择路由监测;

3. 等待PC-AP交互;

4. 抓取握手包;

5. 字典破解密码。

实验步骤

http://www.vmware.com/products/workstation/workstation-evaluation

BackTrack5 R3下载地址:

http://www.backtrack-linux.org/backtrack/backtrack-5-r3-released/

其中BT5R3有CNOME和KDE的64、32版本,CNOME和KDE版本均属图形界面系统,两者的区别是前者桌面风格属linux,而后者类似于windows。

此处省略vmware的安装流程,简单提及BT的安装注意事项。

选择虚拟机类型时选择Linux,版本选择Ubuntu,此外语言默认选择English,

时区选择ShangHai。

一切设置完成后配置镜像源的路径,最后打开虚拟机的电源。进入命令行后直接输入

“startx”命令,显示如下界面:

直接选择第一项,进入图形界面后安装桌面上的BT5,完成后会提示重启。

重启进入的仍为命令行界面,初始用户名是root,密码为toor。输入后用户名密码后

再输入“startx”命令即可切换到图形界面。

2.为方便虚拟机与主机的通信,vmware tools是有用的工具,安装参考如下:

http://wenku.baidu.com/view/b92f38cd050876323112129e.html

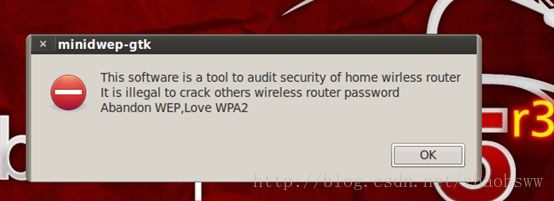

3.下载并安装破解工具:minidwep-gtk

命令行下安装:dpkg -i minidwep-gtk-21026-ubuntu.deb

4.破解工具安装成功后Applications/Internet会多出minidwep-gtk软件:

点击进入,提示该工具仅作渗透测试使用,需合法使用:

点击OK,显示找不到无线网卡:

以上原因为minidwep-gtk目前只支持USB无线网卡,不支持笔记本自带的无线网卡。绝大部分笔记本自带的无线网卡是不能用来渗透和破解的,因为不兼容BT5系统。故需另外买外接的USB无线网卡,此处选择EDUP公司的EP-N8538型号无线网卡。

win7下U盘插入电脑后, 虚拟机识别不到,与XP不相同。这个时候 需要启动 win7的一个系统服务:vmware usb arbitration service.启动这个服务之后,虚拟机可以正常的检测到U盘,可以连接。

选择Ralink 802.11n WLAN->与主机连接:

查看设备ID:

查看网卡芯片型号:

上官网下载linux驱动:

http://www.ralinktech.com/en/

http://www.mediatek.com/_en/07_downloads/01_windows.php?sn=501

下载后解压并安装之后在命令行输入ifconfig –a显示USB无线网卡:

可见名称为wlan1,此时再次打开minidwep-gtk即会显示网卡:

左侧选择WPA/WPA2的加密方式,右侧点击Scan扫描环境中的无线信号,选择一个路由信号进行检测,如Hack,点击Lanch等待Client与AP之间的握手包,握手包包含路由器名Essid、路由器ID Bssid和路由器密码WPA Key,握手包抓取到之后会提示用户选择一个词典去破解密码,此时选择BT5内部提供的字典或者自己下载或者制作的字典均可:

字典选择好之后就开始了破解工作:

对于路由器端加密密码不复杂的情况很快就能破解出来密码,如破解的Hack的密码为:12345678。

因此,强大的字典数据是必须的。一般字典分类有数字、百家姓、英文词典、手机号等,比较有用的两个字典是WPA/WPA2字典,大家可以从各大论坛、博客等处下载别人制作的字典,如:

亦可自己使用字典密码生成器制作字典:

通常好的字典达几个G,一般CPU破解需要比较长的时间,为此考虑GPU并行计算的能力进行破解。可使用BT5中的oclhashcat工具、俄罗斯的暴力破解软件EWSA等。如下介绍EWSA的使用:

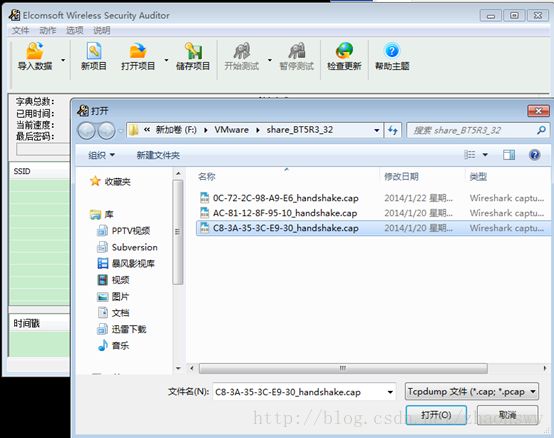

先需要将BT5系统中的.cap握手包(在temp目录下)拷贝至windows主机(可采取共享文件夹的形式),EWSA破解简单分为以下几步:

1. 导入握手包:选择导入数据->导入Tcpdump文件,选择从BT5中拷贝过来的包:

2. 选择字典文件:选项->攻击设置->字典密码攻击,选好后注意点击左下端的密码突变选项,禁用掉所有的突变选项(因我们的字典包含了这些,故不需要重复):

结果分析

根据无线网络的破解用时和密码复杂程度的关系,可以看到密码越复杂,破解用时越多,且密码越接近于一般的字典习惯(生日、手机号、英文词语等),越容易破解,故为防止他人蹭自己的无线,可以使用更为复杂的密码和各种不一样的组合方式。

扩展延伸

CDlinux:一种小型的迷你GNU/Linux发行版,体积小巧、功能强大,世界排名前100名中唯一的一个中国人的发行版,亦可用来进行无线网络的渗透。

BT5ARM:BT5的ARM端,支持在Android手机上安装,鉴于部分手机(比如小米手机)支持OTG连接外界USB设备,在手机上安装BT5之后,再通过OTG接口连接外接USB网卡,即可同电脑上一样进行无线网络的渗透。

其他功能:当然,无线渗透只是BT这款强大的渗透系统的很小的一部分功能而已,BT的其他功能如漏洞扫描、社会工程学攻击(钓鱼攻击、web向量攻击等)、metasploit攻击、web攻击(CMS指纹识别、w3af网页脆弱性扫描、sqlmap注入攻击等)和局域网攻击(ARP攻击、DNS欺骗等)等等都是挺有意思的,这些都有待我去学习了解的,若后期时间精力允许,必会仔细研究研究。