Web初探索(二)

Web学习——任务二

- 复述本周任务

- 使用dirsearch(Python3环境)

- dirsearch是什么

- dirsearch使用

- 使用hackbar(Firefox插件)和burpsuite 抓包改包功能

- 使用hackbar(Firefox插件)

- burpsuite 抓包改包功能

- 利用phpstudy搭建dvwa靶场

- 什么是dvwa

- 配置dvwa环境

- 学会使用burpsuit的Intruder模块,并完成dvwa的第一个模块brute force

- 完成攻防世界web新手练习区的1、2、3、4、6、8、9题(一定要结合之前的学习成果)

- 总结

复述本周任务

时间:2020.5.4——2020.5.9

内容:

- 学会使用dirsearch(Python3环境);

- 学会使用hackbar(Firefox插件)和burpsuite 抓包改包功能;

- 利用phpstudy搭建dvwa靶场

- 学会使用burpsuit的Intruder模块,并完成dvwa的第一个模块brute force(high级别选做,可以网上拜拜大佬的文章)

- 完成攻防世界web新手练习区的1、2、3、4、6、8、9题(一定要结合之前的学习成果)

使用dirsearch(Python3环境)

dirsearch是什么

dirsearch is a simple command line tool designed to brute force directories and files in websites.

目录爆破

我的理解是:它是用来扫描我所指定的某个url里的目录

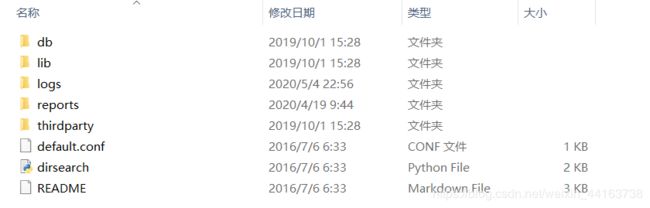

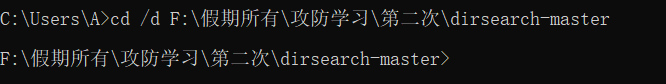

dirsearch使用

-

输入 :py dirsearch.py -u ulr -e *

其中,这几个参数的意思是:- -u 即URL target(我所指定的网址)

- -e 即Extensions (比如php,asp,*)(我指定的网站脚本类型)

我以为我已经会了…

但是,当我换了一个url来扫描时…

报错?No such file or directory…不都是url吗?为啥有的可以运行出来,有的不行…

不应该所有url是都可以扫描出来吗?存疑待解

使用hackbar(Firefox插件)和burpsuite 抓包改包功能

使用hackbar(Firefox插件)

HackBar 是firefox浏览器上的一个插件(相当于一个工具包,可以用来SQL injection,XSS等)

- 界面:Load URL(加载,直接点一下就可以将地址栏的url复制进去), Split URL(切分) Execute (执行,同Fn+F5)

- Encoding(各种编码):Base64 Encode,Base64 Decode,URL Encode,URL Decode,

HEX Encode HEX Decode- Encryption(数据加密):MD5、SHA-1、SHA-256、ROT13

- SQL -> Union Select Statement 联合查询

结合网上的资料基本了解了以上参数,但是在进一步学习使用时,遇到瓶颈。有很多的文章推荐与DVWA 一起学习。因此先放了放。

见第三个任务,现在DVWA已经准备完毕。

附大佬文章 链接

按照步骤来:

1.设置火狐浏览器代理;

2.打开phpstudy(Apache和MySQL)以保证进入DVWA;

3.点击DVWA Security,选择等级为low,点击submit;

4.点击SQL injection,输入id为2,点击submit;

5.打开hackbar,点击load URL此时显示应为:

6.点击DVWA Security,选择等级为Medium,点击submit;

7.点击点击SQL injection,输入id为1,点击submit,显示为:

即可:

burpsuite 抓包改包功能

我感觉这一个小任务在很多地方已经使用过了,就不做详细解释:

(这里我使用chrome浏览器)

1.设置代理;

2.打开拦截;

3.传送流量包;

4.拦截,抓包成功;

5.修改参数,浏览器界面发生相应变化,改包成功(最好用英文,因为中文的包是乱码,不好辨认)

利用phpstudy搭建dvwa靶场

什么是dvwa

基于PHP/MYSQL环境写的一个web应用(解压到phpstudy网站根目录)

帮助学习web渗透测试

配置dvwa环境

附学习链接DVWA安装

附大佬链接解决方法

-

打开phpstudy

启动Apache(我理解是因为后面要用localhost127.0.0.1)和MySQL(数据库,因为DVWA默认的Backend database是MySQL) -

在官网上下载DVWA-master.zip的压缩包,解压到phpstudy的WWW目录下!

-

打开WWW\DVWA-master\config,完成两步:1.打开dist文件config.inc.php(因此我要先把后缀显示出来)(可能我上次没有修改成功是因为改的那个“.text”并不是真的后缀名,所以直接删去后没有反应)

改为php文件。2.用记事本打开该文件,改默认密码 “p@ssw0rd” 为 “root”。 -

打开任意浏览器(我试了联想浏览器和火狐浏览器两种,均可),在地址栏输入:127.0.0.1/DVWA-master/setup.php 进入界面(一定要保证phpstudy的Apache和MySQL是启动状态)

-

下滑到底部,点击“Create/Reset Database”按钮创建数据库,登陆进去(默认用户名为admin,密码为password)

ok!这就算成功了。

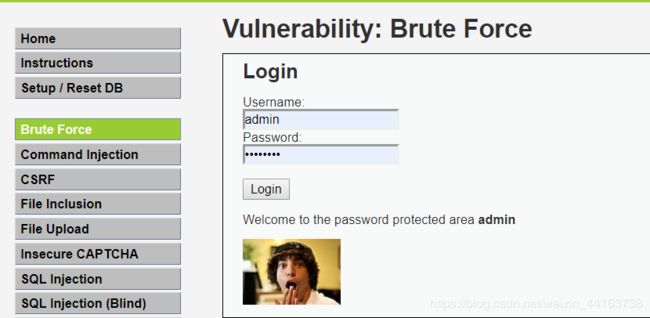

学会使用burpsuit的Intruder模块,并完成dvwa的第一个模块brute force

刚看到这个的时候我还以为是两个分开的小任务(黑脸),直到我点击了login

百度走起…

附大佬文章 链接

但是在跟着步骤操作的过程中…有几个地方一定要注意!(都是我的心酸史…)

1.一定要保持phpstudy开着;

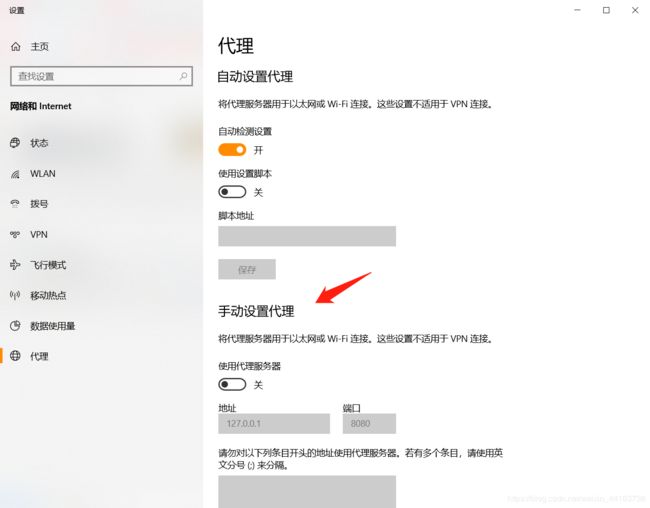

2.我用的浏览器是chrome,然后在设置代理模式的时候,跳出来的是windows(如下)

这是不行的!必须要下一个插件SwitchyOmega

而且要打开…

3.在登陆DVWA的时候我用的是本机ip(用127.0.0.1,始终拦截不到流量包);

4.拦截的时候要打开Intercept is on!

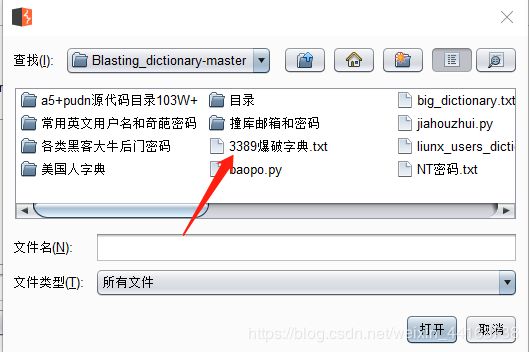

5.在进行到设置Payloads的时候,点击Load后不知道选什么才能加载出密码字典…查了好多资料都没有…然后接着感觉去github上下载了个Blasting_dictionary-master

(感觉这操作就跟强行一个一个试密码一样…)

我选的是这个…因为上面有爆破两个字…

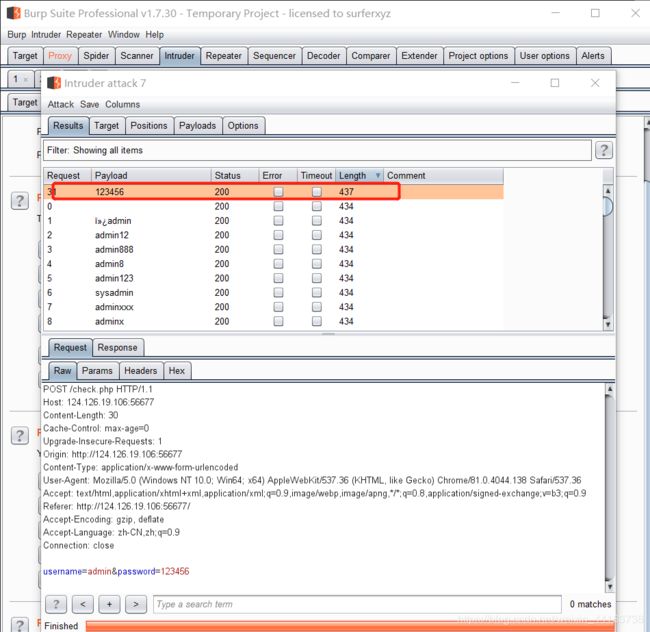

then…点击Start Attack后会出现一个新的界面,然后等待…但是出来的状态全是302,又试了好几次…才出现下面这个:

但是,这账号密码不对…而且之后我试了几次,每次的结果也不同…

以及,抓到最后已经没有响应了。存疑待解

继续查资料:附 链接

brute force与DVWA Security的几个级别——low,medium,high,impossible结合起来。(这个就像个练习——解开这个brute force的账号密码,四种级别难易程度逐级递增)

(我们在学习使用hackbar(Firefox插件)的时候就结合DVWA一起接触过前两者个级别)

- low级别

- 服务器只验证了参数Login是否被设置

- 没有防爆破机制,对参数username没有做任何过滤,存在明显的sql注入漏洞

- 对$pass做了MD5校验,杜绝了通过参数password进行sql注入的可能性。

理解: 服务器漏洞多,比较容易爆破得到账户密码

- medium级别

- 较low代码,增加了mysql_real_escape_string函数(会对字符串中的特殊符号,如x00,n,r,,’,”,x1a进行转义),基本上能够抵御sql注入攻击(宽字节注入可以搞定)

- 依然没有加入有效的防爆破机制

理解:服务器漏洞较多,比low多了个转义函数,但操作基本和low一样;而且每次试密码,都要隔2s,所以时间会更久。

- high级别

- High级别的代码使用了Anti-CSRF token来抵御CSRF的攻击,使用了stripslashes函数和mysqli_real_esacpe_string来抵御SQL注入和XSS的攻击。

- 由于使用了Anti-CSRF token,每次服务器返回的登陆页面中都会包含一个随机的user_token的值,用户每次登录时都要将user_token一起提交。服务器收到请求后,会优先做token的检查,再进行sql查询。所以,我们不能再利用burpsuite进行无脑式的爆破了。

理解:又多了一个 Anti-CSRF token,已经不能用burpsuite爆破了

- impossible级别

impossible级别在 high 的基础上对用户的登录次数有所限制,当用户登录失败达到3次,将会锁住账号15分钟,我不小心经历了…

理解:上面那个截图就是在impossible下做的…所以我错了…待补

完成攻防世界web新手练习区的1、2、3、4、6、8、9题(一定要结合之前的学习成果)

第一题 view source:

这一题,我百度了一下如何查源代码。附链接,一共有四种方法:1.鼠标右键“查看网页源代码”;2.Ctrl+U;3.view-source:url;4.浏览器–>更多工具–>开发者工具/页面源代码。我直接用的Ctrl+U。

第二题robots:

首先什么是robots:

robots协议也叫robots.txt(统一小写,url对大小写敏感),是一种存放于网站根目录下的ASCII编码的文本文件,是搜索引擎中访问网站的时候要查看的第一个文件。

我的理解:如果有robots.txt文件,那么就是说里面规定了哪些页面能访问、哪些不能。如果没有,那除了被口令保护的页面以外,其他都可以访问。

所以,在这题中,我们先打开robots.txt,里面说有个php文件不允许打开;那我们就逆行其道,打开它。果然,里面就是要找的flag。

第三题backup:

打开网页:“你知道index.php的备份文件名吗?”,因此将地址补充完整,得到一个bak文件。用火狐浏览器打开,还是只有那句话,因此,受第一题启示,查找页面源代码Ctrl+U,ok。

第四题cookie:

打开网页:“你知道什么是cookie吗?”。

Cookie是由服务器端生成,发送给User-Agent,浏览器会将Cookie的key/value保存到某个目录下的文本文件内,下次请求同一网站时就发送该Cookie给服务器,然后服务器就能辨认出我们。

就是说,我们可以有某种方式获取浏览器的cookie,百度了一下,但是网上的F12–>console–>输入document.cookie没有试出来,和F12–>network–>Name–>Cookies倒是成功了,另外,我试了下用火狐浏览器的hackbar,也找到了。

第六题weak_auth:

随便输入一个账号后显示username是admin…所以这道题就是要找到password。

(关键是,我就随便试了一下密码是123456,就进去了…)

但是我还是要用burpsuite的intruder再来一遍!(为什么用这个,我感觉这个就是用来找账号密码的…而且又有一个爆破目录),用的是chrome浏览器。

第八题get_post:

这道题就是考get和post是怎么用的。

get请求的数据会附在URL之后,以?分割URL和传输数据,参数之间以&相连

因此,在地址后面加上?a=1

post请求可以用hackbar来操作

第九题:

“ip地址必须为123.123.123.123”,因此,我们要用burp来改包。

我个人感觉用chrome浏览器来抓包比较好用。

注意!当页面转换后,刷新一下,此时,必须要重新输一遍X-Forwarded-For=123.123.123.123进去,再输referer=https://www.google.com。

总结

最后谈一谈做完第二次任务的感受吧…太累了,一坐一整天,永远都是还差点或者不想关机开机重头来…我不知道是我…不灵光还是别的啥原因,我感觉我从头卡到尾,整整三天,才把任务基本过了一遍…不过我自我感觉我也有很大进步的,最明显的表现就是:虽然也不大懂吧,但是还是能将就着用出来。不知其所以然,但是知如何然…另外,做题真的是个好办法,做完这几个题,我对于burpsuite是越来越熟练,以及就这段时间这么多的浏览器使用感受,chrome是真的好用…

扯了一堆乱七八糟的,还是给自己加加油吧!向大佬看齐,我先秃为敬…