利用WireShark进行DNS协议分析

一.准备工作

系统是Windows 8.1Pro

分析工具是WireShark1.10.8 Stable Version

使用系统Ping命令发送ICMP报文.

二.开始工作

打开CMD.exe键入:

ping www.oschina.net

将自动进行域名解析,默认发送4个ICMP报文.

启动Wireshark,选择一个有效网卡,启动抓包.

在控制台回车执行完毕后停止监控.

三.分析阶段

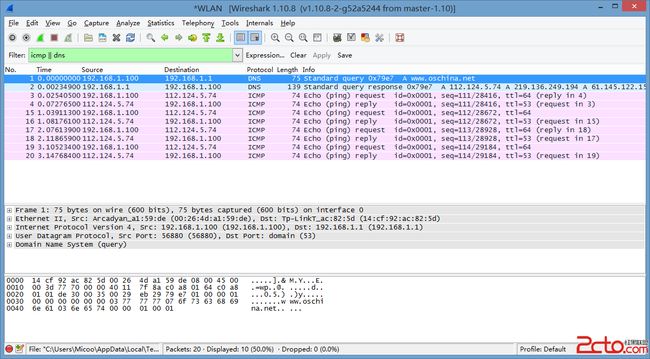

截获的所有报文如下:

总得来看有两个DNS包(一次域名解析),和8个ICMP包(四次ping)

下面开始分析DNS的工作过程:

打开第一个包:

可以发现DNS为应用层协议,下层传输层采用UDP,再下层网络层是IP协议,然后是数据链路层的以太网帧.

需要关注的是应用层的实现也即DNS协议本身.

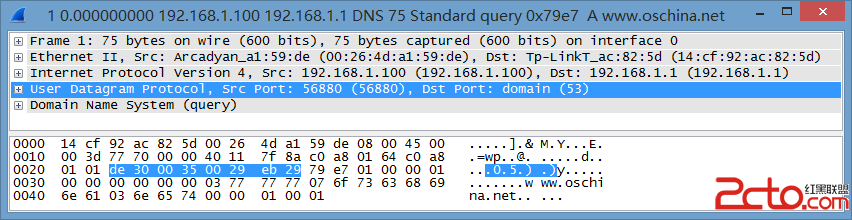

在此之前,可以从下层获得一些必要信息:

UDP(User Datagram Protocol)报文中:DNS的目的端口(Dst Port)是53

IPv4(Internet Protocol Version 4)报文中目的IP是192.168.1.1(局域网路由器)

由于IP报文在网络层进行路由选择,他会依次送给路由器而不是直接送给DNS服务器,这一点也十分容易理解,

第一个包是请求包,不可能直接包含DNS服务器地址.

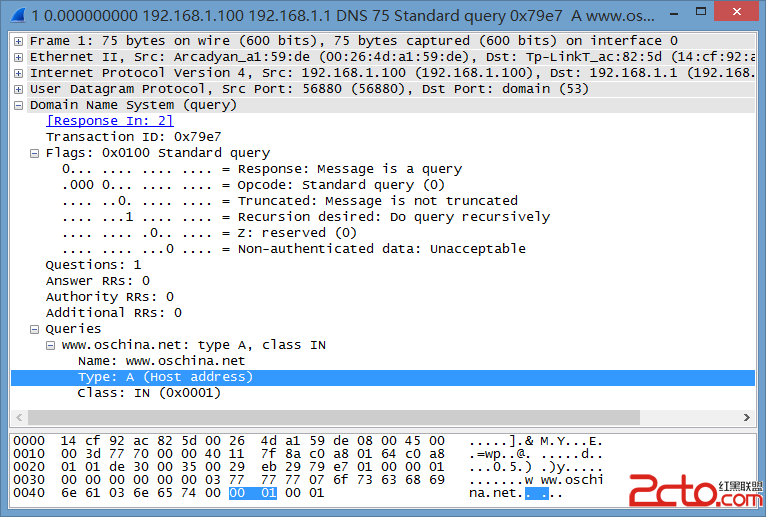

展开DNS数据:

第一个是Transaction ID为标识字段,2字节,用于辨别DNS应答报文是哪个请求报文的响应.

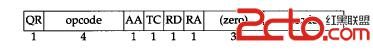

第二个是Flags标志字段,2字节,每一位的含义不同,具体可以参考上面那个图,也可以看下面这个图:

QR: 查询/响应,1为响应,0为查询

Opcode: 查询或响应类型,这里0表示标准,1表示反向,2表示服务器状态请求

AA: 授权回答,在响应报文中有效,待会儿再看

TC: 截断,1表示超过512字节并已被截断,0表示没有发生截断

RD: 是否希望得到递归回答

RA: 响应报文中为1表示得到递归响应

zero: 全0保留字段

rcode: 返回码,在响应报文中,各取值的含义:

0 - 无差错

1 - 格式错误

2 - 域名服务器出现错误

3 - 域参照问题

4 - 查询类型不支持

5 - 被禁止

6 ~ 15 保留

紧接着标志位的是

Quetions(问题数),2字节,通常为1

Answer RRs(资源记录数),Authority RRs(授权资源记录数),Additional RRs(额外资源记录数)通常为0

字段Queries为查询或者响应的正文部分,分为Name Type Class

Name(查询名称):这里是ping后的参数,不定长度以0结束

Type(查询类型):2字节,这里是主机A记录.其各个取值的含义如下:

值 助记符 说明

1 A IPv4地址。

2 NS 名字服务器。

5 CNAME 规范名称。定义主机的正式名字的别名。

6 SOA 开始授权。标记一个区的开始。

11 WKS 熟知服务。定义主机提供的网络服务。

12 PTR 指针。把IP地址转化为域名。

13 HINFO 主机信息。给出主机使用的硬件和操作系统的表述。

15 MX 邮件交换。把邮件改变路由送到邮件服务器。

28 AAAA IPv6地址。

252 AXFR 传送整个区的请求。

255 ANY 对所有记录的请求。

Class(类):2字节,IN表示Internet数据,通常为1

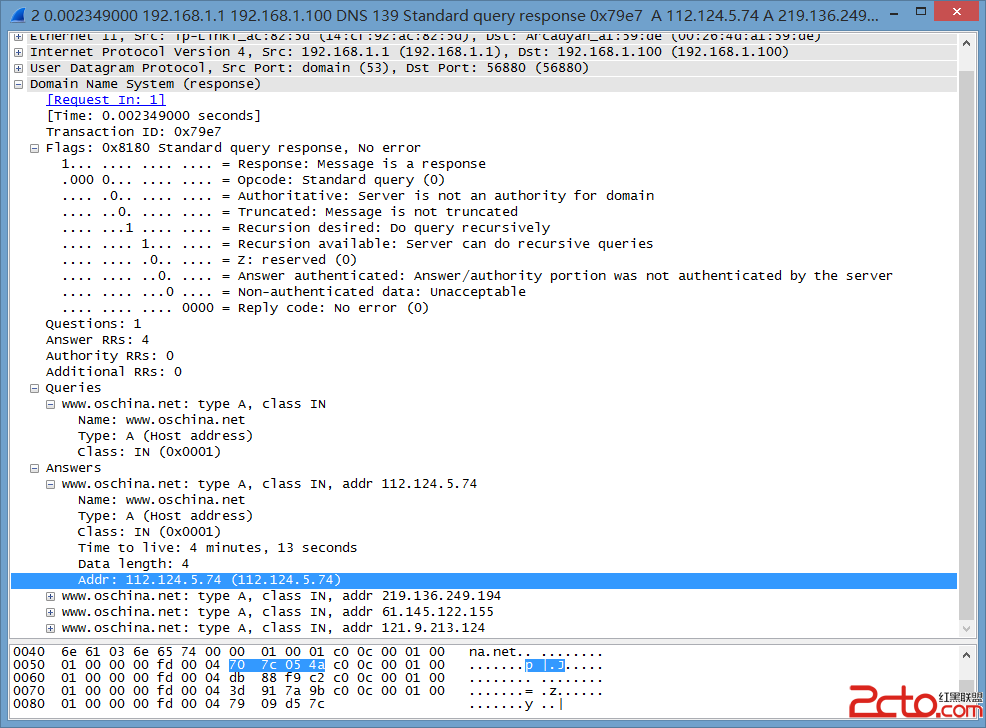

下面是截获的第二个DNS包:

可以看到和第一个请求包相比,响应包多出了一个Answers字段,同时Flags字段每一位都有定义.

关注一下Flags中Answer RRs 为4 说明对应的Answers字段中将会出现4项解析结果.

Answers字段可以看成一个List,集合中每项为一个资源记录,除了上面提到过的Name,Type,Class之外,还有Time to

Live,Data length,Addr.

Time to Live(生存时间TTL):表示该资源记录的生命周期,从取出记录到抹掉记录缓存的时间,以秒为单位.这里是0x00 00 00 fd 合计253s.

Data length(资源数据长度):以字节为单位,这里的4表示IP地址的长度为4字节.也就是下面Addr字段的长度.

Addr(资源数据): 返回的IP地址,就是我们想要的结果.

可以发现有4条资源记录,4个不同的IP地址,说明域名 www.oschina.net 对应有4个IP地址,分别是:

112.124.5.74

219.136.249.194

61.145.122.155

121.9.213.124

CMD中显示的是第一条IP地址.我试了下直接访问上面各个地址的80端口(http),

第一个和第二个显示403 Forbidden

本文简单介绍了DNS协议理论知识,给出URL解析步骤,详细讲述了DNS报文各个字段含义,并从Wireshark俘获分组中选取DNS相关报文进行分析。

一、概述

1.1 DNS

识别主机有两种方式:主机名、IP地址。前者便于记忆(如www.yahoo.com),但路由器很难处理(主机名长度不定);后者定长、有层次结构,便于路由器处理,但难以记忆。折中的办法就是建立IP地址与主机名间的映射,这就是域名系统DNS做的工作。DNS通常由其他应用层协议使用(如HTTP、SMTP、FTP),将主机名解析为IP地址,其运行在UDP之上,使用53号端口。

注:DNS除了提供主机名到IP地址转换外,还提供如下服务:主机别名、邮件服务器别名、负载分配。

1.2 HTTP使用DNS情形

考虑这样的操作,在浏览器输入http://www.baidu.com/index.html并回车,首先需要将URL(存放对象的服务器主机名和对象的路径名)解析成IP地址,具体步骤为:

(1)同一台用户主机上运行着DNS应用的客户机端(如浏览器)

(2)从上述URL抽取主机名www.baidu.com,传给DNS应用的客户机端(浏览器)

(3)该DNS客户机向DNS服务器发送一个包含主机名的请求(DNS查询报文)

(4)该DNS客户机收到一份回答报文(即DNS回答报文),该报文包含该主机名对应的IP地址119.75.218.70

(5)浏览器由该IP地址定位的HTTP服务器发送一个TCP链接

用Wireshark捕获的DNS报文如下图,显然第一行是DNS查询报文,第二行是DNS回答报文。

![]()

图1 Wireshark捕获的DNS报文

二、DNS报文

2.1 DNS报文格式

DNS只有两种报文:查询报文、回答报文,两者有着相同格式,如下:

![]()

图2 DNS报文格式

2.1.1 首部区域

标识数

对该查询进行标识,该标识会被复制到对应的回答报文中,客户机用它来匹配发送的请求与接收到的回答。

标志[1]

![]()

图3 DNS报文首部区域的标志

QR(1比特):查询/响应的标志位,1为响应,0为查询。

opcode(4比特):定义查询或响应的类型(若为0则表示是标准的,若为1则是反向的,若为2则是服务器状态请求)。

AA(1比特):授权回答的标志位。该位在响应报文中有效,1表示名字服务器是权限服务器(关于权限服务器以后再讨论)

TC(1比特):截断标志位。1表示响应已超过512字节并已被截断(依稀好像记得哪里提过这个截断和UDP有关,先记着)

RD(1比特):该位为1表示客户端希望得到递归回答(递归以后再讨论)

RA(1比特):只能在响应报文中置为1,表示可以得到递归响应。

zero(3比特):不说也知道都是0了,保留字段。

rcode(4比特):返回码,表示响应的差错状态,通常为0和3,各取值含义如下:

0 无差错

1 格式差错

2 问题在域名服务器上

3 域参照问题

4 查询类型不支持

5 在管理上被禁止

6 -- 15 保留

问题数、回答RR数、权威RR数、附加RR数

这四个字段都是两字节,分别对应下面的查询问题、回答、授权和附加信息部分的数量。一般问题数都为1,DNS查询报文中,资源记录数、授权资源记录数和附加资源记录数都为0[1]。

2.1.2 区域

(1)问题区域

包含正在进行的查询信息。包含查询名(被查询主机名字的名字字段)、查询类型、查询类。

![]()

图4 DNS报文的问题区域

查询名

查询名部分长度不定,一般为要查询的域名(也会有IP的时候,即反向查询)。此部分由一个或者多个标示符序列组成,每个标示符以首字节数的计数值来说明该标示符长度,每个名字以0结束。计数字节数必须是0~63之间。该字段无需填充字节。还是借个例子来说明更直观些,查询名为gemini.tuc.noao.edu的话,查询名字段如下[1]:

![]()

图5 DNS报文问题区别的查询名

查询类型

通常查询类型为A(由名字获得IP地址)或者PTR(获得IP地址对应的域名),类型列表如下:

表1 DNS报文查询类型

| 类型 |

助记符 |

说明 |

| 1 |

A |

IPv4地址 |

| 2 |

NS |

名字服务器 |

| 5 |

CNAME |

规范名称定义主机的正式名字的别名 |

| 6 |

SOA |

开始授权标记一个区的开始 |

| 11 |

WKS |

熟知服务定义主机提供的网络服务 |

| 12 |

PTR |

指针把IP地址转化为域名 |

| 13 |

HINFO |

主机信息给出主机使用的硬件和操作系统的表述 |

| 15 |

MX |

邮件交换把邮件改变路由送到邮件服务器 |

| 28 |

AAAA |

IPv6地址 |

| 252 |

AXFR |

传送整个区的请求 |

| 255 |

ANY |

对所有记录的请求 |

NS记录指定了名字服务器。一般情况,每个DNS数据库中,针对每个顶级域都会有一条NS记录,这样一来,电子邮件就可以被发送到域名树中远处的部分。

查询类

通常为1,指Internet数据。

(2)回答、权威、附加区域

回答区域包含了最初请求名字的资源记录,一个回答报文的回答区域可以包含多条资料记录RR(因为一个主机名可以对应多个IP地址,冗余Web服务器)。权威区域包含了其他权威DNS服务器的记录。附加区域包含其他一些"有帮助"的记录,例如,对于一个MX(邮件交换)请求的回答报文中,回答区域包含一条资料记录(该记录提供邮件服务器的规范主机名),附加区域可以包含一条类型A记录(该记录提供了该邮件服务器的规范主机名的IP地址)。

每条资料记录是一个五元组,如下:

(域名,生存期,类别,类型,值)

直接表示如下[1]:

![]()

图6 DNS报文的资源记录

域名(2字节或不定长)

记录中资源数据对应的名字,它的格式和查询名字段格式相同。当报文中域名重复出现时,就需要使用2字节的偏移指针来替换。例如,在资源记录中,域名通常是查询问题部分的域名的重复,就需要用指针指向查询问题部分的域名。关于指针怎么用,TCP/IP详解里面有,即2字节的指针,最前面的两个高位是11,用于识别指针。其他14位从报文开始处计数(从0开始),指出该报文中的相应字节数。注意,DNS报文的第一个字节是字节0,第二个报文是字节1。一般响应报文中,资源部分的域名都是指针C00C(1100000000001100,12正好是首部区域的长度),刚好指向请求部分的域名[1]。

类型(记录的类型,见表1)

A记录,Name是主机名,Value是该主机名的IP地址,因此,一条类型为A的资源记录提供了标准的主机名到IP地址的映射。

NS记录,Name是域(如foo.com),Value是知道如何获得该域中主机IP地址的权威DNS服务器的主机名(如dns.foo.com),这个记录常用于沿着查询链进一步路由DNS查询。

CNAME记录,Name是主机别名,Value是主机别名对应的规范主机名,该记录能够向请求主机提供一个主机名对应的规范主机名。

MX记录,Name是邮件服务器别名,Value是邮件服务器别名的规范主机名。通过MX记录,一个公司的邮件服务器和其他服务器可以使用相同的别名。

注:有着复杂主机名的主机能拥有多个别名,前者称为规范主机名,后者称为主机别名(便于记忆)。

类

对于Internet信息,它总是IN。

生存时间

用于指示该记录的稳定程度,极为稳定的信息会被分配一个很大的值(如86400,一天的秒数)。该字段表示资源记录的生命周期(以秒为单位),一般用于当地址解析程序取出资源记录后决定保存及使用缓存数据的时间[1]。

资源数据长度(2字节)

表示资源数据的长度(以字节为单位,如果资源数据为IP则为0004)。

资源数据

该字段是可变长字段,表示按查询段要求返回的相关资源记录的数据。

2.2 DNS查询报文实例

以www.baidu.com为例,用Wireshark俘获分组,结合2.1的理论内容,很容易看明白的,DNS请求报文如下:

![]()

图7 DNS请求报文示例

2.3 DNS回答报文实例

![]()

图8 DNS回答报文示例

第三个和第四个显示404 Not Found

还有每个地址哦Server都不一样oscali,oscdb,liubc,ep2,第一个像阿里云服务器,第二个看起来像数据库的服务器,其他就不知道了...

Web服务器貌似是Tengine,