基于 Spring Cloud 开发的分布式系统,遇到爬虫、接口盗刷怎么办?

点击上方“Java基基”,选择“设为星标”

做积极的人,而不是积极废人!

源码精品专栏

原创 | Java 2020 超神之路,很肝~

中文详细注释的开源项目

RPC 框架 Dubbo 源码解析

网络应用框架 Netty 源码解析

消息中间件 RocketMQ 源码解析

数据库中间件 Sharding-JDBC 和 MyCAT 源码解析

作业调度中间件 Elastic-Job 源码解析

分布式事务中间件 TCC-Transaction 源码解析

Eureka 和 Hystrix 源码解析

Java 并发源码

来源:oschina.net/p/kk-anti-reptile

系统要求

工作流程

接入使用

注意

配置一览表

kk-anti-reptile是,适用于基于spring-boot开发的分布式系统的反爬虫组件。

系统要求

基于spring-boot开发(spring-boot1.x, spring-boot2.x均可)

需要使用redis

工作流程

kk-anti-reptile使用基于Servlet规范的的Filter对请求进行过滤,在其内部通过spring-boot的扩展点机制,实例化一个Filter,并注入到Spring容器FilterRegistrationBean中,通过Spring注入到Servlet容器中,从而实现对请求的过滤

在kk-anti-reptile的过滤Filter内部,又通过责任链模式,将各种不同的过滤规则织入,并提供抽象接口,可由调用方进行规则扩展

Filter调用则链进行请求过滤,如过滤不通过,则拦截请求,返回状态码509,并输出验证码输入页面,输出验证码正确后,调用过滤规则链对规则进行重置

目前规则链中有如下两个规则

ip-rule

ip-rule通过时间窗口统计当前时间窗口内请求数,小于规定的最大请求数则可通过,否则不通过。时间窗口、最大请求数、ip白名单等均可配置

ua-rule

ua-rule通过判断请求携带的User-Agent,得到操作系统、设备信息、浏览器信息等,可配置各种维度对请求进行过滤

命中规则后

命中爬虫和防盗刷规则后,会阻断请求,并生成接除阻断的验证码,验证码有多种组合方式,如果客户端可以正确输入验证码,则可以继续访问

验证码有中文、英文字母+数字、简单算术三种形式,每种形式又有静态图片和GIF动图两种图片格式,即目前共有如下六种,所有类型的验证码会随机出现,目前技术手段识别难度极高,可有效阻止防止爬虫大规模爬取数据

接入使用

后端接入非常简单,只需要引用kk-anti-reptile的maven依赖,并配置启用kk-anti-reptile即可 加入maven依赖

cn.keking.project

kk-anti-reptile

1.0.0-SNAPSHOT

配置启用 kk-anti-reptile

anti.reptile.manager.enabled=true

前端需要在统一发送请求的ajax处加入拦截,拦截到请求返回状态码509后弹出一个新页面,并把响应内容转出到页面中,然后向页面中传入后端接口baseUrl参数即可,以使用axios请求为例:

import axios from 'axios';

import {baseUrl} from './config';

axios.interceptors.response.use(

data => {

return data;

},

error => {

if (error.response.status === 509) {

let html = error.response.data;

let verifyWindow = window.open("","_blank","height=400,width=560");

verifyWindow.document.write(html);

verifyWindow.document.getElementById("baseUrl").value = baseUrl;

}

}

);

export default axios;

注意

1、apollo-client需启用bootstrap

使用apollo配置中心的用户,由于组件内部用到@ConditionalOnProperty,要在application.properties/bootstrap.properties中加入如下样例配置,(apollo-client需要0.10.0及以上版本)详见apollo bootstrap说明

apollo.bootstrap.enabled = true

2、需要有Redisson连接

如果项目中有用到Redisson,kk-anti-reptile会自动获取RedissonClient实例对象; 如果没用到,需要在配置文件加入如下Redisson连接相关配置

spring.redisson.address=redis://192.168.1.204:6379

spring.redisson.password=xxx

配置一览表

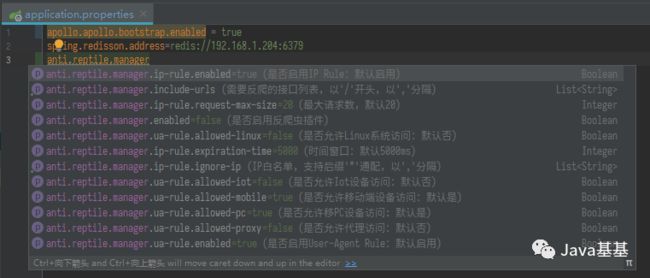

在spring-boot中,所有配置在配置文件都会有自动提示和说明,如下图 所有配置都以

所有配置都以anti.reptile.manager为前缀,如下为所有配置项及说明

| NAME | 描述 | 默认值 | 示例 |

|---|---|---|---|

| enabled | 是否启用反爬虫插件 | true | true |

| include-urls | 需要反爬的接口列表,以'/'开头,以','分隔 | 空 | /client,/user |

| ip-rule.enabled | 是否启用IP Rule | true | true |

| ip-rule.expiration-time | 时间窗口长度(ms) | 5000 | 5000 |

| ip-rule.request-max-size | 单个时间窗口内,最大请求数 | 20 | 20 |

| ip-rule.ignore-ip | IP白名单,支持后缀'*'通配,以','分隔 | 空 | 192.168.*,127.0.0.1 |

| ua-rule.enabled | 是否启用User-Agent Rule | true | true |

| ua-rule.allowed-linux | 是否允许Linux系统访问 | false | false |

| ua-rule.allowed-mobile | 是否允许移动端设备访问 | true | true |

| ua-rule.allowed-pc | 是否允许移PC设备访问 | true | true |

| ua-rule.allowed-iot | 是否允许物联网设备访问 | false | false |

| ua-rule.allowed-proxy | 是否允许代理访问 | false | false |

欢迎加入我的知识星球,一起探讨架构,交流源码。加入方式,长按下方二维码噢:

![]()

已在知识星球更新源码解析如下:

![]()

![]()

![]()

![]()

最近更新《芋道 SpringBoot 2.X 入门》系列,已经 20 余篇,覆盖了 MyBatis、Redis、MongoDB、ES、分库分表、读写分离、SpringMVC、Webflux、权限、WebSocket、Dubbo、RabbitMQ、RocketMQ、Kafka、性能测试等等内容。

提供近 3W 行代码的 SpringBoot 示例,以及超 4W 行代码的电商微服务项目。

获取方式:点“在看”,关注公众号并回复 666 领取,更多内容陆续奉上。