安装win2003

虚拟机安装好win2003,安装好vmtools(物理机就能和win2003相互拖拽文件了)

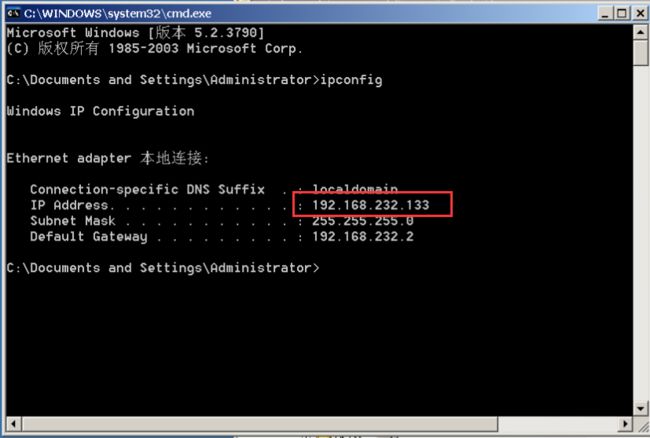

查看ip

安装工具

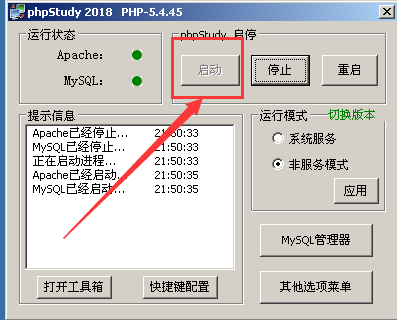

phpstudy安装和使用

下载

https://www.xp.cn

支持apache/nginx/Lighttpd/IIS7/8/6/Redis/tengine/tomcat 共22种组合环境搭建

出现如下信息说明安装成功

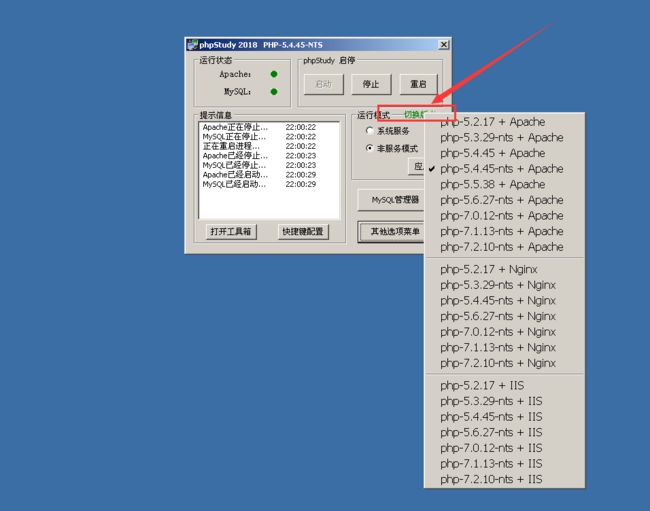

环境切换

修改端口

phpstudy默认信息

默认使用端口:80

mysql账号是: root root

网站根目录:phpstudy安装目录下的PHPTutorial\WWW

phpsduty功能介绍

MySQL管理工具:phpstudy提供了多种方式,可视化软件MySQL-Front,网站phpMyAdmin,命令行工具

网站搭建

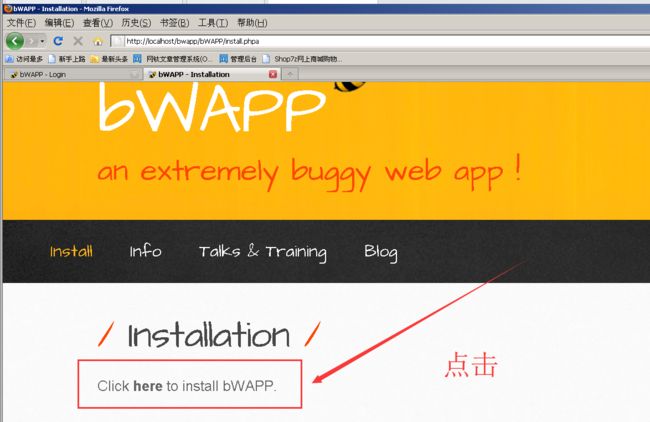

搭建攻防平台之bwapp

bwapp源码放到www目录

https://sourceforge.net/projects/bwapp/

将bwapp源码目录下的admin/settings.php的信息做如下修改

安装数据库

访问 http://localhost/bwapp/bWAPP/install.php

bwapp默认账号密码

登录bwapp

http://localhost/bwapp/bWAPP/login.php

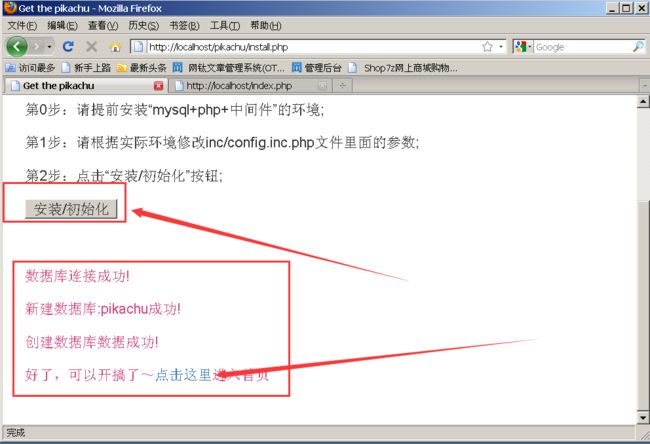

搭建攻防平台之pikachu

pikachu源码放到www目录

初始化数据库

访问pikachu首页

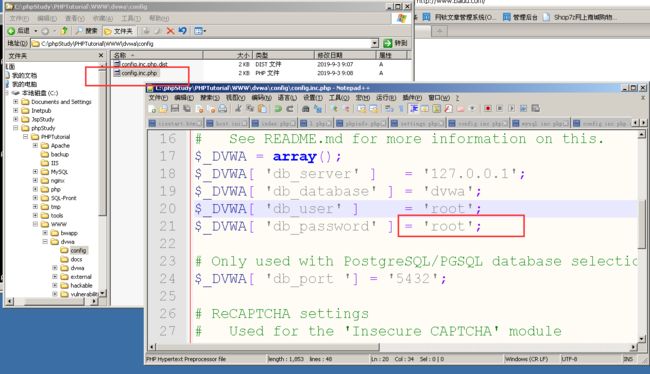

搭建攻防平台之dvwa

dvwa源码放到www目录

配置文件复制一份

默认登录账号 admin password

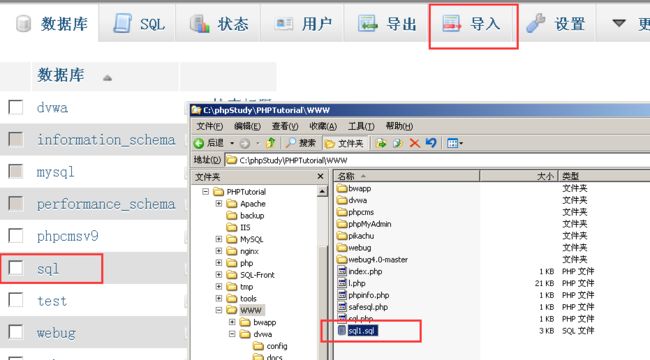

搭建攻防平台之webug

webug源码拷贝到www目录

phpMyAdmin新建3个数据库(数据库名为webug/sql目录下的文件前缀名),然后将sql文件导入相应的库

默认登录账号 admin admin

搭建cms平台之phpcms

phpcms源码拷贝到www目录

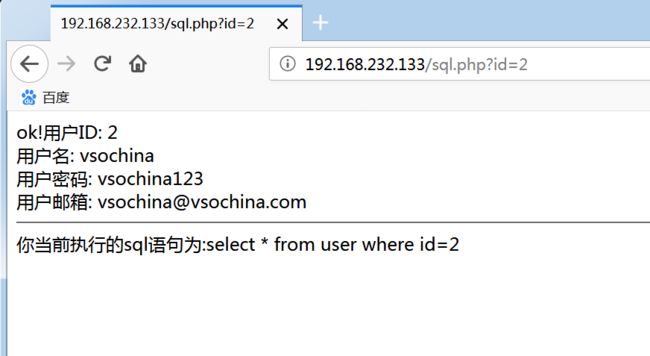

搭建mysql注入环境

$id=$_GET['id'];//接受get方式传递参数名id的值并赋值给变量id { $conn=mysql_connect("127.0.0.1","root","root"); if($conn){ echo "ok!"; }//判断连接是否成功 mysql_select_db('sql',$conn);//选择连接请求为conn的数据库 $sql="select * from user where id=$id"; $result=mysql_query($sql); while($row = mysql_fetch_array($result)){ //数组遍历 echo "用户ID: ".$row['id']."

"; echo "用户名: ".$row['username']."

"; echo "用户密码: ".$row['password']."

"; echo "用户邮箱: ".$row['email']."

"; } mysql_close($conn); echo "

"; echo "你当前执行的sql语句为:"; echo "select * from user where id=$id"; } ?>

$id=$_GET['id'];//接受get方式传递参数名id的值并赋值给变量id if(!is_numeric($id)){ //判断变量id是否为数字 echo '防止sql注入'; } else{ $conn=mysql_connect("127.0.0.1","root","root"); if($conn){ echo "ok!"; }//判断连接是否成功 mysql_select_db('sql',$conn);//选择连接请求为conn的数据库 $sql="select * from user where id=$id"; $result=mysql_query($sql); while($row = mysql_fetch_array($result)){ //数组遍历 echo "用户ID: ".$row['id']."

"; echo "用户名: ".$row['username']."

"; echo "用户密码: ".$row['password']."

"; echo "用户邮箱: ".$row['email']."

"; } mysql_close($conn); echo "

"; echo "你当前执行的sql语句为:"; echo "select * from user where id=$id"; } ?>

sql.php脚本放到www目录

新建数据库sql,导入sql.sql

测试脚本