- Web安全与网络安全:SQL漏洞注入

hong161688

web安全sqloracle

Web安全与网络安全:SQL漏洞注入引言在Web安全领域,SQL注入漏洞(SQLInjectionVulnerability)是一种极具破坏性的安全威胁。它允许攻击者通过向Web应用程序的输入字段中插入或“注入”恶意的SQL代码片段,从而操纵后台数据库系统,执行未授权的数据库查询,甚至可能获取数据库管理权限,进而对整个系统造成严重的安全损害。本文将从SQL注入的原理、分类、危害及防御策略等方面进行

- Web安全与网络安全:SQL漏洞注入

bigbig猩猩

typescriptvue.js前端

Web安全与网络安全:SQL漏洞注入引言在Web安全领域,SQL注入漏洞(SQLInjectionVulnerability)是一种极具破坏性的安全威胁。它允许攻击者通过向Web应用程序的输入字段中插入或“注入”恶意的SQL代码片段,从而操纵后台数据库系统,执行未授权的数据库查询,甚至可能获取数据库管理权限,进而对整个系统造成严重的安全损害。本文将从SQL注入的原理、分类、危害及防御策略等方面进行

- Web安全之SQL注入:如何预防及解决

J老熊

JavaWeb安全web安全sql数据库系统架构面试

SQL注入(SQLInjection)是最常见的Web应用漏洞之一,它允许攻击者通过注入恶意SQL代码来操作数据库,获取、修改或删除数据。作为Java开发者,理解并防止SQL注入攻击是至关重要的。在本篇文章中,我们将详细介绍SQL注入的原理,演示如何在电商交易系统中出现SQL注入漏洞,并提供正确的防范措施和解决方案。1.什么是SQL注入?SQL注入是一种通过在用户输入中嵌入恶意SQL代码的攻击方式

- Mybatis 防止sql注入

Ferrari1001

SQL****注入是一种代码注入技术,用于攻击数据驱动的应用,恶意的****SQL****语句被插入到执行的实体字段中(例如,为了转储数据库内容给攻击者)。[摘自]SQLinjection-WikipediaSQL****注入,大家都不陌生,是一种常见的攻击方式。攻击者在界面的表单信息或URL上输入一些奇怪的SQL片段(例如“or‘1’=’1’”这样的语句),有可能入侵参数检验不足的应用程序。所以

- Quartz.Net(2)——NetCore3.1整合Quartz.Net

contact97

.Net定时框架Quartz.NetNetCore

在上篇文章中Quartz.Net(1)已经介绍了Quartz.Net的基本运用,该篇文章中将主要介绍NetCore3.1如何整合Quartz.Net,在后台运行定时job,并运用到上篇文章讲到的介绍点。1导入Nuget包Quartz定时框架Quartz.Extensions.DependencyInjection用于在任务中导入其他的服务,整合使用NetCore的依赖注入框架Quartz.Exte

- 关于6种Web安全常见的攻防姿势

AI大模型-搬运工

web安全安全网络安全网络网络攻击模型

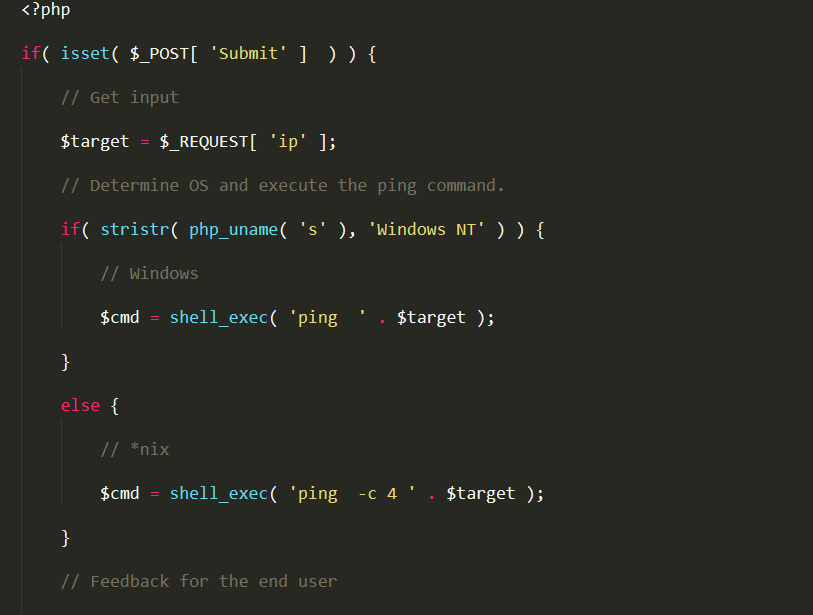

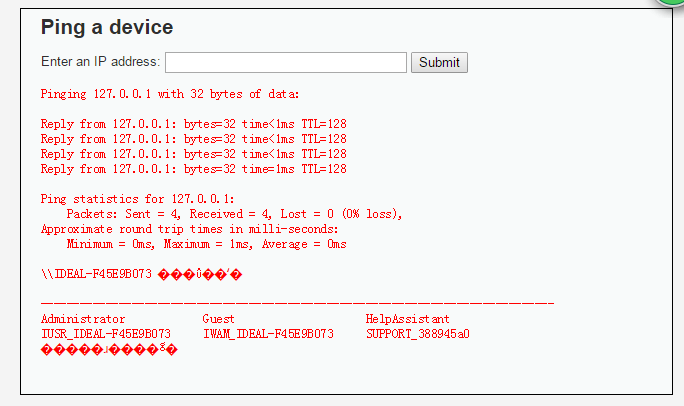

关于Web安全的问题,是一个老生常谈的问题,作为离用户最近的一层,我们大前端应该把手伸的更远一点。我们最常见的Web安全攻击有以下几种:XSS跨站脚本攻击CSRF跨站请求伪造URL跳转漏洞ClickJacking点击劫持/UI-覆盖攻击SQLInjectionSQL注入OSCommandInjectionOS命令注入一、XSSXSS(CrossSiteScript),中文是跨站脚本攻击;其原本缩写

- Golang:依赖注入与wire

LCS-312

golang开发语言后端

什么是依赖注入?依赖注入(dependencyinjection,缩写DI)是一种软件设计模型,用于实现类之间的解耦和依赖关系的管理。它通过将依赖关系的创建和维护责任转移到外部容器中,使得类不需要自己实例化依赖对象,而是由外部容器动态地注入依赖。这种模式有助于减少类之间的直接依赖,提高代码的可维护性、可测试性和可拓展性。依赖注入的实现方式包括构造函数注入、属性注入、接口注入等,每种方式都有其特定的

- 【速览】Spring(更新中)

GIS程序媛—椰子

springjava后端

目录一、背景二、优缺点三、适用场景四、核心组成1.IoC(InversionofControl,控制反转)2.DI(DependencyInjection,依赖注入)3.AOP(Aspect-OrientedProgramming,面向切面编程)4.MVC(Model-View-Controller,模型-视图-控制器)五、底层原理六、对比参考一、背景这个技术出现的背景、初衷和要达到什么样的目标或

- 高级java每日一道面试题-2024年8月22日-框架篇-IOC容器的一些具体的实现有哪些?

java我跟你拼了

java每日一道面试题IOC容器框架篇IOC容器实现SpringFrameworkGoogleGuiceWeldPicoContainer

如果有遗漏,评论区告诉我进行补充面试官:IOC容器的一些具体的实现有哪些?我回答:在Java中,控制反转(InversionofControl,IoC)是一种设计原则,用于减少代码间的耦合。IoC容器是实现IoC原则的一种工具,它负责管理对象之间的依赖关系,而不是由代码直接控制。在Java生态中,IoC容器主要通过依赖注入(DependencyInjection,DI)的方式来实现。以下是一些Ja

- 论文翻译 - BITE: Textual Backdoor Attacks with Iterative Trigger Injection

anniewwy

LLMBackdoorAttack

论文链接:https://arxiv.org/pdf/2205.12700.pdf项目代码:https://github.com/INK-USC/BITEBITE:TextualBackdoorAttackswithIterativeTriggerInjectionAbstract1Introduction2ThreatModel3Methodology3.1BiasMeasurementonLa

- Spring容器的IOC

小靳基础通

springjava后端

1.IOC定义IOC(Inversionofcontrol)控制反转。在没有IOC的传统开发模式中,对象的创建和对象之间的依赖关系由程序代码直接控制,这导致了高耦合和低灵活性。IOC实际上是一种设计原则,可以通过依赖注入(DependencyInjection,DI)的方式来实现,DI是IOC的一种实现方式。通过IOC容器,对象的创建和生命周期管理由Spring框架接管,而不是由对象本身控制。2.

- 杨中科 .netcore 依赖注入

Pual singer

ASP.NET.netcorec#

1.概念概念生活中的“控制反转”:自己发电和用电网的电。依赖注入(DependencyInjection,Dl)是控制反转:(InversionofControl,l0c)思想的实现方式。依赖注入简化模块的组装过程,降低模块之间的耦合度自己发电的代码varconnSettings=ConfigurationManager.ConnectionStrings["connstr1"];stringco

- 依赖注入(DI):对比Java,Go实现方式

农夫小田

Gogolang开发语言后端

依赖注入:解耦,自动填充代码,方便单元测试的优质轮子!前言熟悉Java语言的同学一定不陌生,依赖注入(DependencyInjection)是Spring框架中的设计基石,有开发经验的同学一定会熟知它的概念(当然也是面试常考问题)。然而在Golang中,我发现很多项目的代码缺少了这一部分,这也是由于Golang并不是严格意义上的面向对象的编程语言。本文将从Java与Go常用框架的DI实现方式分析

- XXE知识总结,有这篇就够了!

是叶十三

信息安全信息安全网络安全渗透测试javakalilinux

公粽号:黒掌一个专注于分享渗透测试、黑客圈热点、黑客工具技术区博主!XXE基础XXE(XMLExternalEntityInjection)全称为XML外部实体注入,由于程序在解析输入的XML数据时,解析了攻击者伪造的外部实体而产生的。例如PHP中的simplexml_load默认情况下会解析外部实体,有XXE漏洞的标志性函数为simplexml_load_string()。而学习XXE要从认识X

- GEM5 Garnet Standalone packet injection pattern garnet包的生成路径:packet message flit

yz_弘毅道远

GEM5片上网络NoCgem5计算机体系架构

完整的流程/在不同的消息类别上对不同的一致性消息类型进行建模。////GarnetSyntheticTraffic采用Garnet_standalone一致性协议//它对三个消息类/虚拟网络进行建模。//它们是:请求、转发、响应。//请求和转发是“控制”数据包(通常为8字节),//而响应是“数据”包(通常为72字节)。////数据包从测试仪进入网络的生命周期://(1)该函数generatePkt

- 什么是SQL注入,有什么防范措施

安全http

随着互联网的普及和数字化进程的加速,Web攻击已经成为网络安全领域的一大威胁。Web攻击不仅可能导致个人隐私泄露、财产损失,还可能对企业和国家的安全造成严重影响。下面德迅云安全就分享一种常见的web攻击方式-SQL注入,了解下什么是SQL注入,还有面对攻击时有哪些防范措施。通过了解这方面的网络安全知识,可以提高日常的web安全性。什么是SQL注入:SQL注入(SQLInjection)是一种常见的

- Error creating bean with name ‘XXX‘: Injection of resource dependencies failed; expected single

米开浪

踩过的坑spring

原因一注入的service有多个实现,但是没有指定具体装配的是哪个bean,Spring就不知道去装配哪个bean解决办法使用注解指定实现类的名称@Component("xxx")@Service("xxx")...等注解同时使用@Resource注解注入时需要指定bean的名称,Resource它默认是按名称依赖注入的@Resource(name="xxx")这样就可以正确装配你想要的bean原

- 全面详细对比@Resource和@Autowired

谷哥的小弟

SpringSpringSpringBootResource注解Autowired注解源码

版权声明本文原创作者:谷哥的小弟作者博客地址:http://blog.csdn.net/lfdfhl@Resource和@Autowired概述在Java的Spring框架中,@Resource和@Autowired都是用于实现依赖注入(DependencyInjection,DI)的重要注解。依赖注入是一种实现控制反转(InversionofControl,IoC)的设计模式,它允许将对象之间的

- 什么是依赖注入?如何在Spring中配置和使用依赖注入?

AaronWang94

javaspringjava后端

什么是依赖注入?依赖注入(DependencyInjection,DI)是一种设计模式,它通过将对象之间的依赖关系的创建和维护转移到外部容器中来,以减少对象之间的紧耦合性并提高可重用性。在传统的程序设计中,对象通常通过直接创建和维护依赖关系来使用其他对象,这会导致对象之间的紧耦合性,使代码难以维护和扩展。然而,依赖注入模式将对象之间的依赖关系的创建和维护转移到外部容器中,使得对象之间的耦合性降低,

- 依赖注入的艺术:编写可扩展 JavaScript 代码的秘密

王乐平

javascript开发语言ecmascript

1.依赖注入在JavaScript中,依赖注入(DependencyInjection,简称DI)是一种软件设计模式,通过这种模式,可以减少代码模块之间的紧耦合。依赖注入允许开发者将模块的依赖关系从模块的内部转移到外部,从而使得模块更加独立、可测试和可维护。在JavaScript中实现依赖注入,通常有几种方式:构造函数注入:通过构造函数接收依赖项。属性注入:通过设置对象的属性来提供依赖项。方法注入

- C# 依赖注入:一种提高代码质量的设计模式

白话Learning

C#/.netc#设计模式

文章目录前言一、依赖注入的定义及其在C#中的重要性二、C#中的依赖注入模式1.构造函数注入2.属性注入3.方法注入4.事件注入三、使用依赖注入框架1.Autofac2.Ninject3.Unity四、应用示例1.示例2.最佳实践总结前言在软件开发中,编写高质量的代码不仅需要关注代码的逻辑正确性,还需要关注代码的灵活性和可维护性。依赖注入(DependencyInjection,简称DI)作为一种设

- spring 常用的注入方式有哪些?spring 中的 bean 是线程安全的吗?spring 事务实现方式有哪些?

weixin_53180424

javaspringmybatisjava

spring常用的注入方式有哪些?在Spring框架中,有多种方式可以实现依赖注入(DependencyInjection),常用的注入方式包括以下几种:构造器注入(ConstructorInjection):通过构造方法来进行注入。在类的构造方法上加上@Autowired注解,Spring容器会自动解析对应的依赖并进行注入。publicclassExample{privateDependency

- 系列(8)Java 中的依赖注入 (DI) 和控制反转 (IOC)

kevenZheng

一、依赖注入Dependencyinjection这里通过一个日常常见的案例说明:“把任务指派给程序员”。把这个案例用面向对象的方式来设计,通常在面向对象的设计中,名词可以设计为对象;这句话中“任务”、“程序员”都是名词,则我们创建两个Class:Task和Phper。Step1设计Phper.javapackagedemo;publicclassPhper{privateStringname;p

- Xray 工具笔记

KEEPMA

网络安全xray

Xray官方文档扫描单个url(非爬虫)并输出文件(不同文件类型).\xray.exewebscan--url10.0.0.6:8080--text-outputresult.txt--json-outputresult.json--html-outputreport.html默认启动所以内置插件,指定插件xraywebscan--pluginscmd-injection,sqldet--urlh

- SQL语法

22的卡卡

sql安全数据库

#最近因为再把上个学期学过的web漏洞重新复习一遍,因为当时基础太差,听不太懂,这下重新看了书,就干脆全部再重新学一遍了。最开始的就是SQLINJECTION,所以把sql全部重新学了一遍,并且再linux的环境下全部实验了一遍,对一些系统库也了解了很多。当然sql注入利用的更灵活。##当然在刷sqlinjection的题目的时候,遇到了很多很多的一些函数,以及一些非常固定的方式的sql语句,也会

- Log4j2漏洞(二)3种方式复现反弹shell

大象只为你

跟我学网安知识log4j漏洞复现网络安全命令执行

★★免责声明★★文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与学习之用,读者将信息做其他用途,由Ta承担全部法律及连带责任,文章作者不承担任何法律及连带责任。1、前言明天就是除夕了,提前祝大家:新年新气象,龙年龖龖!也祝愿自己2024年一切顺利!本文主要是分享log4j2反弹shell的3种方式,第一种方式【JNDI-Injection-Exploit】对jdk版本要求比较高,因此我在靶场

- 什么是IoC和DI?DI是如何实现的?

唐怀瑟_

IoC叫控制反转,是InversionofControl的缩写,DI(DependencyInjection)叫依赖注入,是对IoC更简单的诠释。控制反转是把传统上由程序代码直接操控的对象的调用权交给容器,通过容器来实现对象组件的装配和管理。所谓的”控制反转”就是对组件对象控制权的转移,从程序代码本身转移到了外部容器,由容器来创建对象并管理对象之间的依赖关系。IoC体现了好莱坞原则–“Don’tc

- DVWA靶场下载安装

默默提升实验室

信息安全靶场

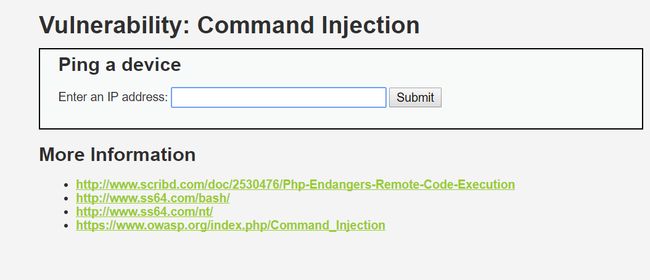

DVWA介绍DVWA一共包含了十个攻击模块,分别是:BruteForce(暴力破解)、CommandInjection(命令行注入)、CSRF(跨站请求伪造)、FileInclusion(文件包含)、FileUpload(文件上传)、InsecureCAPTCHA(不安全的验证码)、SQLInjection(SQL注入)、SQLInjectionBlind(SQL盲注)、XSSReflected(

- 【5】依赖注入DI(Dependency Injection)

库北勒神

spring5spring5spring

6、依赖注入概念依赖注入(DependencyInjection,DI)。依赖:指Bean对象的创建依赖于容器.Bean对象的依赖资源.注入:指Bean对象所依赖的资源,由容器来设置和装配.构造器注入之前已经讲过Set注入(重点)要求被注入的属性,必须有set方法,set方法的方法名由set+属性首字母大写,如果属性是boolean类型,没有set方法,是is.测试pojo类:Address.ja

- 踩坑实录(Second Day)

与墨学长

前端炼金术:从坑中提炼经验前端javascriptvue.jsuniappcss3经验分享笔记

作为公司的小菜鸟,每天都踩坑应该是一件很正常的事情吧,哈哈哈。今天遇到了比较棘手的问题,以前从来没有遇到过。然后就是在某平台上接的一个bug修改的单子,也拿出来和大家分享一下~此为第二篇(2024年02月05日)问题一(未解决)问题背景:公司项目解决报错的时候,遇到了一个错误信息:【Injection“XXX(方法名)”notfound】,大致看一下可以吧问题定位到子组件中的inject接受的方法

- java责任链模式

3213213333332132

java责任链模式村民告县长

责任链模式,通常就是一个请求从最低级开始往上层层的请求,当在某一层满足条件时,请求将被处理,当请求到最高层仍未满足时,则请求不会被处理。

就是一个请求在这个链条的责任范围内,会被相应的处理,如果超出链条的责任范围外,请求不会被相应的处理。

下面代码模拟这样的效果:

创建一个政府抽象类,方便所有的具体政府部门继承它。

package 责任链模式;

/**

*

- linux、mysql、nginx、tomcat 性能参数优化

ronin47

一、linux 系统内核参数

/etc/sysctl.conf文件常用参数 net.core.netdev_max_backlog = 32768 #允许送到队列的数据包的最大数目

net.core.rmem_max = 8388608 #SOCKET读缓存区大小

net.core.wmem_max = 8388608 #SOCKET写缓存区大

- php命令行界面

dcj3sjt126com

PHPcli

常用选项

php -v

php -i PHP安装的有关信息

php -h 访问帮助文件

php -m 列出编译到当前PHP安装的所有模块

执行一段代码

php -r 'echo "hello, world!";'

php -r 'echo "Hello, World!\n";'

php -r '$ts = filemtime("

- Filter&Session

171815164

session

Filter

HttpServletRequest requ = (HttpServletRequest) req;

HttpSession session = requ.getSession();

if (session.getAttribute("admin") == null) {

PrintWriter out = res.ge

- 连接池与Spring,Hibernate结合

g21121

Hibernate

前几篇关于Java连接池的介绍都是基于Java应用的,而我们常用的场景是与Spring和ORM框架结合,下面就利用实例学习一下这方面的配置。

1.下载相关内容: &nb

- [简单]mybatis判断数字类型

53873039oycg

mybatis

昨天同事反馈mybatis保存不了int类型的属性,一直报错,错误信息如下:

Caused by: java.lang.NumberFormatException: For input string: "null"

at sun.mis

- 项目启动时或者启动后ava.lang.OutOfMemoryError: PermGen space

程序员是怎么炼成的

eclipsejvmtomcatcatalina.sheclipse.ini

在启动比较大的项目时,因为存在大量的jsp页面,所以在编译的时候会生成很多的.class文件,.class文件是都会被加载到jvm的方法区中,如果要加载的class文件很多,就会出现方法区溢出异常 java.lang.OutOfMemoryError: PermGen space.

解决办法是点击eclipse里的tomcat,在

- 我的crm小结

aijuans

crm

各种原因吧,crm今天才完了。主要是接触了几个新技术:

Struts2、poi、ibatis这几个都是以前的项目中用过的。

Jsf、tapestry是这次新接触的,都是界面层的框架,用起来也不难。思路和struts不太一样,传说比较简单方便。不过个人感觉还是struts用着顺手啊,当然springmvc也很顺手,不知道是因为习惯还是什么。jsf和tapestry应用的时候需要知道他们的标签、主

- spring里配置使用hibernate的二级缓存几步

antonyup_2006

javaspringHibernatexmlcache

.在spring的配置文件中 applicationContent.xml,hibernate部分加入

xml 代码

<prop key="hibernate.cache.provider_class">org.hibernate.cache.EhCacheProvider</prop>

<prop key="hi

- JAVA基础面试题

百合不是茶

抽象实现接口String类接口继承抽象类继承实体类自定义异常

/* * 栈(stack):主要保存基本类型(或者叫内置类型)(char、byte、short、 *int、long、 float、double、boolean)和对象的引用,数据可以共享,速度仅次于 * 寄存器(register),快于堆。堆(heap):用于存储对象。 */ &

- 让sqlmap文件 "继承" 起来

bijian1013

javaibatissqlmap

多个项目中使用ibatis , 和数据库表对应的 sqlmap文件(增删改查等基本语句),dao, pojo 都是由工具自动生成的, 现在将这些自动生成的文件放在一个单独的工程中,其它项目工程中通过jar包来引用 ,并通过"继承"为基础的sqlmap文件,dao,pojo 添加新的方法来满足项

- 精通Oracle10编程SQL(13)开发触发器

bijian1013

oracle数据库plsql

/*

*开发触发器

*/

--得到日期是周几

select to_char(sysdate+4,'DY','nls_date_language=AMERICAN') from dual;

select to_char(sysdate,'DY','nls_date_language=AMERICAN') from dual;

--建立BEFORE语句触发器

CREATE O

- 【EhCache三】EhCache查询

bit1129

ehcache

本文介绍EhCache查询缓存中数据,EhCache提供了类似Hibernate的查询API,可以按照给定的条件进行查询。

要对EhCache进行查询,需要在ehcache.xml中设定要查询的属性

数据准备

@Before

public void setUp() {

//加载EhCache配置文件

Inpu

- CXF框架入门实例

白糖_

springWeb框架webserviceservlet

CXF是apache旗下的开源框架,由Celtix + XFire这两门经典的框架合成,是一套非常流行的web service框架。

它提供了JAX-WS的全面支持,并且可以根据实际项目的需要,采用代码优先(Code First)或者 WSDL 优先(WSDL First)来轻松地实现 Web Services 的发布和使用,同时它能与spring进行完美结合。

在apache cxf官网提供

- angular.equals

boyitech

AngularJSAngularJS APIAnguarJS 中文APIangular.equals

angular.equals

描述:

比较两个值或者两个对象是不是 相等。还支持值的类型,正则表达式和数组的比较。 两个值或对象被认为是 相等的前提条件是以下的情况至少能满足一项:

两个值或者对象能通过=== (恒等) 的比较

两个值或者对象是同样类型,并且他们的属性都能通过angular

- java-腾讯暑期实习生-输入一个数组A[1,2,...n],求输入B,使得数组B中的第i个数字B[i]=A[0]*A[1]*...*A[i-1]*A[i+1]

bylijinnan

java

这道题的具体思路请参看 何海涛的微博:http://weibo.com/zhedahht

import java.math.BigInteger;

import java.util.Arrays;

public class CreateBFromATencent {

/**

* 题目:输入一个数组A[1,2,...n],求输入B,使得数组B中的第i个数字B[i]=A

- FastDFS 的安装和配置 修订版

Chen.H

linuxfastDFS分布式文件系统

FastDFS Home:http://code.google.com/p/fastdfs/

1. 安装

http://code.google.com/p/fastdfs/wiki/Setup http://hi.baidu.com/leolance/blog/item/3c273327978ae55f93580703.html

安装libevent (对libevent的版本要求为1.4.

- [强人工智能]拓扑扫描与自适应构造器

comsci

人工智能

当我们面对一个有限拓扑网络的时候,在对已知的拓扑结构进行分析之后,发现在连通点之后,还存在若干个子网络,且这些网络的结构是未知的,数据库中并未存在这些网络的拓扑结构数据....这个时候,我们该怎么办呢?

那么,现在我们必须设计新的模块和代码包来处理上面的问题

- oracle merge into的用法

daizj

oraclesqlmerget into

Oracle中merge into的使用

http://blog.csdn.net/yuzhic/article/details/1896878

http://blog.csdn.net/macle2010/article/details/5980965

该命令使用一条语句从一个或者多个数据源中完成对表的更新和插入数据. ORACLE 9i 中,使用此命令必须同时指定UPDATE 和INSE

- 不适合使用Hadoop的场景

datamachine

hadoop

转自:http://dev.yesky.com/296/35381296.shtml。

Hadoop通常被认定是能够帮助你解决所有问题的唯一方案。 当人们提到“大数据”或是“数据分析”等相关问题的时候,会听到脱口而出的回答:Hadoop! 实际上Hadoop被设计和建造出来,是用来解决一系列特定问题的。对某些问题来说,Hadoop至多算是一个不好的选择,对另一些问题来说,选择Ha

- YII findAll的用法

dcj3sjt126com

yii

看文档比较糊涂,其实挺简单的:

$predictions=Prediction::model()->findAll("uid=:uid",array(":uid"=>10));

第一个参数是选择条件:”uid=10″。其中:uid是一个占位符,在后面的array(“:uid”=>10)对齐进行了赋值;

更完善的查询需要

- vim 常用 NERDTree 快捷键

dcj3sjt126com

vim

下面给大家整理了一些vim NERDTree的常用快捷键了,这里几乎包括了所有的快捷键了,希望文章对各位会带来帮助。

切换工作台和目录

ctrl + w + h 光标 focus 左侧树形目录ctrl + w + l 光标 focus 右侧文件显示窗口ctrl + w + w 光标自动在左右侧窗口切换ctrl + w + r 移动当前窗口的布局位置

o 在已有窗口中打开文件、目录或书签,并跳

- Java把目录下的文件打印出来

蕃薯耀

列出目录下的文件文件夹下面的文件目录下的文件

Java把目录下的文件打印出来

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年7月11日 11:02:

- linux远程桌面----VNCServer与rdesktop

hanqunfeng

Desktop

windows远程桌面到linux,需要在linux上安装vncserver,并开启vnc服务,同时需要在windows下使用vnc-viewer访问Linux。vncserver同时支持linux远程桌面到linux。

linux远程桌面到windows,需要在linux上安装rdesktop,同时开启windows的远程桌面访问。

下面分别介绍,以windo

- guava中的join和split功能

jackyrong

java

guava库中,包含了很好的join和split的功能,例子如下:

1) 将LIST转换为使用字符串连接的字符串

List<String> names = Lists.newArrayList("John", "Jane", "Adam", "Tom");

- Web开发技术十年发展历程

lampcy

androidWeb浏览器html5

回顾web开发技术这十年发展历程:

Ajax

03年的时候我上六年级,那时候网吧刚在小县城的角落萌生。传奇,大话西游第一代网游一时风靡。我抱着试一试的心态给了网吧老板两块钱想申请个号玩玩,然后接下来的一个小时我一直在,注,册,账,号。

彼时网吧用的512k的带宽,注册的时候,填了一堆信息,提交,页面跳转,嘣,”您填写的信息有误,请重填”。然后跳转回注册页面,以此循环。我现在时常想,如果当时a

- 架构师之mima-----------------mina的非NIO控制IOBuffer(说得比较好)

nannan408

buffer

1.前言。

如题。

2.代码。

IoService

IoService是一个接口,有两种实现:IoAcceptor和IoConnector;其中IoAcceptor是针对Server端的实现,IoConnector是针对Client端的实现;IoService的职责包括:

1、监听器管理

2、IoHandler

3、IoSession

- ORA-00054:resource busy and acquire with NOWAIT specified

Everyday都不同

oraclesessionLock

[Oracle]

今天对一个数据量很大的表进行操作时,出现如题所示的异常。此时表明数据库的事务处于“忙”的状态,而且被lock了,所以必须先关闭占用的session。

step1,查看被lock的session:

select t2.username, t2.sid, t2.serial#, t2.logon_time

from v$locked_obj

- javascript学习笔记

tntxia

JavaScript

javascript里面有6种基本类型的值:number、string、boolean、object、function和undefined。number:就是数字值,包括整数、小数、NaN、正负无穷。string:字符串类型、单双引号引起来的内容。boolean:true、false object:表示所有的javascript对象,不用多说function:我们熟悉的方法,也就是

- Java enum的用法详解

xieke90

enum枚举

Java中枚举实现的分析:

示例:

public static enum SEVERITY{

INFO,WARN,ERROR

}

enum很像特殊的class,实际上enum声明定义的类型就是一个类。 而这些类都是类库中Enum类的子类 (java.l