- ubuntu下安装TFTP服务器

luoqice

linux编程技巧linux服务器

在Ubuntu系统下安装和配置TFTP(TrivialFileTransferProtocol)服务器可以按照以下步骤进行:1.安装TFTP服务器软件包TFTP服务器通常使用tftpd-hpa软件包,你可以使用以下命令进行安装:sudoaptupdatesudoaptinstalltftpd-hpa2.配置TFTP服务器安装完成后,需要对TFTP服务器进行配置。配置文件位于/etc/default

- 无边框QWidget的拖动

Sleepless_斑马

QTqt

classLoginWidget:publicQWidget{Q_OBJECTpublic:explicitLoginWidget(QWidget*parent=nullptr);~LoginWidget()override;private:Ui::LoginWidget*ui;QPointdropPosition;boolleftPress;protected:boolevent(QEvent*

- Software PLC Solution for RK3568+Codesys ARM+LINUX Hardware Platform

ARM+FPGA+AI工业主板定制专家

RK+CodesyslinuxCodesysRK3568PLC

CODESYSControlLinuxARMSLAsoftPLCthatcomplieswiththeIEC61131-3standardandissuitableforARM&Linuxhardwareplatforms.ProductDescriptionCODESYSControlLinuxARMSLisaCODESYSRuntimedesignedforARM&Linuxhardwarep

- AWS上基于Llama 3模型检测Amazon Redshift里文本数据的语法和语义错误的设计方案

weixin_30777913

数据仓库云计算awsllama

一、技术栈选型核心服务:AmazonRedshift:存储原始文本和检测结果AmazonBedrock:托管Llama370B模型AWSLambda:无服务计算(Python运行时)AmazonS3:中间数据存储AWSStepFunctions:工作流编排辅助工具:psycopg2:RedshiftPython连接器boto3:AWSSDKforPythonPandas:数据批处理JSONSche

- python版本升级

HiSiri~

pythonpython开发语言

python版本升级背景在对centos机器升级Python版本从3.6到3.10后,pip安装出现了一些问题[解决pipisconfiguredwithlocationsthatrequireTLS/SSL问题]操作下载在官方主站找到合适的版本,并下载https://www.python.org/ftp/python/wgethttps://www.python.org/ftp/python/3

- 【网络协议】【TCP/IP】精讲TCP/IP四层模型,图解超赞超详细!!!

风云说通信

网络通信协议基础精讲网络通信协议网络协议tcp/ip

目录1.TCP/IP协议是什么?2.TCP/IP分层详解2.1应用层2.2传输层2.3网际互联层2.4网络接口层3.TCP/IP是如何进行数据通信的呢?1.TCP/IP协议是什么?TCP/IP协议是一种网络体系模型的代名词,指的是多种协议的协议簇,即包含TCP、IP、MAC、UDP、HTTP、FTP等多种协议,它是四层网络模型,包含应用层、传输层、网络层、链路物理层,和OSI七层网络模型、五层网络

- 计算机网络——TCP/IP协议概述

爱吃芝麻汤圆

计算机网络计算机网络tcp/ip网络协议

TCP/IP协议概述1.应用层(ApplicationLayer)1.1功能应用层是用户直接接触的层次,负责为用户提供具体的应用功能,比如浏览网页(HTTP)、发送邮件(SMTP)、文件传输(FTP)等。应用层的数据称为消息(Message)或报文(Message)。1.2用户态和内核态应用层工作在操作系统的用户态,而传输层及以下工作在内核态。应用层通过系统调用(如send()、recv())与内

- SHELL-条件判断内建变量($UID)

A?J'aime?

SHELL脚本

[root@room9pc01opt]#vimtest1.sh#!/bin/bash#!/bin/bash[$UID!=0]&&echo"yourarenotroot"&&exityum-yinstallvsftpd&>/dev/nullsystemctlrestartvsftpdsystemctlenablevsftpd

- linux修改用户uid报错,Linux下修改用户的UID、GID

达拉斯手记

linux修改用户uid报错

[root@26~]#idmvpuid=503(mvp)gid=503(mvp)groups=503(mvp)###假定我需要设置mvp的uid/gid506[root@26~]#cat/etc/passwd|grep503mvp:x:5031:503::/home/mvp:/bin/bash[root@26~]#cat/etc/passwd|grep506###发现506被占用,只有把ftp_r

- SFTP自动获取文件脚本

清一939

linux运维服务器

因客户操作不当,需补传1年文件为了后续避免客户再次失误,写下此脚本希望对大家有所帮助1.需在服务器下载expect2.脚本需放置在本地要存放的路径#例如/usr/local/hour/biz/需要把下载的文件放到这块,就把脚本放到这个目录下执行3.使用nohup指令放置后台执行#nohupsh***.sh&讲下脚本的原理方便大家理解1.变量定义SFTP_USER:SFTP用户名。SFTP_HOST

- Linux 下aria2 下载神器使用详解

我是唐青枫

Linuxlinux运维服务器

简介aria2是一个轻量级的多协议命令行下载实用工具。它支持各种协议,如HTTP,HTTPS,FTP,SFTP,BitTorrent和Metalink。它以使用多个连接同时从多个来源下载文件的能力而闻名,从而提高了下载速度。安装Debian/Ubuntusudoaptupdatesudoaptinstallaria2CentOS/RHELsudoyuminstallaria2Fedorasudod

- CentOS 7上安装Python 3的步骤如下

Sundayday47

pythoncentospythonlinux

CentOS7上安装Python3的步骤如下上传或下载Python3安装包#下载wgethttps://www.python.org/ftp/python/3.13.2/Python-3.13.2.tgz#安装tarzxvfPython-3.13.2.tgz安装依赖#安装依赖包yuminstall-yzlib-develbzip2-develncurses-develsqlite-develrea

- ADF动态内容的使用:基于文件名过滤和增量加载

t0_54coder

编程问题解决手册flaskpython后端个人开发

在使用AzureDataFactory(ADF)进行数据处理时,经常会遇到需要根据文件名中的日期进行过滤和增量加载的情况。本文将通过一个具体的例子,详细讲解如何在ADF中实现这一需求。背景介绍假设我们有一个FTP服务器,存储着每周更新的文件,这些文件的命名方式如下:a_2023-01-01.csvb_2023-01-01.csvc_2023-01-01.csv同时,这些文件也可能以.zip和.ok

- Metasploit信息收集:全面掌握网络安全渗透测试

小宇python

网络安全web安全安全

Metasploit信息收集:全面掌握网络安全渗透测试在网络安全领域,信息收集是渗透测试的首要步骤。通过细致的信息收集,渗透测试人员可以了解目标网络的架构、配置和潜在弱点。本文将详细介绍如何使用Metasploit框架进行信息收集,包括基于TCP、SNMP、SMB、SSH和FTP协议的扫描技术。1.基于TCP协议收集主机信息1.1使用nmap和arp_sweep收集信息Metasploit内置了N

- C#对FTP服务器操作类

want fly

c#上位机学习服务器c#java

要在WinForms应用程序中像访问本地文件夹一样访问FTP服务器上的文件夹,可以通过以下步骤实现:1.使用FTP访问远程服务器你需要使用FtpWebRequest类来访问FTP服务器,并进行文件/文件夹的列表、上传和下载操作。2.显示目录结构可以使用TreeView控件来显示FTP服务器的目录结构,并使用ListView控件来显示文件。通过与FTP服务器的连接,可以列出文件夹和文件,就像浏览本地

- Linux网络服务器架设笔记

Chendy

服务器linux网络moduleserverapache

最近自己闲着无聊,弄了一台机器想用Linux完整的做一台网络服务器,实现Proxy、Web、FTP、MAIL、DNS、DHCP、LDAP等功能,起初想的简单,结果做了才知道其中滋味。因为以前只是纸上谈兵,并没多少实战经验,现在空机器上一大堆的服务需要配置,满篇的代码需要一行一行的看,怎一个苦字了得。最近自己闲着无聊,弄了一台机器想用Linux完整的做一台网络服务器,实现Proxy、Web、FTP、

- windows使用cmake编译工程教学:libcurl库源码编译--qt6使用ftp服务--vcpkg下载的包cmake如何使用

夏夜2029

windowsqtcmakevcpkglibcurl

windows使用cmake编译工程教学:libcurl库源码编译–qt6使用ftp服务–vcpkg下载的包cmake如何使用前言qt6中取消了对ftp协议的支持,所以如果要想在qt中使用tfp服务,需要接入第三方库,也就是libcurl,libcurl需要在本地进行编译,趁这个机会学习一下cmake的使用,记录一下遇到的坑libcurl主要功能就是用不同的协议连接和沟通不同的服务器.libcur

- HTTP/1.1 中可使用的请求方法、响应结果HTTP状态码汇总

SZ_FED

工作相关javascripthtmlhtml5node.jswebkit

HTTP/1.1中可使用的请求方法方法名称含义解析GET获取资源用来请求已被识别的URI资源POST传输实体内容向指定的资源提交要被处理的数据,或用于添加新的内容PUT传输文件向服务器提交文件,与FTP协议上传文件一样,在请求头中添加待提交文件,或更新文件对资源进行整体覆盖,返回204状态码PATCH对资源进行部分修改是对PUT的补充HEAD获取报文首部向服务器请求URI资源的信息,确定资源的有效

- SSH、PKI、SET、SSL网络安全协议比较

jobs_zhaokai

sslssh网络服务器电子商务加密

SSH、PKI、SET、SSL网络安全协议比较一、SSH介绍什么是SSH?传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in-the-middle)这种方式的攻击。所谓“中间人”的攻击方式,就是“中间人”冒

- 网络安全协议之比较(SSH、 PKI、SET、SSL)

zstarstone

转载网络安全

转自:http://blog.chinaunix.net/uid-20663154-id-1585302.html一、SSH介绍什么是SSH?传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in-the-mi

- 网络安全协议之比较(SSH、PKI、SET、SSL)

网络安全(华哥)

网络工程师计算机网络安全web安全sshssl

一、SSH介绍什么是SSH?传统的网络服务程序,如:ftp、pop和telnet在本质上都是不安全的,因为它们在网络上用明文传送口令和数据,别有用心的人非常容易就可以截获这些口令和数据。而且,这些服务程序的安全验证方式也是有其弱点的,就是很容易受到“中间人”(man-in-the-middle)这种方式的攻击。所谓“中间人”的攻击方式,就是“中间人”冒充真正的服务器接收你的传给服务器的数据,然后再

- Python_paramiko模块

weixin_33862041

运维操作系统网络

paramiko模块安装:pip3installparamikoparamiko模块(模拟SSH),是基于SSH(网络安全协议)用于连接远程服务器并执行相关操作。ssh:基于口令的安全验证基于密匙的安全验证(非对称加密)paramiko常用类:SSHClient类SFTPClient类一、SSHClient类封装了传输、通道以及SFTPClient的校验、建立方法,通常用于执行命令1.connec

- 高项 第四版 第二章 信息技术及其发展考点

赏我一分钱啦

职场和发展学习方法

信息技术发展信息技术定义信息技术是对信息进行获取、加工、处理、存储和使用的技术。计算机硬件计算机硬件是由电子、机械和光电元件等组成的各种物理装置的总称。计算机网络OSI七层协议应用层:具体的网络应用,如FTP、SMTP、HTTP、Telent、POP3。表示层:定义数据格式,加密,例如GIF、JPEG、DES、ASCLL、MPEG。会话层:两点之间建立和维持会话,像SQL、NFS、RPC。传输层:

- AWS 云安全深度剖析:如何有效监测 SSH 暴力攻击

运维有小邓@

awsssh云计算

由于开源、低成本、可靠性和灵活性等优势,云基础设施主要由基于linux的机器主导,然而,它们也不能幸免于黑客的攻击,从而影响云的安全性。攻击Linux机器最流行的方法之一是通过SSH通道。一、什么是SSH安全外壳协议(SecureShell,简称SSH),旨在取代未加密的协议(如Telnet和RSH)和未受保护的文件传输协议(如FTP和RCP),在两个设备之间提供安全的加密连接。安全外壳(SSH)

- AWS 云安全性:检测 SSH 暴力攻击

ManageEngine卓豪

SIEM云安全awsssh云安全SIEM

由于开源、低成本、可靠性和灵活性等优势,云基础设施主要由基于linux的机器主导,然而,它们也不能幸免于黑客的攻击,从而影响云的安全性。攻击Linux机器最流行的方法之一是通过SSH通道。什么是SSH安全外壳协议(SecureShell,简称SSH),旨在取代未加密的协议(如Telnet和RSH)和未受保护的文件传输协议(如FTP和RCP),在两个设备之间提供安全的加密连接。安全外壳(SSH)是一

- Python Flask项目部署到服务器(Uwsgi+Nginx)

qifengle2014

LinuxDockerJavaPython技术分享合集pythonflasknginx

1、Python环境部署Python3.7.8https://www.python.org/ftp/python/3.7.8/Python-3.7.8.tgz···在服务器/usr/local目录下,新建python3.7文件夹···在/usr/local/python3.7目录下执行tar-zxvfPython-3.7.8.tgz···解压完毕后,进入到/usr/local/python3.7/

- 22.3、IIS安全分析与增强

山兔1

信息安全工程师安全

目录IIS安全威胁分析iis安全机制iis安全增强IIS安全威胁分析iis是微软公司的Web服务软件,主要提供网页服务,除此之外还可以提供其他服务,第一个最主要的是网页服务,第二个是SMTP邮件服务,第三个是FTP文件传输服务。WEB服务默认的是八零端口,如果你是安全的WEB端口,加入了SSL形成的端口是四四三SMTP端口号25,FTP两个端口控制端口21,数据端口20,这些端口都是基于TCP的网

- cURL调用各种api接口的方法总结

不起眼的Coder

scikit-learn

cURL是一个广泛使用的命令行工具和库,用于发送HTTP请求和接收响应。它支持各种协议和功能,如HTTP、HTTPS、FTP、SCP、SFTP、SMTP、POP3、IMAP、LDAP、DNS等。以下是使用cURL调用各种API接口的方法总结:HTTPGET请求:发送HTTPGET请求获取API接口的数据,例如:bashcurlhttps://api.example.com/usersHTTPPOS

- 在Windows Server中搭建FTP服务器(FileZilla)

qq_31030313

Windows服务器服务器运维

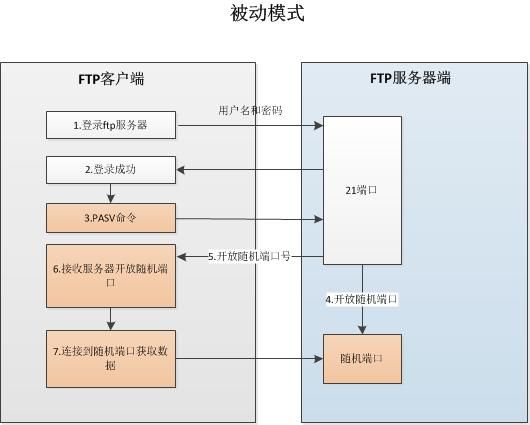

目录一、FileZilla介绍二、ftp协议的工作方式三、安装FileZilla服务端四、FileZilla的使用1、添加ftp用户2、设置ftp共享目录一、FileZilla介绍filezilla是一款开源的FTP软件,包含客户端和服务端,支持英文和中文,可以部署在所有主流的系统中,也可以使用源代码部署于其它系统;FileZilla的下载地址:https://www.filezilla.cn/d

- arm linux启动tftp服务器,Ubuntu下搭建tftp服务器最简单方法

英甜慧子

armlinux启动tftp服务器

今天开始调试ARM的板子,要通过tftp下载到板子上,所以又要配置tftp服务器,真的烦死了...(本人酷爱装系统,所以经常都要搞配置)因为之前已经在Ubuntu下搭建过很多次tftp服务器了,但是一直记不住那一个配置文件的名字(记性太差),所以每次都要百度。可是每次百度出来的结果都不一样,而且出入很大,有的过程相当的繁琐,不仅很麻烦,而且搞到最后还没有配置成功。所以干脆写个日志记下来。tftp服

- LeetCode[位运算] - #137 Single Number II

Cwind

javaAlgorithmLeetCode题解位运算

原题链接:#137 Single Number II

要求:

给定一个整型数组,其中除了一个元素之外,每个元素都出现三次。找出这个元素

注意:算法的时间复杂度应为O(n),最好不使用额外的内存空间

难度:中等

分析:

与#136类似,都是考察位运算。不过出现两次的可以使用异或运算的特性 n XOR n = 0, n XOR 0 = n,即某一

- 《JavaScript语言精粹》笔记

aijuans

JavaScript

0、JavaScript的简单数据类型包括数字、字符创、布尔值(true/false)、null和undefined值,其它值都是对象。

1、JavaScript只有一个数字类型,它在内部被表示为64位的浮点数。没有分离出整数,所以1和1.0的值相同。

2、NaN是一个数值,表示一个不能产生正常结果的运算结果。NaN不等于任何值,包括它本身。可以用函数isNaN(number)检测NaN,但是

- 你应该更新的Java知识之常用程序库

Kai_Ge

java

在很多人眼中,Java 已经是一门垂垂老矣的语言,但并不妨碍 Java 世界依然在前进。如果你曾离开 Java,云游于其它世界,或是每日只在遗留代码中挣扎,或许是时候抬起头,看看老 Java 中的新东西。

Guava

Guava[gwɑ:və],一句话,只要你做Java项目,就应该用Guava(Github)。

guava 是 Google 出品的一套 Java 核心库,在我看来,它甚至应该

- HttpClient

120153216

httpclient

/**

* 可以传对象的请求转发,对象已流形式放入HTTP中

*/

public static Object doPost(Map<String,Object> parmMap,String url)

{

Object object = null;

HttpClient hc = new HttpClient();

String fullURL

- Django model字段类型清单

2002wmj

django

Django 通过 models 实现数据库的创建、修改、删除等操作,本文为模型中一般常用的类型的清单,便于查询和使用: AutoField:一个自动递增的整型字段,添加记录时它会自动增长。你通常不需要直接使用这个字段;如果你不指定主键的话,系统会自动添加一个主键字段到你的model。(参阅自动主键字段) BooleanField:布尔字段,管理工具里会自动将其描述为checkbox。 Cha

- 在SQLSERVER中查找消耗CPU最多的SQL

357029540

SQL Server

返回消耗CPU数目最多的10条语句

SELECT TOP 10

total_worker_time/execution_count AS avg_cpu_cost, plan_handle,

execution_count,

(SELECT SUBSTRING(text, statement_start_of

- Myeclipse项目无法部署,Undefined exploded archive location

7454103

eclipseMyEclipse

做个备忘!

错误信息为:

Undefined exploded archive location

原因:

在工程转移过程中,导致工程的配置文件出错;

解决方法:

- GMT时间格式转换

adminjun

GMT时间转换

普通的时间转换问题我这里就不再罗嗦了,我想大家应该都会那种低级的转换问题吧,现在我向大家总结一下如何转换GMT时间格式,这种格式的转换方法网上还不是很多,所以有必要总结一下,也算给有需要的朋友一个小小的帮助啦。

1、可以使用

SimpleDateFormat SimpleDateFormat

EEE-三位星期

d-天

MMM-月

yyyy-四位年

- Oracle数据库新装连接串问题

aijuans

oracle数据库

割接新装了数据库,客户端登陆无问题,apache/cgi-bin程序有问题,sqlnet.log日志如下:

Fatal NI connect error 12170.

VERSION INFORMATION: TNS for Linux: Version 10.2.0.4.0 - Product

- 回顾java数组复制

ayaoxinchao

java数组

在写这篇文章之前,也看了一些别人写的,基本上都是大同小异。文章是对java数组复制基础知识的回顾,算是作为学习笔记,供以后自己翻阅。首先,简单想一下这个问题:为什么要复制数组?我的个人理解:在我们在利用一个数组时,在每一次使用,我们都希望它的值是初始值。这时我们就要对数组进行复制,以达到原始数组值的安全性。java数组复制大致分为3种方式:①for循环方式 ②clone方式 ③arrayCopy方

- java web会话监听并使用spring注入

bewithme

Java Web

在java web应用中,当你想在建立会话或移除会话时,让系统做某些事情,比如说,统计在线用户,每当有用户登录时,或退出时,那么可以用下面这个监听器来监听。

import java.util.ArrayList;

import java.ut

- NoSQL数据库之Redis数据库管理(Redis的常用命令及高级应用)

bijian1013

redis数据库NoSQL

一 .Redis常用命令

Redis提供了丰富的命令对数据库和各种数据库类型进行操作,这些命令可以在Linux终端使用。

a.键值相关命令

b.服务器相关命令

1.键值相关命令

&

- java枚举序列化问题

bingyingao

java枚举序列化

对象在网络中传输离不开序列化和反序列化。而如果序列化的对象中有枚举值就要特别注意一些发布兼容问题:

1.加一个枚举值

新机器代码读分布式缓存中老对象,没有问题,不会抛异常。

老机器代码读分布式缓存中新对像,反序列化会中断,所以在所有机器发布完成之前要避免出现新对象,或者提前让老机器拥有新增枚举的jar。

2.删一个枚举值

新机器代码读分布式缓存中老对象,反序列

- 【Spark七十八】Spark Kyro序列化

bit1129

spark

当使用SparkContext的saveAsObjectFile方法将对象序列化到文件,以及通过objectFile方法将对象从文件反序列出来的时候,Spark默认使用Java的序列化以及反序列化机制,通常情况下,这种序列化机制是很低效的,Spark支持使用Kyro作为对象的序列化和反序列化机制,序列化的速度比java更快,但是使用Kyro时要注意,Kyro目前还是有些bug。

Spark

- Hybridizing OO and Functional Design

bookjovi

erlanghaskell

推荐博文:

Tell Above, and Ask Below - Hybridizing OO and Functional Design

文章中把OO和FP讲的深入透彻,里面把smalltalk和haskell作为典型的两种编程范式代表语言,此点本人极为同意,smalltalk可以说是最能体现OO设计的面向对象语言,smalltalk的作者Alan kay也是OO的最早先驱,

- Java-Collections Framework学习与总结-HashMap

BrokenDreams

Collections

开发中常常会用到这样一种数据结构,根据一个关键字,找到所需的信息。这个过程有点像查字典,拿到一个key,去字典表中查找对应的value。Java1.0版本提供了这样的类java.util.Dictionary(抽象类),基本上支持字典表的操作。后来引入了Map接口,更好的描述的这种数据结构。

&nb

- 读《研磨设计模式》-代码笔记-职责链模式-Chain Of Responsibility

bylijinnan

java设计模式

声明: 本文只为方便我个人查阅和理解,详细的分析以及源代码请移步 原作者的博客http://chjavach.iteye.com/

/**

* 业务逻辑:项目经理只能处理500以下的费用申请,部门经理是1000,总经理不设限。简单起见,只同意“Tom”的申请

* bylijinnan

*/

abstract class Handler {

/*

- Android中启动外部程序

cherishLC

android

1、启动外部程序

引用自:

http://blog.csdn.net/linxcool/article/details/7692374

//方法一

Intent intent=new Intent();

//包名 包名+类名(全路径)

intent.setClassName("com.linxcool", "com.linxcool.PlaneActi

- summary_keep_rate

coollyj

SUM

BEGIN

/*DECLARE minDate varchar(20) ;

DECLARE maxDate varchar(20) ;*/

DECLARE stkDate varchar(20) ;

DECLARE done int default -1;

/* 游标中 注册服务器地址 */

DE

- hadoop hdfs 添加数据目录出错

daizj

hadoophdfs扩容

由于原来配置的hadoop data目录快要用满了,故准备修改配置文件增加数据目录,以便扩容,但由于疏忽,把core-site.xml, hdfs-site.xml配置文件dfs.datanode.data.dir 配置项增加了配置目录,但未创建实际目录,重启datanode服务时,报如下错误:

2014-11-18 08:51:39,128 WARN org.apache.hadoop.h

- grep 目录级联查找

dongwei_6688

grep

在Mac或者Linux下使用grep进行文件内容查找时,如果给定的目标搜索路径是当前目录,那么它默认只搜索当前目录下的文件,而不会搜索其下面子目录中的文件内容,如果想级联搜索下级目录,需要使用一个“-r”参数:

grep -n -r "GET" .

上面的命令将会找出当前目录“.”及当前目录中所有下级目录

- yii 修改模块使用的布局文件

dcj3sjt126com

yiilayouts

方法一:yii模块默认使用系统当前的主题布局文件,如果在主配置文件中配置了主题比如: 'theme'=>'mythm', 那么yii的模块就使用 protected/themes/mythm/views/layouts 下的布局文件; 如果未配置主题,那么 yii的模块就使用 protected/views/layouts 下的布局文件, 总之默认不是使用自身目录 pr

- 设计模式之单例模式

come_for_dream

设计模式单例模式懒汉式饿汉式双重检验锁失败无序写入

今天该来的面试还没来,这个店估计不会来电话了,安静下来写写博客也不错,没事翻了翻小易哥的博客甚至与大牛们之间的差距,基础知识不扎实建起来的楼再高也只能是危楼罢了,陈下心回归基础把以前学过的东西总结一下。

*********************************

- 8、数组

豆豆咖啡

二维数组数组一维数组

一、概念

数组是同一种类型数据的集合。其实数组就是一个容器。

二、好处

可以自动给数组中的元素从0开始编号,方便操作这些元素

三、格式

//一维数组

1,元素类型[] 变量名 = new 元素类型[元素的个数]

int[] arr =

- Decode Ways

hcx2013

decode

A message containing letters from A-Z is being encoded to numbers using the following mapping:

'A' -> 1

'B' -> 2

...

'Z' -> 26

Given an encoded message containing digits, det

- Spring4.1新特性——异步调度和事件机制的异常处理

jinnianshilongnian

spring 4.1

目录

Spring4.1新特性——综述

Spring4.1新特性——Spring核心部分及其他

Spring4.1新特性——Spring缓存框架增强

Spring4.1新特性——异步调用和事件机制的异常处理

Spring4.1新特性——数据库集成测试脚本初始化

Spring4.1新特性——Spring MVC增强

Spring4.1新特性——页面自动化测试框架Spring MVC T

- squid3(高命中率)缓存服务器配置

liyonghui160com

系统:centos 5.x

需要的软件:squid-3.0.STABLE25.tar.gz

1.下载squid

wget http://www.squid-cache.org/Versions/v3/3.0/squid-3.0.STABLE25.tar.gz

tar zxf squid-3.0.STABLE25.tar.gz &&

- 避免Java应用中NullPointerException的技巧和最佳实践

pda158

java

1) 从已知的String对象中调用equals()和equalsIgnoreCase()方法,而非未知对象。 总是从已知的非空String对象中调用equals()方法。因为equals()方法是对称的,调用a.equals(b)和调用b.equals(a)是完全相同的,这也是为什么程序员对于对象a和b这么不上心。如果调用者是空指针,这种调用可能导致一个空指针异常

Object unk

- 如何在Swift语言中创建http请求

shoothao

httpswift

概述:本文通过实例从同步和异步两种方式上回答了”如何在Swift语言中创建http请求“的问题。

如果你对Objective-C比较了解的话,对于如何创建http请求你一定驾轻就熟了,而新语言Swift与其相比只有语法上的区别。但是,对才接触到这个崭新平台的初学者来说,他们仍然想知道“如何在Swift语言中创建http请求?”。

在这里,我将作出一些建议来回答上述问题。常见的

- Spring事务的传播方式

uule

spring事务

传播方式:

新建事务

required

required_new - 挂起当前

非事务方式运行

supports

&nbs