VLAN与端口安全

VLAN与端口安全

- VLAN

- VLAN 端口

- 案例一:VLAN基础配置

- 案例二:VLAN间的通信

- MUX VLAN

- 案例三:MUX VLAN

- 端口隔离

- 案例四:端口隔离

- 端口安全

- 案例五:端口安全

VLAN

VLAN 端口

交换机的 VLAN 端口可以分为 Access , Trunk 和 Hybrid 3 种类型。

- Access 端口是交换机上用来直接连接用户终端的端口,它只允许属于该端口的缺省 VLAN 的帧通过。Access 端口发往用户终端的帧一定不带 VLAN 签。

- Trunk 端口是交换机上用来连接其他交换机的端口,它可以允许属于多个 VLAN 的帧通 过。(承载多个VLAN数据)

- Hybrid 端口是交换机上既可以连接用户终端,又可以连接其他交换机的端口。Hybrid 端口也可以允许属于多个 VLAN 的帧通过,并且可以在出端口的方向上将某些 VLAN 帧的标签剥掉。

VLAN间通信三种方式:单臂路由、三层交换、vlan聚合

案例一:VLAN基础配置

基础配置

SW1:

[SW1]vlan batch 10 20

[SW1]int g0/0/24

[SW1-GigabitEthernet0/0/24]port link-type trunk

[SW1-GigabitEthernet0/0/24]port trunk allow-pass vlan 10 20

[SW1-GigabitEthernet0/0/24]int g0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port default vlan 10

[SW1-GigabitEthernet0/0/1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]port default vlan 20

SW2:

[SW2]vlan batch 10 20 30

[SW2]int g0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 30

[SW2-GigabitEthernet0/0/3]int g0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]port default vlan 20

[SW2-GigabitEthernet0/0/2]int g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type access

[SW2-GigabitEthernet0/0/1]port default vlan 10

[SW2-GigabitEthernet0/0/1]int g0/0/24

[SW2-GigabitEthernet0/0/24]port link-type trunk

[SW2-GigabitEthernet0/0/24]port trunk allow-pass vlan 10 20 30

结果:同一个vlan内的才能互通

____________________________________________________________________________

补充:混合接口hybrid配法

需求:10和20不通,10和30,20和30都可以通 (全部设备初始化)

SW1:

[SW1]int g0/0/24

port link-type hybrid

port hybrid tagged vlan 10 20 30

交换机和交换机之间是打标记的

int g0/0/1

port link-type hybid

port hybrid pvid vlan 10 意思是 设置pvid为10

port hybrid untagged vlan 10 30 意思是 允许VLAN 10 30不打标签内通过容

int g0/0/2

port link-type hybrid

port hybid pvid vlan 20

port hybrid untagged vlan 20 30

SW2:

[SW2]int g0/0/24

port link-type hybrid

port hybrid tagged vlan 10 20 30

交换机和交换机之间是打标记的

int g0/0/1

port hybrid pvid vlan 10

port hybrid untagged vlan 10 30

int g0/0/2

port link-type hybrid

port hyrbid pvid vlan 20

port hybrid untagged vlan 20 30

int g0/0/3

port hybrid pvid vlan 30

port hybrid untagged vlan 10 20 30 因为这三个vlan都要经过这个接口

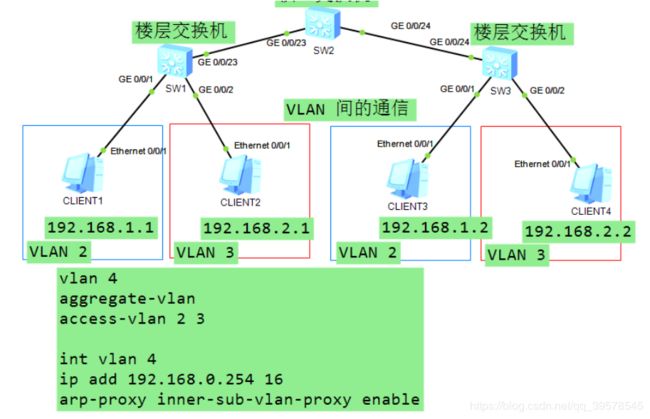

案例二:VLAN间的通信

VLAN间通信三种方式:单臂路由、三层交换、vlan聚合

VLAN 间的通信也可以通过使用 VLAN 聚合的方法来实现。VLAN 聚合使用了两种类型的 VLAN,分别称为 Sub-VLAN 和 Super-VLAN。VLAN 聚合的方法可以节省大量的 IP 地址资源。这是因为一个 Super-VLAN 需要配置一个VLANIF 接口,并为该 VLANIF 接口配置一个 IP 地址,但该 Super-VLAN 下的各个 Sub-VLAN 都无需再配置 VLANIF 接口。(和GVRP一样,有点鸡肋)

1.基础配置

SW1:

[SW1]vlan 2

[SW1-vlan2]vlan 3

[SW1-vlan3]int g0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]port de vlan 2

[SW1-GigabitEthernet0/0/1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type acc

[SW1-GigabitEthernet0/0/2]port de vlan 3

[SW1-GigabitEthernet0/0/2]int g0/0/23

[SW1-GigabitEthernet0/0/23]port link trunk

[SW1-GigabitEthernet0/0/23]port tr allow vlan 2 3

SW2:

[SW2]vlan batch 2 3

[SW2]int g0/0/23

[SW2-GigabitEthernet0/0/23]port link-type trunk

[SW2-GigabitEthernet0/0/23]port trunk allow vlan 2 3

[SW2-GigabitEthernet0/0/23]int g0/0/24

[SW2-GigabitEthernet0/0/24]port link-type trunk

[SW2-GigabitEthernet0/0/24]port trunk allow vlan 2 3

SW3:

[SW3]vlan batch 2 3

[SW3]int g0/0/1

[SW3-GigabitEthernet0/0/1]port link acc

[SW3-GigabitEthernet0/0/1]port de vlan 2

[SW3-GigabitEthernet0/0/1]int g0/0/2

[SW3-GigabitEthernet0/0/2]port link acc

[SW3-GigabitEthernet0/0/2]port de vlan 3

[SW3-GigabitEthernet0/0/2]int g0/0/24

[SW3-GigabitEthernet0/0/24]port link trunk

[SW3-GigabitEthernet0/0/24]port trunk allow vlan 2 3

SW2:

[SW2]int g0/0/1

[SW2-GigabitEthernet0/0/1]port link-type trunk

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3

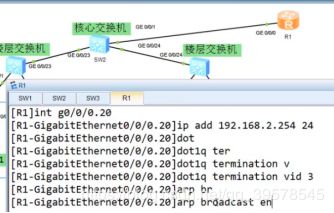

R1:

[R1]int g0/0/0.10

[R1-GigabitEthernet0/0/0.10]ip add 192.168.1.254 24

[R1-GigabitEthernet0/0/0.10]dot1q termination vid 2 # 作用是剥离vlan数据帧的id号,当去往新的就添加新的vlanid 。 两个作用:剥离和添加

[R1-GigabitEthernet0/0/0.10]arp broadcast enable

[R1]int g0/0/0.20

[R1-GigabitEthernet0/0/0.20]ip add 192.168.2.254 24

[R1-GigabitEthernet0/0/0.20]dot1q termination vid 3

[R1-GigabitEthernet0/0/0.20]arp broadcast enable

2.三层交换

断掉第一个路由器相连的接口 g0/0/0

SW2:

[SW2]int vlan 2

[SW2-Vlanif2]ip add 192.168.2.254 24

[SW2-Vlanif2]int vlanif 3

[SW2-Vlanif3]ip add 192.168.3.254 24

3.vlan聚合

删除后才能做VLAN聚合 (如果想要删vlan 2也要先删vlanif)

SW2:

undo int vlan 2

undo int vlan 3

VLAN聚合 假设有10个VLAN就要配置10个VLANIF接口,IP地址就浪费的比较多

因此用路由聚合,用1个地址就行。

(其实工作中也不常用,没有直接VLAN来的更直接些)

Super-VLAN是不能包含任何物理接口的,如果SW2的g0/0/23和24已经作为Trunk端口划分进了所有VLAN,需要将g0/0/23和24从VLAN中移除

VLAN2和VLAN3 聚合为 VLAN4,写VLAN4地址

[SW2]vlan batch 2 3

[SW2]vlan 4

[SW2-vlan4]aggregate-vlan

[SW2-vlan4]access-vlan 2 3

[SW2]int vlan 4

[SW2-Vlanif4]ip add 192.168.0.254 16

刚才是 1.254和2.254 要把两个都包括

[SW2-Vlanif4]arp-proxy inner-sub-vlan-proxy enable 这里和

四个PC的网关都要修改为 0.254

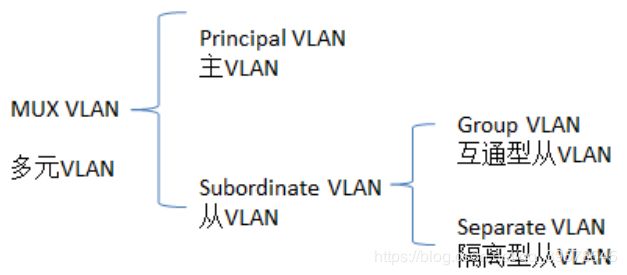

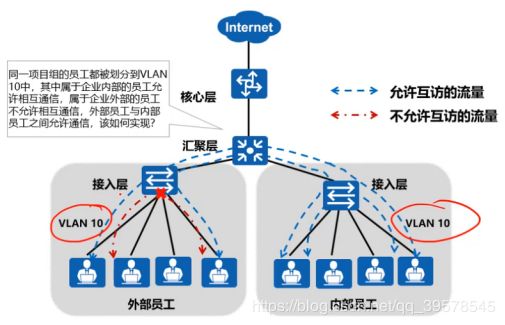

MUX VLAN

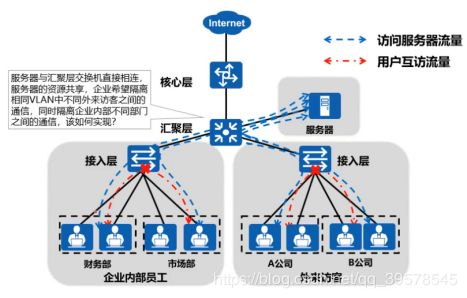

MUX VLAN(Multiplex VLAN)提供了一种通过VLAN进行网络资源控制的机制,通过MUX VLAN提供的二层流量隔离的机制可以实现企业内部员工之间相互通信,而企业外来访客之间的互访是隔离的。

为了实现报文之间的二层隔离,用户可以将不同的端口加入不同的VLAN,但这样会浪费有限的VLAN资源。采用端口隔离功能,可以实现同一VLAN内端口之间的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案

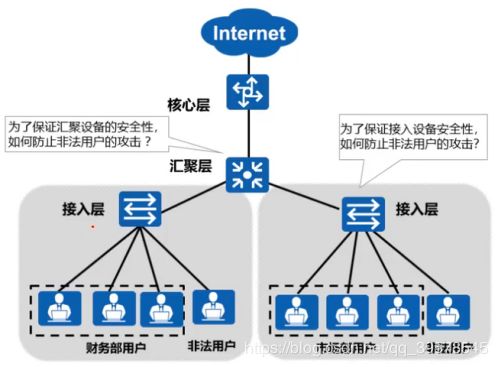

在安全性要求较高的网络中,交换机可以开启端口安全功能,禁止非法MAC地址设备接入网络;当学习到的MAC地址数量达到上限后不再学习新的MAC地址,只允许学习到MAC地址的设备通信

MUX VLAN 分为 Principal VLAN 和 Subordinate VLAN,Subordinate VLAN 又分为Separate VLAN 和 Group VLAN。在一个主 VLAN中,隔离型从 VLAN 有一个,互通型从 VLAN 可以有多个

vlan 10

mux-vlan

subordinate group 20

subordinate separate 30

交换机端口开启 Mux VLAN 功能

int g0/0/1

port mux-vlan enable

财务部之间可以通信,财务部和市场部不可以通信。

·外来访客那么多,每个用户都放到一个VLAN里,管理负担重

需求:在企业网络中,企业员工和企业客户可以访问企业的服务器。对于企业来说,希望企业内部员工之间可以互相交流,而企业客户之间是隔离的,不能够互相访问。通过MUX VLAN提供的二层流量隔离的机制,可以实现企业内部员工之间可以互相交流,而企业客户之间是隔离的。

MUX VLAN分为:主VLAN和从VLAN(group和separate(有且只有一个))

在一个主 VLAN 中,隔离型从 VLAN 有且只有一个,互通型从 VLAN 可以有多个

服务器设置为主VLAN,企业内部设置Group VLAN,外来访客设置为隔离VLAN

MUX VLAN实现了二层流量的弹性管控

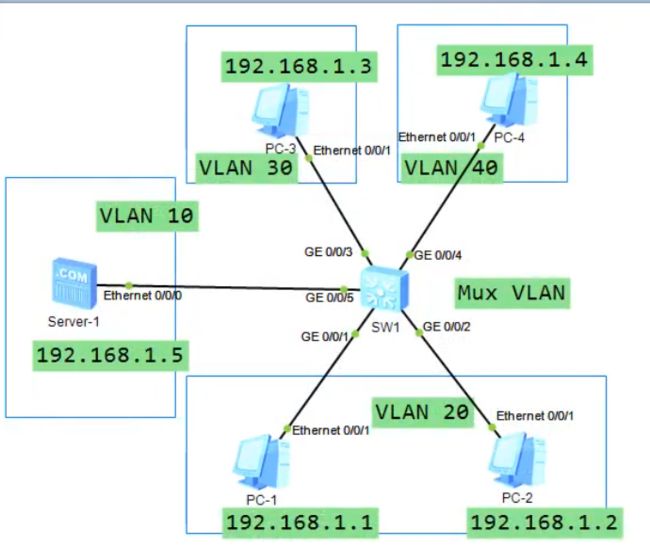

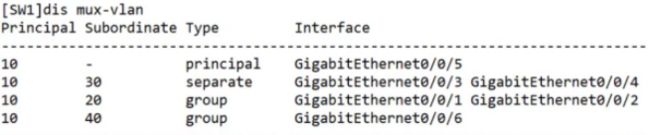

案例三:MUX VLAN

需求:VLAN20和VLAN30\VLAN40不能相互通信,所有VLAN都可以和VLAN 10通信

有两种,第二种下下面才是重头戏

第一种:用hybrid完成需求

[SW1]vlan batch 10 20 30 40

[SW1]int g0/0/1

port hy pv vlan 20

port hy un vlan 10 20 允许10和20的VLAN数据帧通过

int g0/0/2

porrt hy pv vlan 20

port hy un vlan 10 20

int g0/0/5

port hy pv vlan 10

port hy un vlan 10 20 30 40

int g0/0/3

port hy pv vlan 30

port hy un vlan 10 30

int g0/0/4

port hy pv vlan 40

port hy un vlan 10 40

第二种:用 MUX VLAN

多元VLAN MUX VLAN,前提条件接口不能是混合接口hybrid,也不能是trunk

只允许单一的VLAN数据帧,access

int g0/0/4 一个个口undo掉

undo port hy pv vlan

undo port hybrid untagged vlan 40 10

隔离VLAN只能和主VLAN通信

[SW1]vlan batch 10 20 30 40

[SW1]int g0/0/1

[SW1-GigabitEthernet0/0/1]port link-type access

[SW1-GigabitEthernet0/0/1]po de vlan 20

[SW1-GigabitEthernet0/0/1]int g0/0/2

[SW1-GigabitEthernet0/0/2]port link-type access

[SW1-GigabitEthernet0/0/2]po de vlan 20

[SW1-GigabitEthernet0/0/2]int g0/0/3

[SW1-GigabitEthernet0/0/3]port link-type access

[SW1-GigabitEthernet0/0/3]port de vlan 30

[SW1-GigabitEthernet0/0/3]int g0/0/4

[SW1-GigabitEthernet0/0/4]port link-type access

[SW1-GigabitEthernet0/0/4]port de vlan 30

[SW1-GigabitEthernet0/0/4]int g0/0/5

[SW1-GigabitEthernet0/0/5]port link-type access

[SW1-GigabitEthernet0/0/5]port de vlan 10

[SW1-GigabitEthernet0/0/5]int g0/0/6

[SW1-GigabitEthernet0/0/6]port link access

[SW1-GigabitEthernet0/0/6]port de vlan 40

[SW1]vlan 10

[SW1-vlan10]mux-vlan

[SW1-vlan10]subordinate group 20

[SW1-vlan10]subordinate group 40

[SW1-vlan10]subordinate separate 30

都属于vlan10的从vlan

[SW1]int g0/0/1 一个个配比较麻烦

[SW1-GigabitEthernet0/0/1]port mux-vlan enable

[SW1]port-group 1 按组来配

[SW1-port-group-1]group-member g0/0/1 to g0/0/6

[SW1-port-group-1]port mux-vlan enable

结果:

结果:

隔离:VLAN30之间是ping不通的,因为是隔离型

互通型的同一个VLAN内的主机可以互通

互通型不能和另一个互通型,隔离型互通

主VLAN可以全通

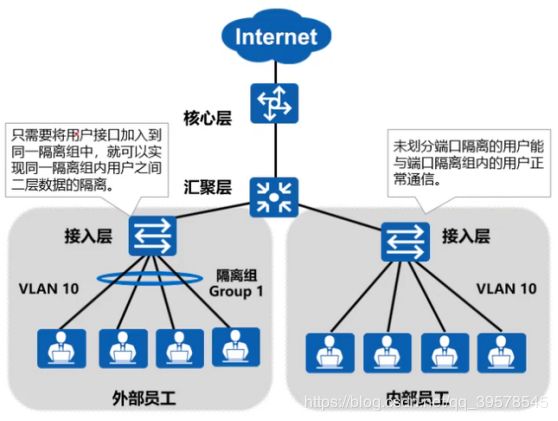

端口隔离

为了实现用户之间的二层隔离,可以将不同的用户加入不同的 VLAN,但这样会 浪费有限的 VLAN 资源(2~4096)。采用端口隔离功能,可以实现同一 VLAN 内端口之间的隔离。用户只需要将端口加入到同一隔离组中,就可以实现隔离组内端口之间二层数据的隔离。端口隔离功能为用户提供了更安全、更灵活的组网方案。

隔离组,组与组之间可以通,组内不可以通

配置完成后,group1和group2可以相互通信

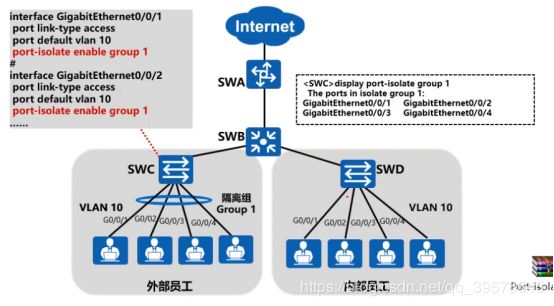

案例四:端口隔离

1.基本配置

SW1:

[SW1]vlan 10

[SW1]port-group 1 按组来配

[SW1-port-group-1]group-member g0/0/1 to g0/0/4

[SW1-port-group-1]port link-type acc

[SW1-port-group-1]port de vlan 10

[SW1]int g0/0/23

port link-type trunk

port trunk allow-pass vlan 10

SW2:

vlan 10

int g0/0/23

port link-type trunk

port trunk allow-pass vlan 10

int g0/0/24

port link-type trunk

port trunk allow-pass vlan 10

SW3:

[SW3]vlan 10

[SW3]port-group 1 按组来配

[SW3-port-group-1]group-member g0/0/1 to g0/0/4

[SW3-port-group-1]port link-type acc

[SW3-port-group-1]port de vlan 10

[SW3]int g0/0/24

port link-type trunk

port trunk allow-pass vlan 10

2.端口隔离

SW1 端口隔离

int g0/0/1

port-isolate enable group 1

int g0/0/2

port-isolate enable group 1

int g0/0/3

port-isolate enable group 1

int g0/0/4

port-isolate enable group 2

❤ 隔离组内不可以通,隔离组和隔离组可以通信

g0/0/23

SW2 是内部员工不用做隔离组

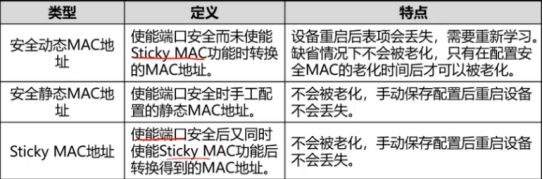

端口安全

默认没开启

配置端口安全功能,将接口学习到的 MAC 地址转换为安全 MAC 地址(包括安全动态MAC、安全静态MAC和Sticky MAC),接口学习的最大 MAC 数量达到上限后不再学习新的 MAC 地址,只允许学习到 MAC地址的设备通信。这样可以阻止其他非信任用户通过本接口和交换机通信,提高设备与网络的安全性。

端口安全限制动作

当超过安全MAC地址限制数后的动作:

restrict :丢弃源 MAC 地址不存在的报文并上报告警。推荐使用 restrict 动作。

protect : 只丢弃源 MAC 地址不存在的报文,不上报告警。

shutdown : 接口状态被置为 error-down,并上报告警。

设置接入的用户的最大数量,当接口有非法用户接入时,不再允许其接入

接口上安全MAC地址数达到限制后,如果收到源MAC地址不存在的报文,端口安全则认为有非法用户攻击,就会根据配置的动作对接口做保护处理。缺省情况下,保护动作是restrict。

如何保障设备安全呢?MAC地址绑定,非法的MAC地址在表没有,认为是违规

案例五:端口安全

int g0/0/1

port-security enable,使能端口安全功能。

port-security mac-address sticky,使能接口 Sticky MAC 功能。

port-security max-mac-num max-number,配置接口 Sticky MAC 学习限制数量。 缺省情况下,接口学习的 MAC 地址限制数量为 1。

(可选)port-security protect-action { protect | restrict | shutdown },配置端口安全保护动作。 缺省情况下,端口安全保护动作为 restrict。

(可选)执行命令 port-security mac-address sticky mac-address vlan vlanid,手动配置一条 sticky-mac 表项。

int g0/0/1

port-security max-mac-num 2

port-security mac-address sticky 表示粘贴性学习

port-security protect-action protect

mac-address aging-time 200 老化时间默认是300秒

mac-address static 5498-1111-2222 g0/0/1 vlan 10 MAC静态表项 ,如果在g0/0/1的接口视图下就不用加g0/0/1

mac-address blackhole 5498-2222-3333 黑洞表项,过滤非法用户

dis trapbuffer 查看Trap缓冲区记录的所有信息,ping不通的话可以查看

dis mac-address 查看MAC地址表:

默认只允许一个的情况,谁先ping就谁先通,其他客户之后ping的都不通

用客户机进行测试,max-mac-num 默认配置1个的时候,然后改5个时候,在VLAN10的客户端之间测试

配置:

[SW1]int g0/0/1

port-security enable,使能端口安全功能。 单单只是enable操作,默认是安全动态MAC地址

port-security max-mac-num 5 默认只允许一个

port-security protect-action protect 默认为restrict,设置当超过安全MAC地址限制数后的动作

port-security mac-address sticky 使能端口安全下,再使能Sticky MAC功能。

安全动态MAC地址:只使能端口未使能Sticky MAC功能

Sticky MAC地址:

port-security mac-address sticky

安全静态MAC地址:

port-security mac-address sticky xxxx-xxxx-xxxx vlan 10