ACL综合应用,按照实验要求实现实验目的,达到控制数据流量的结果

1.实验名称:ACL综合应用

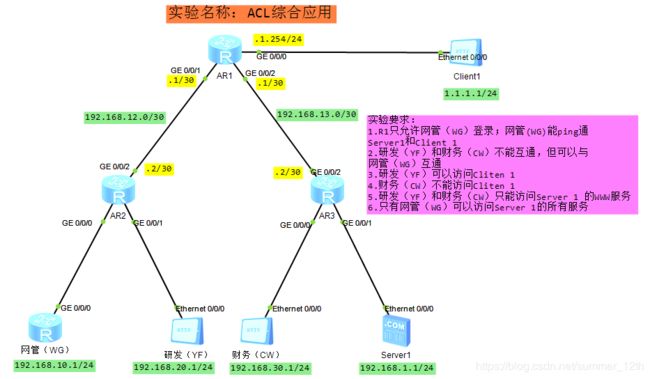

2.实验要求:1).R1只允许网管(WG)登录;网管(WG)能ping通

Server1和Client 1

2).研发(YF)和财务(CW)不能互通,但可以与

网管(WG)互通

3).研发(YF)可以访问Cliten 1

4).财务(CW)不能访问Cliten 1

5).研发(YF)和财务(CW)只能访问Server 1 的WWW服务

6).只有网管(WG)可以访问Server 1的所有服务

3.实验拓扑图: 4.实验思路:

4.实验思路:

1).如图配置IP,实现全网通信;

2).R1配置远程telnet,配置基本ACL,在vty模式下调用ACL;

3).R2配置高级ACL,在/1接口上进行流量过滤;

4).R3配置改机ACL,在/0借口上进行流量过滤;

5.实验步骤及命令:

1).网管(WG)实验步骤:

system-view ----进入系统视图

[Huawei]sysname WG -----更改设备名称

[WG]interface GigabitEthernet 0/0/0 ----进入接口

[WG-GigabitEthernet0/0/0]ip address 192.168.10.254 24 -----配置IP和子网掩码

[WG-GigabitEthernet0/0/2]quit ----返回上一视图

[WG]ip route-static 0.0.0.0 0.0.0.0 192.168.10.254 ----配置默认路由

2).AR1实验步骤:

system-view ----进入系统视图

[Huawei]sysname R1 -----更改设备名称

[R1]interface GigabitEthernet 0/0/0 ----进入接口

[R1-GigabitEthernet0/0/0]ip address 1.1.1.254 24 -----配置IP和子网掩码

[R1-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1 ----进入接口

[R1-GigabitEthernet0/0/1]ip address 192.168.12.1 24 -----配置IP和子网掩码

[R1-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 ----进入接口

[R1-GigabitEthernet0/0/2]ip address 192.168.13.1 24 -----配置IP和子网掩码

[R1-GigabitEthernet0/0/2]quit ----返回上一视图

[R1]ip route-static 192.168.10.0 24 192.168.12.2 ----配置静态路由

[R1]ip route-static 192.168.20.0 24 192.168.12.2

[R1]ip route-static 192.168.30.0 24 192.168.13.2

[R1]ip route-static 192.168.1.0 24 192.168.13.2

[R1]display ip routing-tabl ----查看路由表

[R1]aaa -----进入AAA配置模式

[R1-aaa]local-user ACL password cipher 123 —创建用户ACL,并配置密码123

[R1-aaa]local-user admin privilege level 15 —设置账号级别,级别为15

[R1-aaa]local-user ACL service-type telnet ----为用户ACL,开启Telnet权限

[R1-aaa]quit ----返回上一视图

[R1]user-interface vty 0 4

[R1-ui-vty0-4]authentication-mode aaa ----配置设备的远程认证方式为AAA

[R1-ui-vty0-4]quit ----返回上一视图

[R1]acl 2000 ----创建ACL2000

[R1-acl-basic-2000]rule 10 permit source 192.168.10.1 0.0.0.0 ----规则10允许源地址(主机)192.168.10.1通过,隐含一个默认拒绝所有的条目

[R1-acl-basic-2000]quit ----返回上一视图

[R1]user-interface vty 0 4

[R1-ui-vty0-4]acl 2000 inbound ----调用ACL,当外部用户远程登录(进来)该设备时,通过 ACL2000的检查

3).AR2实验步骤:

system-view ----进入系统视图

[Huawei]sysname R2 -----更改设备名称

[R2]interface GigabitEthernet 0/0/0 ----进入接口

[R2-GigabitEthernet0/0/0]ip address 192.168.10.254 24 -----配置IP和子网掩码

[R2-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1 ----进入接口

[R2-GigabitEthernet0/0/1]ip address 192.168.20.254 24 -----配置IP和子网掩码

[R2-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 ----进入接口

[R2-GigabitEthernet0/0/2]ip address 192.168.12.2 30 -----配置IP和子网掩码

[R2-GigabitEthernet0/0/2]quit ----返回上一视图

[R2]ip route-static 0.0.0.0 0.0.0.0 192.168.12.1 ----配置默认路由

[R2]acl 3000 ----创建ACL3000

[R2-acl-adv-3000]rule 10 permit ip source 192.168.20.1 0.0.0.0 destination 192.1

68.10.1 0.0.0.0 ----规则10允许IP协议下的源地址192.168.20.1 通信 目标地址192.168.10.1

[R2-acl-adv-3000]rule 20 permit ip source 192.168.20.1 0.0.0.0 destination 1.1.1

.1 0.0.0.0 ----规则20允许IP协议下的源地址192.168.20.1 通信 目标地址为1.1.1.1

[R2-acl-adv-3000]rule 30 permit tcp source 192.168.20.1 0.0.0.0 destination 192.

168.1.1 0.0.0.0 destination-port eq 80 ----规则30允许源地址192.168.20.1访问TCP协议下的目标192.168.1.1的80端口的服务

[R2-acl-adv-3000]rule 40 deny ip source any destination any ----规则40拒绝所有IP协议下的源地址和目标地址

[R2-acl-adv-3000]quit ----返回上一视图

[R2]interface GigabitEthernet 0/0/2 ----进入接口

[R2-GigabitEthernet0/0/1]traffic-filter inbound acl 3000 ----在接口上入方向过滤数据流量

[R2-GigabitEthernet0/0/1]quit ----返回上一视图

4)AR3实验步骤:

system-view ----进入系统视图

[Huawei]sysname R3 -----更改设备名称

[R3]interface GigabitEthernet 0/0/0 ----进入接口

[R3-GigabitEthernet0/0/0]ip address 192.168.30.254 24 -----配置IP和子网掩码

[R3-GigabitEthernet0/0/0]interface GigabitEthernet 0/0/1 ----进入接口

[R3-GigabitEthernet0/0/1]ip address 192.168.1.254 24 -----配置IP和子网掩码

[R3-GigabitEthernet0/0/1]interface GigabitEthernet 0/0/2 ----进入接口

[R3-GigabitEthernet0/0/2]ip address 192.168.13.2 24 -----配置IP和子网掩码

[R3-GigabitEthernet0/0/2]quit ----返回上一视图

[R3]ip route-static 0.0.0.0 0.0.0.0 192.168.13.1 ----配置默认路由

[R3]acl 3000 ----创建ACL3000

[R3-acl-adv-3000]rule 10 permit ip source 192.168.30.1 0.0.0.0 destination 192.1

68.10.1 0.0.0.0 ----规则10允许IP协议下的源地址192.168.30.1 通信 目标地址192.168.10.1

[R3-acl-adv-3000]rule 20 permit tcp source 192.168.30.1 0.0.0.0 destination 192.

168.1.1 0.0.0.0 destination-port eq 80 ----规则20允许源地址192.168.30.1访问TCP协议下的目标192.168.1.1的80端口的服务

[R3-acl-adv-3000]rule 30 deny ip source any destination any ----规则30拒绝所有IP协议下的源地址和目标地址

[R3-acl-adv-3000]quit ----返回上一视图

[R3]interface GigabitEthernet 0/0/1 ----进入接口

[R3-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 ----在接口上入方向过滤数据流

[R3-GigabitEthernet0/0/0]quit ----返回上一视图

5.测试与验证:

dispaly acl all ----查看设备上配置的ACL

dispaly traffic-filter applied -record ----查看 ACL 调用情况

@网管(WG)能远程登录 R1

@网管(WG)可以 ping 通 Server 1和 Client 1

@网管(WG)可以 ping 通 YF 和 CW

@YF 和 CW 无法相互 ping 通

@YF 不能 ping 通 Server1,但可以访问 Server1 的 web 服务

@CW 不能 ping 通 Server1 和 Client1,只能访问 Server1 的 web 服务