CTF刷题第三周

本文目录

- Misc

- 坚持60s

- webshell后门

- 隐藏的钥匙

- 神秘龙卷风

- 面具下的flag

- 九连环

- Web

- 实验吧注入关最简单的SQL注入

- HAHA浏览器

- key又找不到了

- 冒充用户登录

- 就不让你访问

- Crypto

- 丢失的MD5

- 一段base64

- 贝斯家族

- fuqiangminzhu

- 散乱的密文

Misc

坚持60s

打开发现是个java写的小程序好像,看了一脸懵*。

完全没搞懂咋玩,也不会动。一点思路都没有。

看wp,提到了一个java反编译的工具。没见过这种题。没见过就要记下来嘛,而且我最喜欢的就是玩这种我不知道的工具,又可以收一个。

jd-gui,这个工具,下载链接jd-gui提取码9ggk

下载后不用解压,我分享的是文件夹。直接打开工具用(无需安装)

简单粗暴的方法就是直接把那个java小程序直接拖进去

看到flag了,看着是base64 ,所以解下码在提交就对了。大吉大利,今晚吃鸡。

webshell后门

这个好大一个压缩包,刚开始做看到webshell还以为是要蚁剑连接,结果根本就不是,又了解到一种方式,记录一下。因为不清楚这题是干什么的,然后就去查查,结果发现直接用杀毒软件查杀就行了。服辣。。。这也行??

然后打开指定路径就找到了。害。

还有一道题,叫做后门查杀,跟这道题一样。

隐藏的钥匙

打开后发现是张图片,然后就很自然的foremost分离了。

别说还真有东西,真分离出来了一张,但是死活找不到接下来的思路了,改高度、宽度。都试过了,全都不行。实在没办法,就找了wp结果我服辣。就直接搜索文本flag就能出来。¬_¬。来看我的

我TM直接疑惑。(→_→),再仔细看看wp,他们好像没有分离图片,???我也试试。然后还是找不到。¯(°_o)/¯,我全删了重新来了一遍。

( ̄┰ ̄*)( ̄┰ ̄*)( ̄┰ ̄*)(→_→)这题我无语。无能为力。

啥也不是。

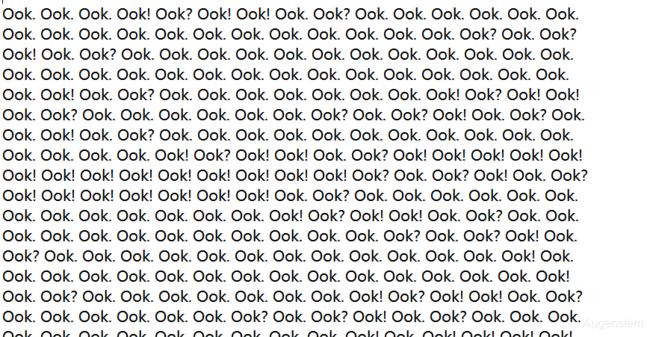

神秘龙卷风

看到题捕捉信息,四位数。猜测可能是让破解压缩包密码。

然后打开就是这样的,

然后解压看到了奇怪的东西。

火星文??

然后我就复制了几行“火星文”放到百度直接查是什么密码,筛选后发现,是一种之前没见过,叫做brainfuck,

然后就在线解密拿到flag

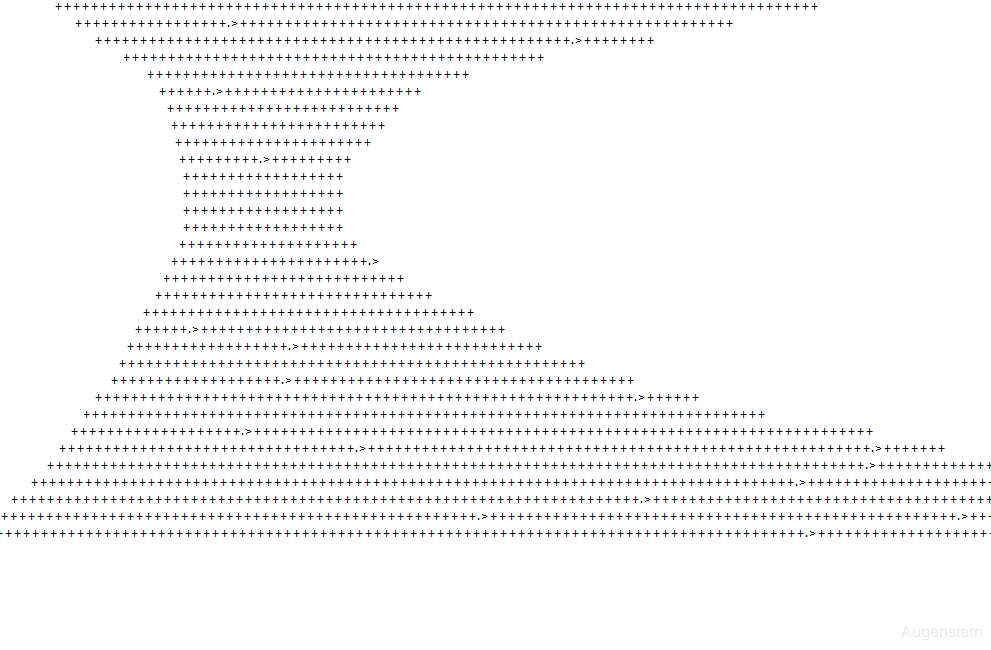

面具下的flag

打开后是一张图片,然后就很自然的foremost分离出来个压缩包,然后发现有密码,先暴力破解,一分钟无果。那可能是伪加密, 打开winhex瞅瞅,搜索十六进制“504B”找了好久,一直找,快怀疑是不是又想错了,最后在“最后面”找到了伪加密的位置

改一下,然后打开是个flag.vmdk文件,查百度,然后要到kali进行,拖进kali,然后终端输入7z x flag.vmdk的位置,然后会有

看到了上面那两个文件,打开

第一段是brainfuck密码,

在线密码破解出来

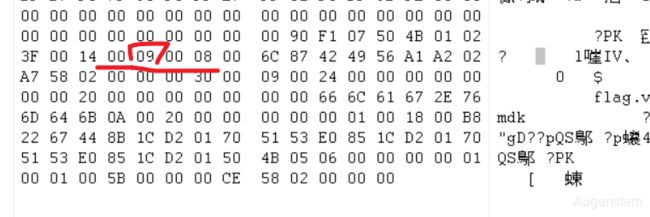

第二段是OOK

同样在线解密网站解出

flag拼接得到。

九连环

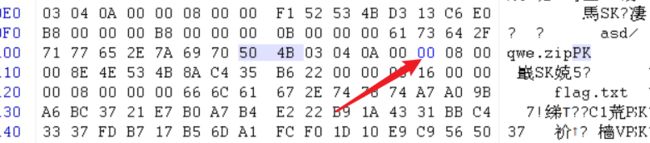

还是看见图片foremost分离,出来一个压缩包和原来的图片。但是压缩包有密码,

是因为这个jpg图片有密码。然后打不开,导致整个压缩包都无法解压,但是可以直接拖出来那个压塑包(qwe.zip),

然后就可以看到里面是flag的txt文档,然后就去找那个jpg,既然给了jpg,那么那个flag.txt就肯定不是弱口令,没办法短时间爆破,放弃这种想法。

看jpg,分析应该是伪加密,(因为我目前也不知道有什么其他办法了),然后直接将用foremost分离出来的那个压缩包直接拖进winhex里进行查看,去后面找,因为伪加密的文件是后面的jpg,所以就要去后面找,也省时间,找到了,就改了它。

结果改了之后,不行,发现还是没有解开伪加密,思路就断了,想了想实在找不到其他思路(因为做题少),就看了其他师傅的wp,发现我前面的的想法是没错的,只是比较出乎我的意料的就是,它伪加密的地方不止一个,这操作真没想到,改,这次改到最后,一直找504B,我也忘了改了几个,最后是解出来了,可以打开了。再次foremost,什么也没有,我又去观摩师傅们的博客了,然后我就又收获了一个工具steghide

kali中安装的命令

root账户下

apt-get install steghide

普通管理员账户

sudo apt-get install steghide

接下来解题

steghide info 路径然后就能找到有这个文件叫做ko.txt

然后输入命令steghide extract -sf 路径在主文件夹创建了一个文件

打开就是………………嘿嘿,还要拖到Windows系统上才能打开,kali打不开txt文件。

然后这个肯定就是flag.txt的密码了。

get!!!!

Web

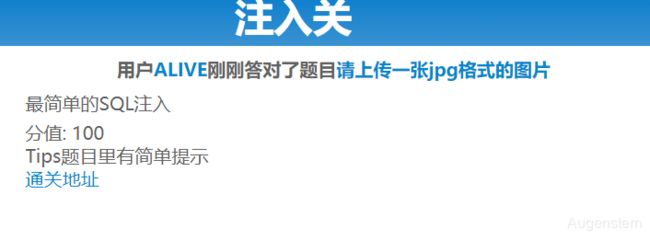

实验吧注入关最简单的SQL注入

发现是个表单提交的。然后题目说题目里有简单的提示,进去之后先看源码。

用户要求用admin,应该是万能密码没错了。构造admin' or '1'='1#

密码随便填写,验证码填一下

答案出来了。

HAHA浏览器

安装浏览器,,,肯定不至于。

抓个包,送到repeater,将浏览器改为HAHA就可以了然后Go。得到flag

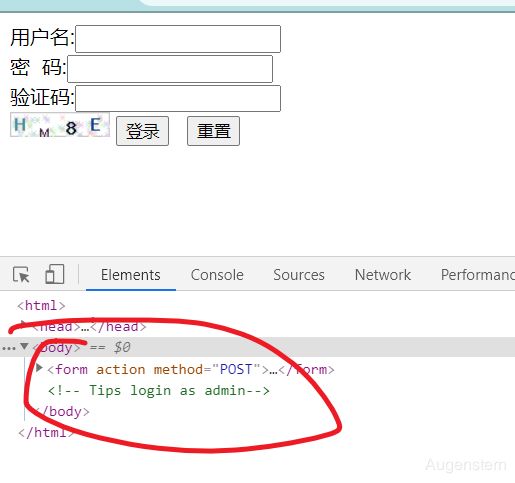

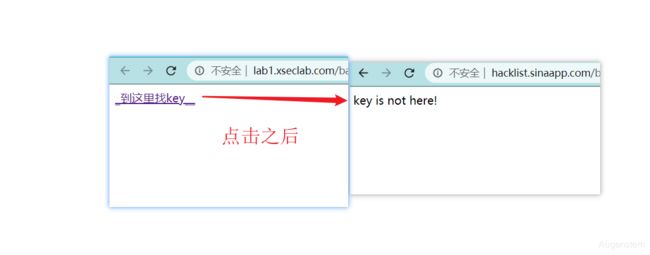

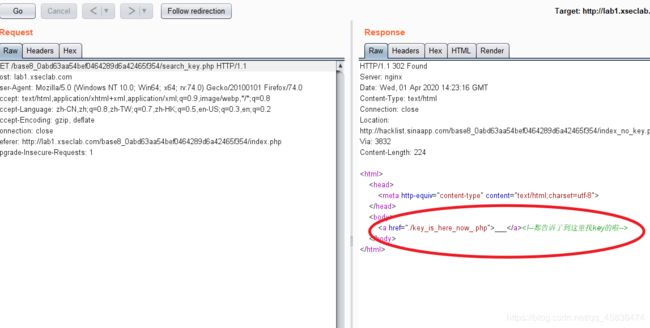

key又找不到了

这个一个链接点进去,让找key,

然后猜测可能是中间跳转了,之前有过这样一道题,再来一遍

回到初始页面复制题目链接(我在火狐抓的)

点击到这里找key,抓到包后,send to repeater

点Go

看到了信息,改一下url的信息

再Go

找到key

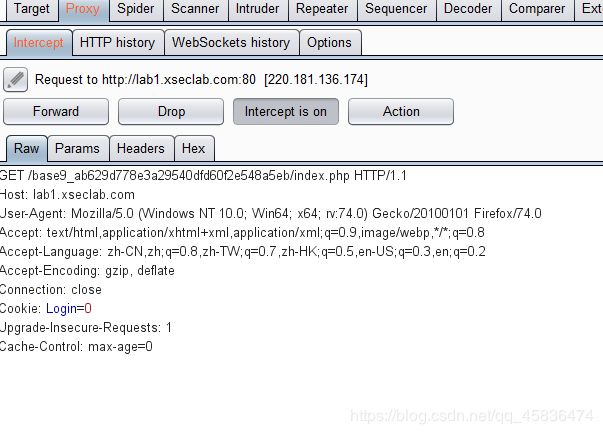

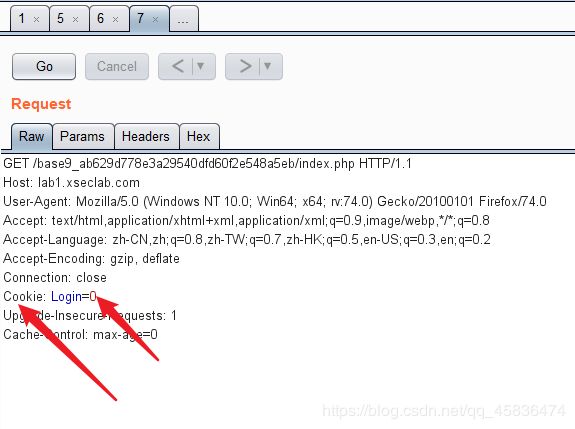

冒充用户登录

这种题点进去直接看大多数都是没什么结果,还是看一下。不出意料还是什么都没有。直接抓包

send to repeater,

看到cookie了,还有login=0.那0不行就改个1 ,Go

拿到key

就不让你访问

我万能的抓包不管用了,,,,什么信息都没有找到。。

让找admin的那一页,关键是把index改成admin它也不对啊

想起来个已经蒙灰了的工具——御剑

扫了半天出来个robots协议。

看看里面有啥吧

不让访问这个??那就搞它。

没有,,接着找?

login,反正也找不到其他信息,那就试试这个吧

在url后面加上login.php,没想到还真出来了

拿到key。到这里,网络安全实验室的基础关就闯完了。以后可以尝试后面的了。

Crypto

丢失的MD5

打开是一个python文件,然后就放到kali里跑了一下,就出来flag了。(过程比较快,我拿手机拍下来的o((⊙﹏⊙))o.)

一段base64

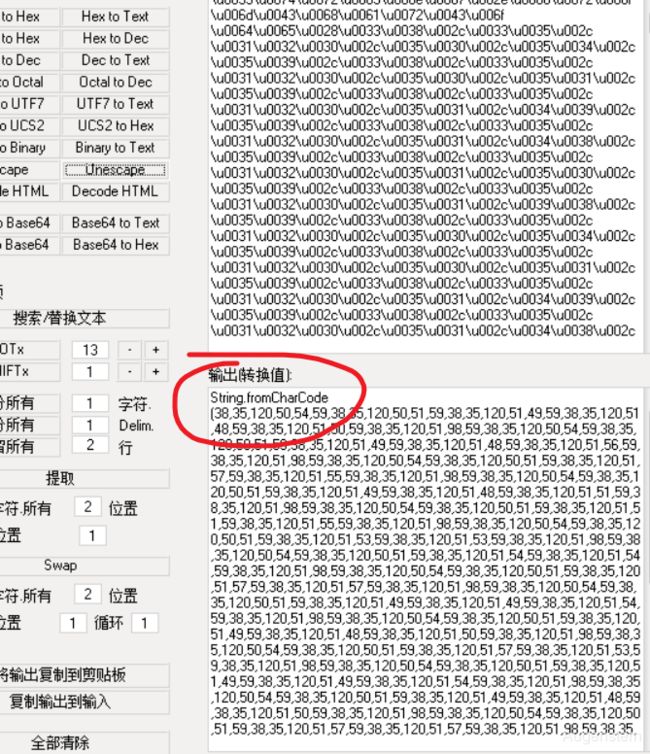

这道题编码太长,在线解密工具不能用了,解不了。这就要用到一个神器就是converter。将整页的base64编码复制进输入框

这密码真长,把我软件都给我整卡了。

然后复制输出到输入,再Unescape解码

复制输出到输入,进行Hex to Text解码

复制输出到输入,再次进行Unescape解码

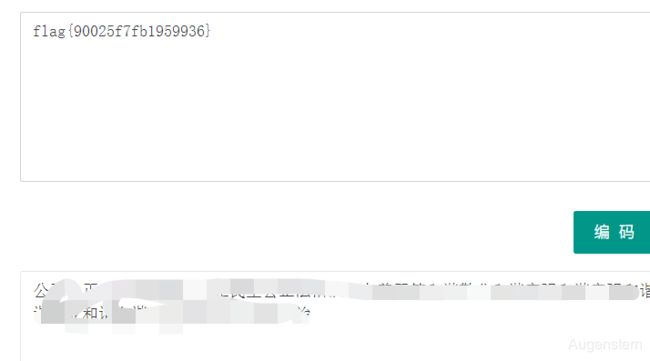

然后出现了这样

这里string fromCharCode是Javascript里面的函数,大括号里面是参数。

复制里面的参数到输入框中,进行Dec to Text解码

复制输出到输入,进行Decode HTML解码

然后找个在线解密网站进行Unicode编码转换

flag%7Bctf_tfc201717qwe%7D

%7B和%7D分别表示{}

┏┛墓┗┓…(((m -__-)m这题也是没谁了。算了,好记性不如烂笔头。

贝斯家族

贝斯家族,我就知道base16、base32、base64.其他都不知道,通过这道题了解到了还有base36、base58、base62、base91、base92、base85、害,人菜起来真是自己都服,这道题就是base91。可以先自己了解下,再找在线解密网站解。

fuqiangminzhu

这道题是我没见过得编码,但是找wp,找到一个在线解码的网站解出来的。

虽然看着步骤简单,但是却是我没见过的。记录一下。

散乱的密文

这个想了好久,试了几次其他的解密方式,都不行。凯撒不对,变异凯撒也不是……栅栏,Wi型的栅栏,都不对。实在想不出来哪个加密里面有@@的。而且是明显看着没有其他的加密了,能看到第二个字母是f,只能在216534上面找了。突然想到一个没有什么套路的想法,感觉不对,还是试了试。但是抓到线索了

这是第一次尝试,失败。。。。进行第二次……

这里再用栅栏就能解密成功了。6字一栏

4月1日的最后时刻说一声:愚人节快乐!!!