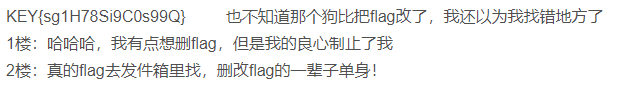

【CTF练习平台】BugkuCTF部分misc writeup

签到题

扫描二维码关注得到flag

这是一张单纯的图片

拖进notepad,在末尾发现密文

![]()

unicode解码得 key{you are right}

隐写

拖进winhex,发现高度不对

修改成11(往大的改),保存图片,打开得到flag

BUGKU{a1e5aSA}

telnet

是个数据包,拖进wireshark里打开,看数据包得到flag

flag{d316759c281bf925d600be698a4973d5}

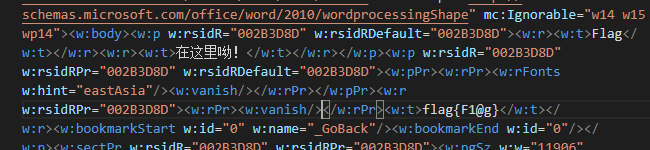

眼见非实(ISCCCTF)

得到一个没有后缀的文件,改后缀名为zip,解压得到docx文件,拖进notepad里看有隐藏文件

继续改后缀rar,解压,得到一堆文件,在其中找到

flag{F1@g}

啊哒

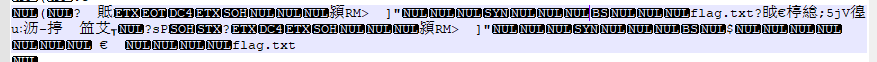

拖进notepad里发现有隐藏文件,还有一串数字,hex转ascil后得到明文

![]()

![]()

改后缀得到加密压缩包,输入明文,得到flag.txt

flag{3XiF_iNf0rM@ti0n}

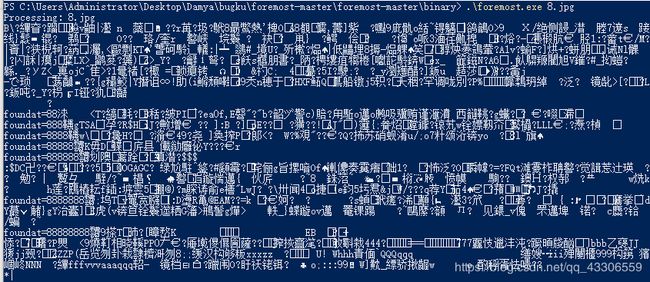

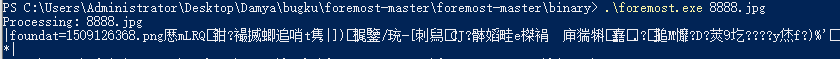

又一张图片,还单纯吗

拖进notepad,发现有别的图片,用foremost(windows)进行分离,得到flag图片

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

猜

拖进notepad,发现是iCCPICC Profile,是取证类题目

根据flag格式提示,用百度以图搜图,是刘亦菲

key{liuyifei}

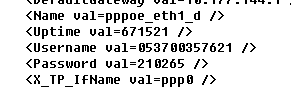

宽带信息泄露

是一个bin文件,根据提示宽带信息,用routerpassview打开

flag{053700357621}

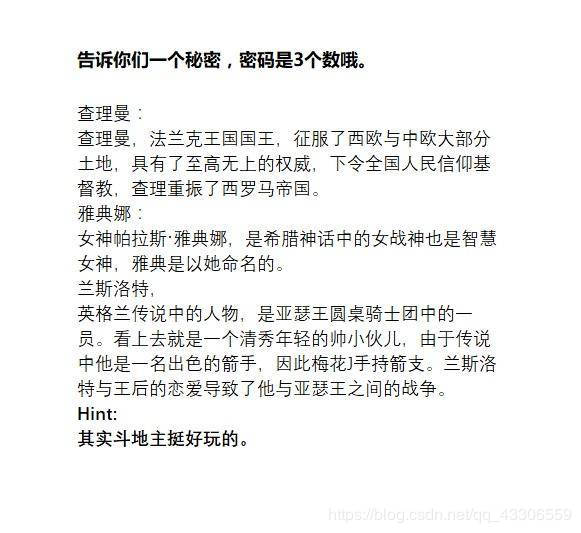

隐写2

拖进notepad

改后缀rar解压得到文件

三个人物对应扑克牌中的KQJ,试了一些组合都没用,直接爆破

得到一张图片

拖进notepad结尾有flag

解base64

f1@g{y0u Are a h@cker!}

多种方法解决

解压得到KEY.exe,拖进notepad得到图片base64码,解码得到二维码

扫描得到 KEY{dca57f966e4e4e31fd5b15417da63269}

闪的好快

是个gif,stegsolve提取帧,有18张图片,每张都扫一下,把字符串起来

SYC{F1aSh_so_f4sT}

come_game

居然是我最喜欢的iwanna游戏!!(没忍住玩了一会)

拿到存档文件后,拖进notepad,修改关卡参数

及时截图

FLAG{6E23F259D98DF153}

提交出错,猜想和上一道题是同一个比赛的题,提交格式应该一样

SYC{6E23F259D98DF153}

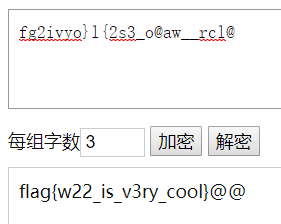

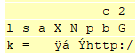

白哥的鸽子

改后缀为jpg,打开是张鸽子

拖进notepad发现结尾有字符串

![]()

看格式和栅栏密码有关,解密得到

flag{w22_is_v3ry_cool}

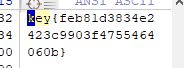

linux

在winhex里搜key关键字就能找到

key{feb81d3834e2423c9903f4755464060b}

隐写3

解压是张(●—●)大白~

拖进winhex改高度,得到flag

flag{He1l0_d4_ba1}

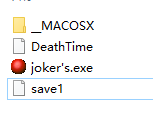

做个游戏(08067CTF)

是个jar文件,右键用java打开,根据提示要坚持60s(不可能)

解压得到一些class文件,即编译过的java文件,用jd-gui打开

flag{RGFqaURhbGlfSmlud2FuQ2hpamk=}

base64解密得 flag{DajiDali_JinwanChiji}

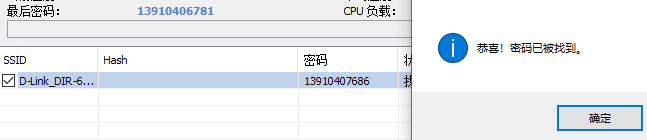

想蹭网先解开密码

文件是个wireshark的数据包,拖进软件里查看

因为wifi连接的四次握手包是eapol协议,过滤

手机号是11位,已经提示了七位1391040,写个字典爆破后四位

用ewsa WiFi密码破解器

![]()

。。v7版本下的太新了,换了个v6版本的试试

得到flag{13910407686}

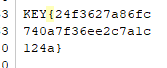

linux2

按照上一题的套路,直接搜索key,没找到,搜{找到了(居然是大写)

KEY{24f3627a86fc740a7f36ee2c7a1c124a}

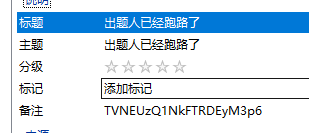

账号被盗了

看源码,是个post传参

burpsuite抓包分析下

下文件分析

用wireshark抓包,得到一串base64,解码得到

[email protected]

a123456

登陆163邮箱

![]()

唉我去,邮箱里真乱,还好好心人是在的

flag{182100518+725593795416}

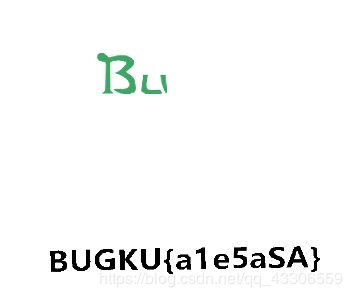

细心的大象

解压得到一张图片

看一下属性

base64解密文 TVNEUzQ1NkFTRDEyM3p6 MSDS456ASD123zz

foremost分离一下,得到rar

用密码解压,得到一张图片,熟悉的改高度,得到flag

BUGKU{a1e5aSA}

爆照(08067CTF)

格式 flag{xxx_xxx_xxx}

foremost分离下

得到

给它们改后缀名成图片,在88.jpg里发现二维码,扫描得到 bilibili

接着发现888.jpg里也有点东西

c2lsaXNpbGk= 解base64得 silisili

8888.jpg里也有东西,是一张二维码

扫描得到 panama

按顺序来排 flag{bilibili_silisili_panama}

猫片(安恒)

hint:LSB BGR NTFS

拖进winhex里发现png文件头,改后缀名得到一只喵喵(好可爱)

根据提示去stegsolve里提取一下色素

提取后改文件头得到新图片,半张二维码

继续改高度,反相后扫描,得到一个网址

https://pan.baidu.com/s/1pLT2J4f

下载得到flag.rar,解压后(呵)

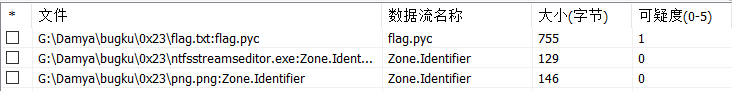

根据最后一个hint提示,用到NtFsStreamsEditor工具捕捉数据流

导出flag.pyc文件,在线反编译

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

根据这个写一个解密脚本(参考了一下师傅的)

def decode():

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

ciphertext.reverse()

flag = ''

for i in range(len(ciphertext)):

if i % 2 == 0:

s = int(ciphertext[i]) - 10

else:

s = int(ciphertext[i]) + 10

s=chr(i^s)

flag += s

return flag

def main():

flag = decode()

print(flag)

if __name__ == '__main__':

main()

跑一下得到flag

flag{Y@e_Cl3veR_C1Ever!}