2020高校战“疫”网络安全分享赛MISC题分析

ez_mem&usb

一、流量分析

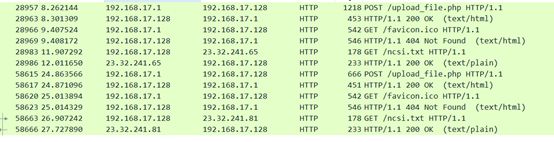

1.文件下载之后解压发现后缀是.pcap用wireshark打开看看

2.过滤http流

![]()

3.继续分析流量查找可疑线索

4.发现文件提交继续往下分析找找看是否有可疑文件

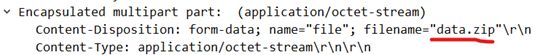

这里可以看到上传的是一个data.zip文件,试试把这个文件提取出来。[^1]

5。提取文件

![]()

修改后缀解压看看[^1]

![]()

![]()

二、USB内存取证

分析环境:kali-2020

取证工具:volatility

分析工具:binwalk、foremost

这里就到了usb内存取证分析的环节

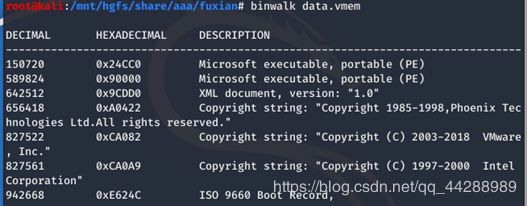

1.先用binwalk看看这个文件有个了解

2.开始取证分析

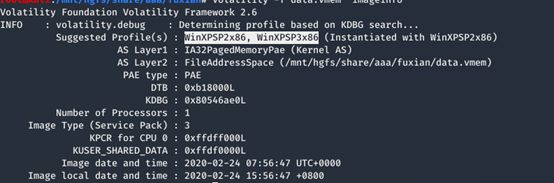

2.1 获取–profile的参数以便于我们接下来的继续取证分析

使用imageinfo插件来猜测dump文件的profile值:WinXPSP2x86

volatility -f data.vmem imageinfo

(这里得到两个profile的值一般来说只有一个值是正确的我们先取第一个)[^1]

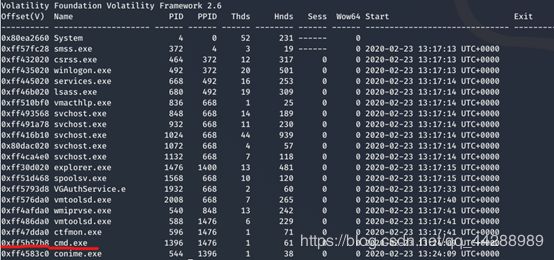

2.2 列举进程查看是否存在可疑的进程

(这里我们可以通过所有列举所有来查看是否有可疑进程出现,进而可以进行下一步的取证分析提供帮助)[^1]

volatility -f data.vmem –profile=WinXPSP2x86 pslist

(这里虽然没有发现什么特别可疑的进程不过cmd.exe有可能存在可疑的的命令)[^1]

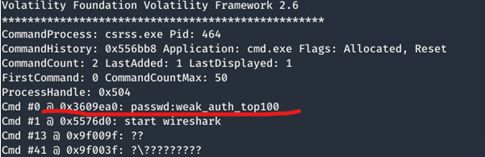

2.3 提取内存中保留的 cmd 命令使用情况

volatility -f data.vmem –profile=WinXPSP2x86 cmdscan

果然发现有发现这里有一个可疑的命令,passwd:weak_auth_top100

是个密码?但是目前为止好像没有发现需要密码的没关系先存下来后面会用到[^1]

2.4 查找进程存在的可疑字符

通过strings命令查看进程中有无关于flag的文字提示

strings -e l data.vmem | grep flag

![]()

![]()

(发现有两个可疑的文件)[^1]

2.5 查看内存镜像中的文件

strings -e l data.vmem | grep flag.zip

![]()

strings -e l data.vmem | grep flag.img

![]()

2.6 跟踪验证

volatility -f data.vmem –profile=WinXPSP2x86 filescan | grep -E 'zip'

volatility -f data.vmem –profile=WinXPSP2x86 filescan | grep -E 'img'

![]()

我们发现并没有找到flag.zip文件我们先分析flag.img

我们先把该可疑文件dump下来然后进行下一步分析

[^1]

volatility -f data.vmem –profile=WinXPSP2x86 dumpfiles -Q 0x0000000001155f90 -n --dump-dir=./

![]()

![]()

三、可疑文件分析

分析环境:windows10、kali-2020

1.扫描文件

我们用binwalk对这个文件扫描一下对它有一个大概了解

扫描到存在zip文件并且这个文件内部包含了一个usbdata.txt文件[^1]

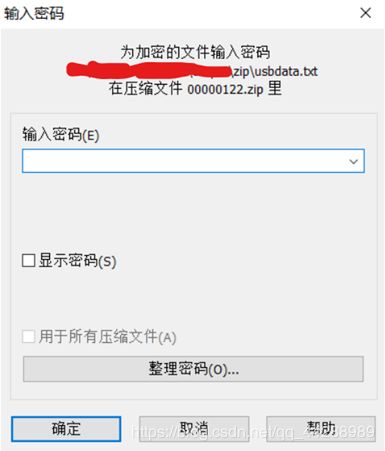

2.提取文件分析

![]()

尝试解压但是发现被加密了[^1]

这里就要用到之前发现的cmd历史命令中发现的密码输入发现可以解压。

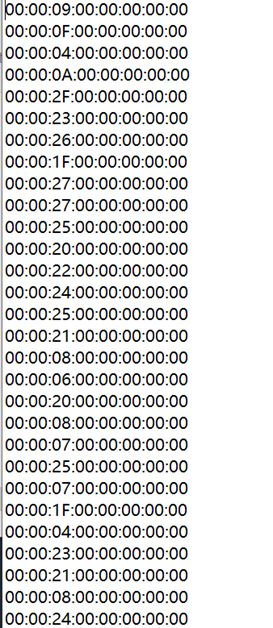

3.文档分析

我们打开解压出来的文档

好像是键盘的请求包8个字节当然有很多是00的填充字[^1]

4.信息解密

这里我是直接脚本跑的

脚本就先不贴了写的有点烂就不误导大家了网上类似的脚本也有大家可以自己去搜搜看[^1]