CTF-MISC:BUUCTF练习汇总(1-25题,不包括签到题)

CTF-MISC:BUUCTF练习汇总

- 1、金三pang

- 2、你竟然赶我走

- 3、二维码

- 4、大白

- 5、N种方法解决

- 6、乌镇峰会种图

- 7、基础破解

- 8、wireshark

- 9、文件中的秘密

- 10、LSB

- 11、zip伪加密

- 12、被嗅探的流量

- 13、rar

- 14、qr

- 15、镜子里面的世界

- 16、ningen

- 17、小明的保险箱

- 18、爱因斯坦

- 19、easycap

- 20、隐藏的钥匙

- 21、另外一个世界

- 22、FLAG

- 23、神秘龙卷风

- 24、数据包中的效果

- 25、假如给我三天光明

1、金三pang

解题思路:

flag隐藏在gif图片帧中,使用在线GIF拆分工具即可

在线GIF图片帧拆分工具

flag为:flag{he11ohongke}

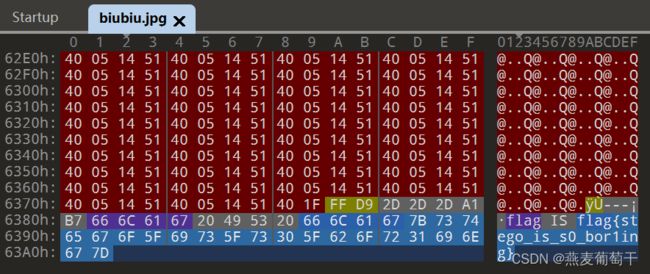

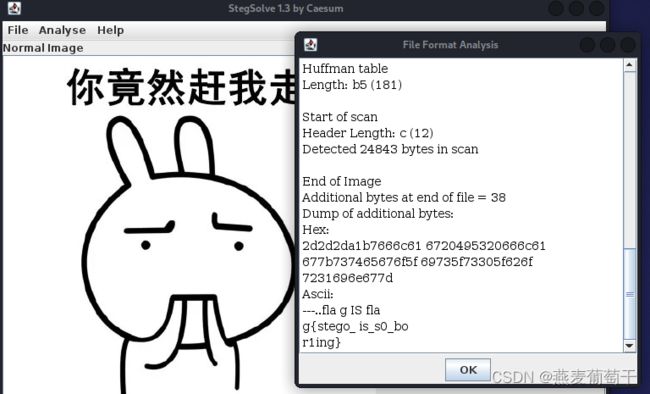

2、你竟然赶我走

解题思路:

直接010editor打开就可以在文件尾看到flag

或者使用stegSolve也可以看到flag

stegSolve下载地址

flag为:flag{stego_is_s0_bor1ing}

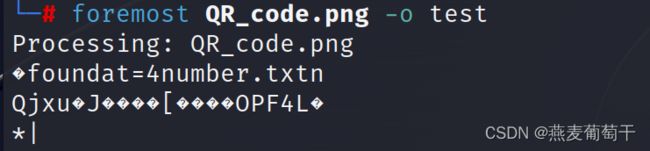

3、二维码

解题思路:

扫描二维码未发现有效信息

kali中使用binwalk发现存在隐藏zip文件:

使用foremost分离出zip文件:

打开zip包发现存在4number.txt文件,但是需要密码

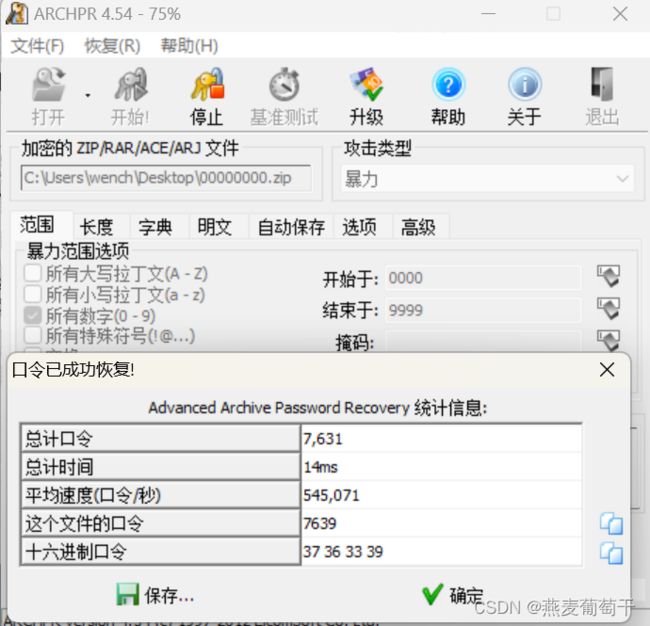

文件名可知密码为4位数字,使用archpr暴力破解

archpr下载地址

输入密码打开txt文件得到flag

flag值为:flag{vjpw_wnoei}

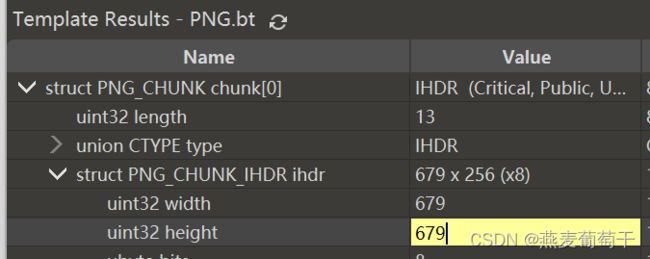

4、大白

解题思路:

010editor中修改图片高度即可在图片中看到flag:

flag为:flag{He1l0_d4_ba1}

5、N种方法解决

解题思路:

kali中查看文件类型为text:

![]()

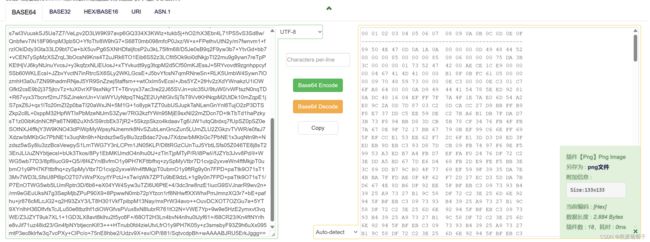

使用010Editor或者notepad++直接打开,可以看到是图片信息的base64密文:

在线解码后得到PNG图片

base64在线解码

打开图片得到二维码信息,直接扫码即可得到flag

flag为:flag{dca57f966e4e4e31fd5b15417da63269}

6、乌镇峰会种图

解题思路:

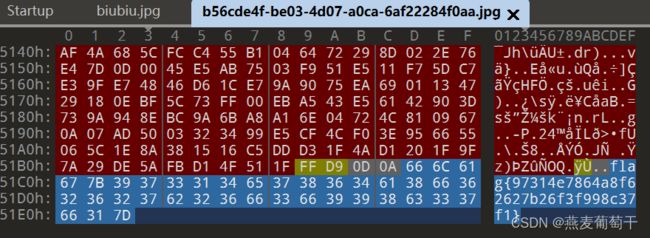

直接拖到010editor,文件尾可以看到flag:

flag为:flag{97314e7864a8f62627b26f3f998c37f1}

7、基础破解

解题思路:由题干可知压缩包密码为4位数字,直接使用archpr破解:

输入密码解压后得到txt文件,里面为base64密文,解密后得到flag

flag为:flag{70354300a5100ba78068805661b93a5c}

8、wireshark

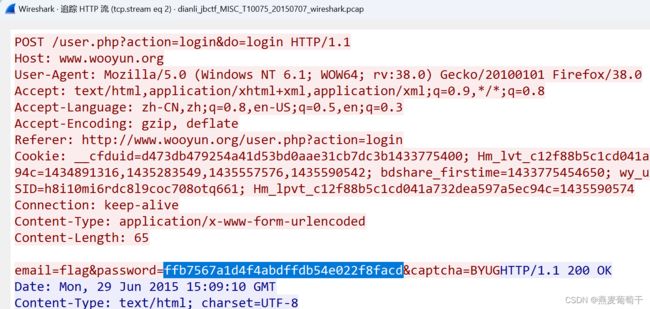

解题思路:由题干可知管理员的密码即是答案,使用wireshark打开流量包,过滤HTTP请求

因为HTTP是明文传输,所以直接追踪login请求的HTTP流可以看到请求体内的密码信息

flag为:flag{ffb7567a1d4f4abdffdb54e022f8facd}

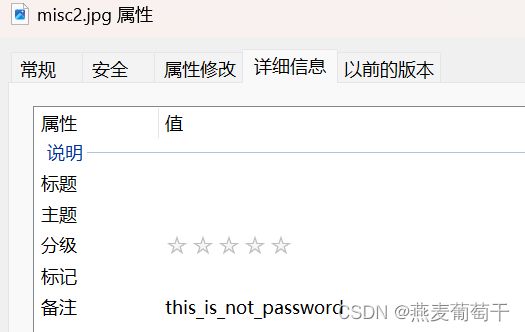

9、文件中的秘密

解题思路:直接右键查看属性,在图片备注中可以看到flag

flag为:flag{870c5a72806115cb5439345d8b014396}

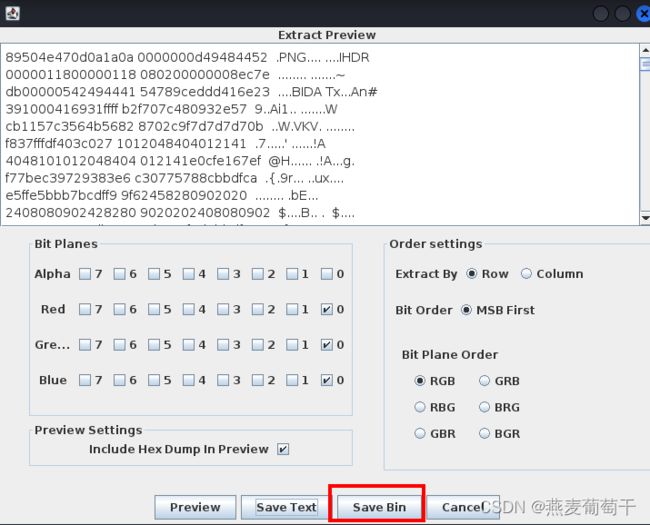

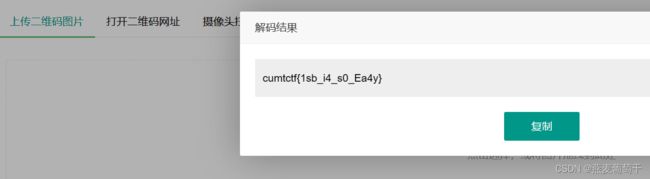

10、LSB

解题思路:由题目可以为LSB隐写,使用StegSolve打开图片查看最低有效位得到PNG信息,另存为图片后发现是二维码,扫描后即可得到flag

在线二维码扫描

flag为:flag{1sb_i4_s0_Ea4y}

11、zip伪加密

解题思路:由题目可知为zip伪加密,使用010Editor修改压缩源文件数据区和目录区的09 00为00 00即可正常解压得到flag文件

zip伪加密总结

flag为:flag{Adm1N-B2G-kU-SZIP}

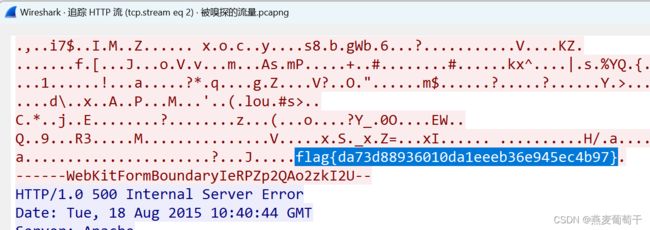

12、被嗅探的流量

解题思路:wireshark打开流量包过滤HTTP流量,依次点击请求查看内容,最终在POST请求发现包含flag值的请求包,也可直接搜索POST请求包(http.request.method==POST)

flag为:flag{da73d88936010da1eeeb36e945ec4b97}

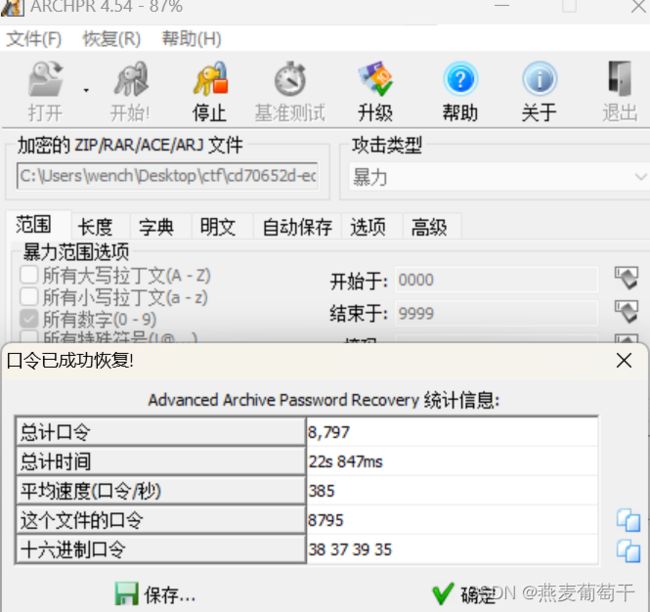

13、rar

解题思路:题干可知密码为4位数字,直接使用archpr破解即可,输入密码解压后得到flag文件

flag为:flag{1773c5da790bd3caff38e3decd180eb7}

14、qr

解题思路:直接扫描二维码即可得到flag

flag为:flag{878865ce73370a4ce607d21ca01b5e59}

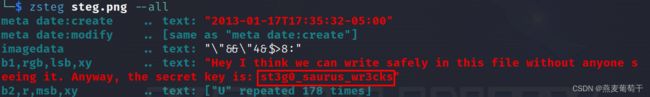

15、镜子里面的世界

解题思路:由图片名steg可知道应该是LSB隐写,使用Stegsolve打开图片查看最低有效位得到flag值;也可以直接使用zsteg工具得到flag值(zsteg steg.png --all)

flag为:flag{st3g0_saurus_wr3cks}

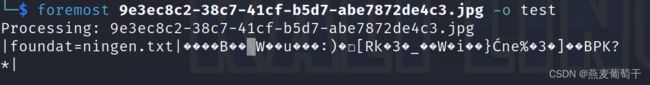

16、ningen

解题思路:由题干可知zip包密码为4位数字,但是下载下来的确实一张图片,由此可知该图片中隐写了zip包。使用binwalk确认存在隐藏文件

使用foremost分离出zip包

使用archpr爆破出压缩包密码,输入密码解压后得到flag

flag为:flag{b025fc9ca797a67d2103bfbc407a6d5f}

17、小明的保险箱

解题思路:与上一题类似,foremost分离出rar压缩包,archpr爆破出密码,解压后可得到flag

flag为:flag{75a3d68bf071ee188c418ea6cf0bb043}

18、爱因斯坦

解题思路:binwalk+foremost分离出隐藏的压缩包,图片属性备注中包含了压缩包密码,解压后即可得到flag

因为题干没有密码的提示,因此密码肯定是藏在图片某个地方,常规套路到处找一下,发现可疑的字符串试一下就可以找到密码

flag为:flag{dd22a92bf2cceb6c0cd0d6b83ff51606}

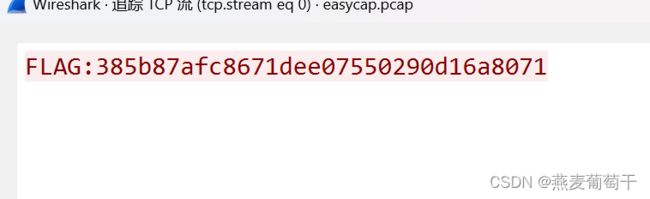

19、easycap

解题思路:wireshark打开流量包发现全是TCP包,试着追踪TCP流结果就发现flag了

flag为:flag{385b87afc8671dee07550290d16a8071}

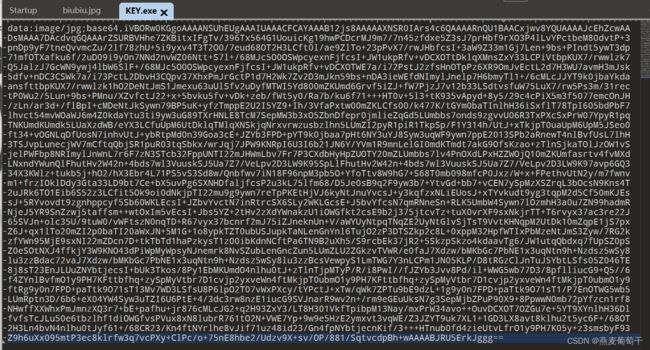

20、隐藏的钥匙

解题思路:直接010editor打开搜索flag字符串,发现base64编码的flag,解码后即可得到flag

base64解码网站

flag为:flag{377cbadda1eca2f2f73d36277781f00a}

21、另外一个世界

解题思路:010Editor打开图片找到文件尾的一串二进制,将其8个一组转换为十六进制再转换为文本即可得到flag

这里把图片隐写的套路都用了一遍还是没有发现flag,因此还是回到了图片内容本身,重点查看里面不合常理的部分,最后的那一串二进制就尤为可疑,只是没想到这道题的flag会这么短

二进制转十六进制

十六进制转换文本

二进制数字串为:01101011 01101111 01100101 01101011 01101010 00110011 01110011

对应十六进制为:6b 6f 65 6b 6a 33 73

flag为:flag{koekj3s}

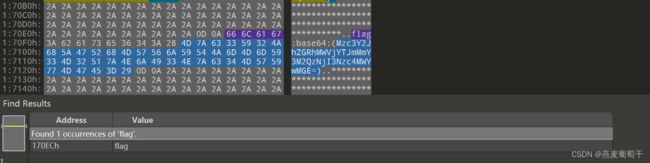

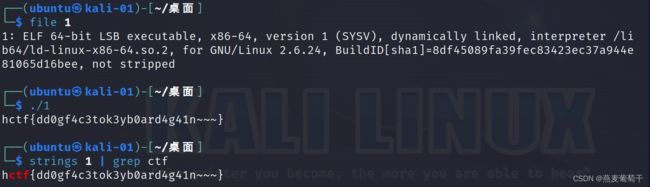

22、FLAG

解题思路:StegSolve查看最低有效位得到zip包,解压后得到可执行ELF文件,执行后得到flag

开始用binwalk看了一下发现zlib,一直以为是zlib的题型,但是按zlib的套路又没有做出来,结果看解析是LSB隐写

504B0304是zip包文件头,点击save bin另存为zip文件

直接用7z解压得到文件1,file查看文件类型为64位可执行ELF文件,直接运行可以得到flag,也可以strings命令搜索字符串

flag为:flag{dd0gf4c3tok3yb0ard4g41n~~~}

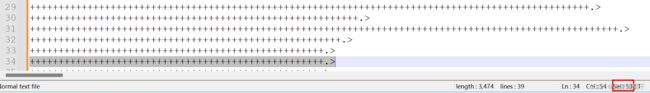

23、神秘龙卷风

解题思路:题干可知压缩包密码为4位数字,直接使用archpr爆破得到密码,解压后得到有规律的字符;以.>为分隔符统计字符“+”的数量,数字对应的ASCII字符即为flag

手动分隔结果如下,notepad++中可以直接看到字符数量:

编写脚本批量转换字符得到flag:

nums = [102, 108, 97, 103, 123, 101, 52, 98, 98, 101, 102, 56, 98, 100, 102, 57, 55, 52, 51, 102, 56, 98, 102, 53, 98, 55, 50, 55, 97, 57, 102, 54, 51, 51, 50, 97, 56, 125]

flag = ""

for i in range(len(nums)):

flag += chr(nums[i])

print(flag)

运行结果如下:

flag为:flag{e4bbef8bdf9743f8bf5b727a9f6332a8}

24、数据包中的效果

解题思路:该题比较基础,wireshark打开过滤HTTP流量包,追踪HTTP流后可以看到base64密文,解密后得到jpg图片,打开图片即可看到flag,在线OCR识别即可提取出flag值

base64在线解码

图片转文字在线 - 图片文字提取 - 网页OCR文字识别

flag为:flag{209acebf6324a09671abc31c869de72c}

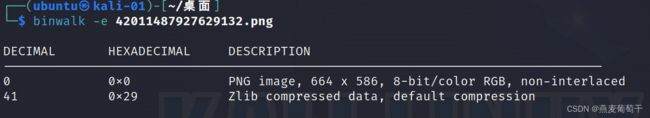

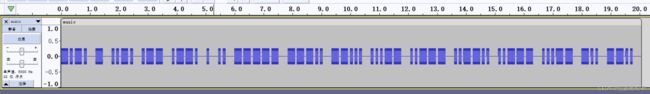

25、假如给我三天光明

解题思路:zip压缩包解压需要密码,图片中的盲文为解压的密码,解压后得到MP3音频文件,内容为典型的摩斯密码;使用audacity打开音频文件对照着摩斯解码即可得到flag

在线摩斯密码翻译器

盲文对照表

audacity下载地址

盲文解密结果为kmdonowg

audacity查看摩斯电码:

对应摩斯电码为:-.-. - …-. .-- .–. . … ----- —… --… …-- …— …–… …— …-- -… --…

这里flag设置的有点坑,大小写都试着提交结果都是错的,还得去除掉CTF才可以

flag为:flag{wpei08732?23dz}