- 攻防世界--RE--11.csaw2013reversing2--wp

Du1in9

一.题目二.解题过程1.运行附件,flag乱码2.拖入exeinfope发现无壳32位,拖入ida,进入main函数,f5查看代码分析可知,如果动态调试则进入判断运行,否则显示flag乱码3.拖入OllyDBG,f8单步运行来到关键部分,发现弹出第一个窗口前会跳到006610EF,弹出第二个窗口前会跳到006610CD4.修改代码,让他不跳过从而弹出两次flag窗口5.单步运行,第一个窗口空白,第

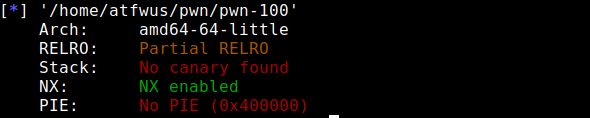

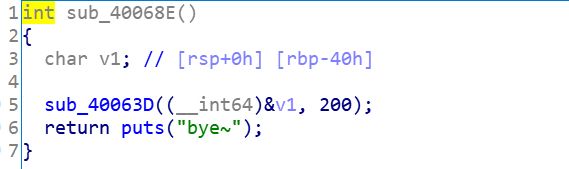

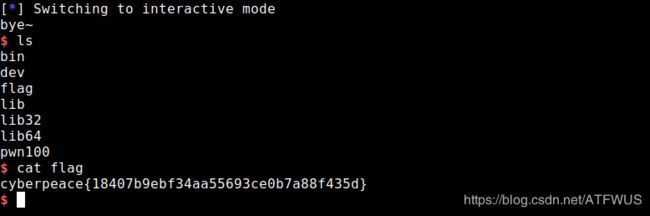

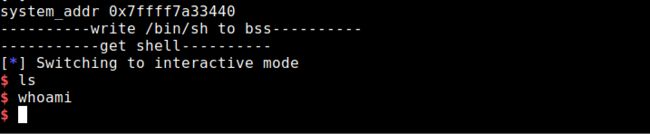

- hackcon ctf 2018 | pwn wp

fantasy_learner

BOF漏洞点:栈溢出利用过程栈溢出跳转callMeMaybe函数获得flagexpSheSellsSeaShells90流程分析:给出了输入的栈地址有一个栈溢出点没有nx利用过程:根据以上三点,得出可以使用ret2shellcode使用shellcraft生成shellcode利用栈溢出,输入并跳转到shellcodeexpSimpleYetElegent150这道题目做了最久,卡在了能否根据_d

- 2024年云曦网络安全实验室2024春季学期开学考复现Writeup

2301_82257383

程序员web安全android安全

构造的payloa为http://172.16.17.201:50183/Gentle_sister.php/?my_parameter[]=1可以直接访问也可以Hackbar工具传参。通过使用my_parameter[]=1,相当于是告诉服务器,我们在传递的是一个包含1的数组而非数字或字符串,在这种情况下,$_GET[‘my_parameter’]得到的将是一个数组,而不是一个单一的值。原本脚本

- BUUCTF 2021-10-4 Pwn

Ch1lkat

BUUCTFPwnlinuxpwn

文章目录保持手感echo分析EXPPwnme1分析EXPwdb_2018_1st_babyheap分析EXPFSOPhouseoforange_hitcon_2016分析前置知识House_of_orangeFSOPEXPzctf_2016_note3分析EXPgyctf_2020_document分析EXP动态调试复现护网杯_gettingstart分析EXPpicoctf_2018_buffe

- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- pwn学习笔记(8)--初识Pwn沙箱

晓幂

Pwn学习笔记

初识Pwn沙箱沙箱机制,英文sandbox,是计算机领域的虚拟技术,常见于安全方向。一般说来,我们会将不受信任的软件放在沙箱中运行,一旦该软件有恶意行为,则禁止该程序的进一步运行,不会对真实系统造成任何危害。安全计算模式seccomp(SecureComputingMode)在Linux2.6.10之后引入到kernel的特性,可用其实现一个沙箱环境。使用seccomp模式可以定义系统调用白名单和

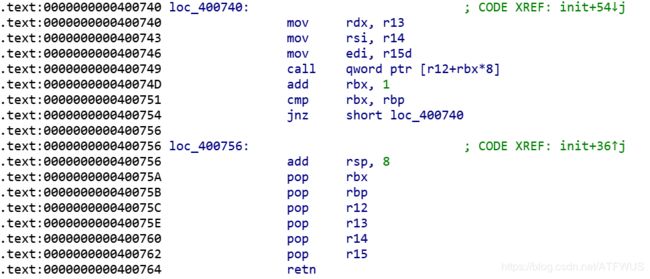

- pwn学习笔记(9)-中级ROP--ret2csu

晓幂

Pwn学习笔记

pwn学习笔记(9)-中级ROP–ret2csu前置知识首先是64位文件的传参方式:前六个参数是从左到右放入寄存器:rdi、rsi、rdx、rcx、r8、r9,之后的通过栈传参。比如:传参函数大于7个:H(a,b,c,d,e,f,g,h)a->%rdi、b->%rsi、c->%rdx、d->%rcx、e->%r8、f->%r9h->(%esp)g->(%esp)callH先看看如下代码:#incl

- 【web | CTF】攻防世界 Web_php_unserialize

星盾网安

CTF-Webphp开发语言

天命:这条反序列化题目也是比较特别,里面的漏洞知识点,在现在的php都被修复了天命:而且这次反序列化的字符串数量跟其他题目不一样file=$file;}//销毁时候触发,相当于是打印flag文件出来function__destruct(){echo@highlight_file($this->file,true);}//这个方法不会触发,估计是旧版本的php,满足某些情况所以没有触发//纯碎用来吓

- 【攻防世界】Web_php_unserialize

Miracle&

webweb安全网络安全

1.信息收集:从题目:知道反序列化;2.源码审计:file=$file;}function__destruct(){//析构函数在对象被销毁时自动调用,用于执行一些清理操作或释放资源。echo@highlight_file($this->file,true);}function__wakeup(){//在反序列化对象时自动调用if($this->file!='index.php'){//these

- Web_php_unserialize(攻防世界)

ha0cker

php开发语言web安全

1.打开环境,审计代码。file=$file;}function__destruct(){echo@highlight_file($this->file,true);}function__wakeup(){if($this->file!='index.php'){//thesecretisinthefl4g.php$this->file='index.php';}}}if(isset($_GET[

- 攻防世界-Web_php_unserialize

roast mouse

php网络安全

攻防世界-Web_php_unserialize分析php代码file=$file;}//析构函数function__destruct(){//打开指定文件,并高亮文件中内容,第二个为return参数,为true,函数将返回高亮显示的代码字符串,而不是直接输出到浏览器。echo@highlight_file($this->file,true);}//wakeup魔法函数,在反序列化之前调用。fun

- 【网络安全 | CTF】攻防世界 Web_php_unserialize 解题详析

秋说

CTFCTF网络安全web安全

文章目录代码审计解题思路wakeup绕过preg_match绕过base64绕过GET传参方法二代码审计这段代码首先定义了一个名为Demo的类,包含了一个私有变量$file和三个魔术方法__construct()、__destruct()和__wakeup()。其中:__construce()方法用于初始化$file变量__destruce方法用于输出文件内容__wakeup()方法检查当前对象的

- 攻防世界 Web_php_unserialize

Cyan1u

#攻防世界php

Web_php_unserializePHP反序列化看看代码file=$file;}function__destruct(){echo@highlight_file($this->file,true);}function__wakeup(){if($this->file!='index.php'){//thesecretisinthefl4g.php$this->file='index.php';

- OVS主线流程之ovs-vswitchd主体结构分析

大空新一

网络OVS

OVS是openvirtualswitch的简称,是现在广泛使用的软件实现的虚拟网络交换机。各大云厂商普遍使用OVS来实现自身的虚拟网络,各厂商会根据自身需要加以修改使之符合自身需求,DPU中也使用OVS来实现流表的offload。OVS中的流表基于多级结构,与用户强相关的是opwnflow,下发的流表称为emcflow。OVS一般存在两种运行模式,内核模式和DPDK模式。内核模式下存在一个dat

- ctf-杂项-编码分析-Morse编码

go_to_hacker

ctfctf

通信中的编码:Morse编码,(国际摩尔斯电码)ctf:题目:嘀嗒嘀嗒嘀嗒嘀嗒时针它不停在转动-----.-.....嘀嗒嘀嗒嘀嗒嘀嗒小雨它拍打着水花-.-.----...writeup:通过摩斯密码表自己一一对应查找,也可以同网上在线工具直接计算http://www.zhongguosou.com/zonghe/moErSiCodeConverter.aspx或者:http://rumkin.c

- 重头开始嵌入式第二十一天(Linux系统编程 文件相关函数)

FLPGYH

vimlinuxc语言

目录1.getpwuid2.getpwnam3.getgrgid4.symlink在Linux和类Unix系统中,创建软链接(符号链接)的常用指令是ln-s。5.remove6.rename7.link8.truncate9.perror10.strerror11.error1.makefile2.gdbstrtok1.getpwuidgetpwuid函数是C语言标准库中的一个函数,用于通过用户I

- 2022羊城杯pwn wp

Loτυs

wppwn

YCBSQL远程是上传一个sql文件,题目提示用nc带出flag。优先考虑sqlite自带的.system函数(抱着试一试的想法),然后找web手要了个vps监听,莫名其妙就出了。sql文件内容:.systemnc1.117.171.2489997b->c->dunlink之后成为a->c->db->c->d不过此时b->c->d的nodenum为1,因此不好操作,唯一好利用的点就是通过delet

- 【web安全】从2022中科大hackgame web中学习pdflatex RCE和python反序列化

热心网友易小姐

pythonweb安全前端

ctf比赛地址:https://hack.lug.ustc.edu.cn大佬博客里wp写的很清楚了,官方wp也写的很好,我比不过大佬,只能把基础多讲一些(大佬在tttang把wp全发了T0T)官方wp:https://github.com/USTC-Hackergame/hackergame2022-writeups大佬全WP:https://miaotony.xyz/?utm_source=tt

- 2018-10-08-Vulnhub渗透测试实战writeup(5)

最初的美好_kai

老规矩,直接上nmapnmap-p--A-sV-Pn10.10.10.145结果如下:StartingNmap7.01(https://nmap.org)at2018-10-0816:50CSTNmapscanreportfor10.10.10.145Hostisup(0.0082slatency).Notshown:65532closedportsPORTSTATESERVICEVERSION8

- 实验吧CTF密码学Writeup-古典密码Writeup

syxvip

古典密码分值:10来源:北邮天枢战队难度:易参与人数:6803人GetFlag:2507人答题人数:2791人解题通过率:90%密文内容如下{796785123677084697688798589686967847871657279728278707369787712573798465}请对其进行解密提示:1.加解密方法就在谜面中2.利用key值的固定结构格式:CTF{}密文全是数字,ascll码

- 安恒杯2018-pwn-over

Sadmess

framefaking正如这个技巧名字所说的那样,这个技巧就是构造一个虚假的栈帧来控制程序的执行流。原理概括地讲,我们在之前讲的栈溢出不外乎两种方式控制程序EIP控制程序EBP其最终都是控制程序的执行流。在framefaking中,我们所利用的技巧便是同时控制EBP与EIP,这样我们在控制程序执行流的同时,也改变程序栈帧的位置。一般来说其payload如下bufferpadding|fakeebp

- pwn学习笔记(4)ret2libc

晓幂

学习笔记

pwn学习笔记(4)静态链接:静态链接是由链接器在链接时将库的内容加入到可执行程序中的做法。链接器是一个独立程序,将一个或多个库或目标文件(先前由编译器或汇编器生成)链接到一块生成可执行程序。这里的库指的是静态链接库,Windows下以.lib为后缀,Linux下以.a为后缀。也就是说将静态链接库中的所有的函数都写入这个ELF文件中,所以会造成该二进制文件极为庞大,因此也会存在很多的可供利用来re

- HGAME 2024 WEEK1 WP

是Mumuzi

ctf信息安全

文章目录WEBezHTTPBypassitSelectCourses2048*16jhatREezASMezPYCezUPXezIDAPWNEzSignInCRYPTO奇怪的图片ezRSAezMathezPRNGMISCSignIn来自星尘的问候simple_attack希儿希儿希尔签到放假比较闲,打打比赛WEBezHTTP来自vidar.club、UA要求阿巴阿巴阿巴、来自本地(提示不是XFF,

- pwnable.kr解题write up —— Toddler's Bottle(一)

captain_hwz

securityCTFsecurity

1.fd#include#includecharbuf[32];intmain(intargc,char*argv[],char*envp[]){if(argcunsignedlonghashcode=0x21DD09EC;unsignedlongcheck_password(constchar*p){int*ip=(int*)p;inti;intres=0;for(i=0;i#includevo

- pwnable.kr解题write up —— Toddler's Bottle(二)

captain_hwz

securityCTFsecurity

9.mistake#include#include#definePW_LEN10#defineXORKEY1voidxor(char*s,intlen){inti;for(i=0;i0)){printf("readerror\n");close(fd);return0;}charpw_buf2[PW_LEN+1];printf("inputpassword:");scanf("%10s",pw_b

- pwn旅行之[WUSTCTF 2020]getshell2(一些小知识)

晓幂

安全

题目分析1首先打开这个题目的链接的时候,看到了ret2syscall,以为是一个纯正的syscall的题,结果,做的时候发现这个题的危险函数限制的字符串个数不足以写入syscall需要的所有地址,所以,这里参考dalao们的方法,/做出了这道题,这里记录一下。首先,checksec看一下这个题目的保护以及架构:是一个32位小端序程序,开了栈不可执行的保护,所以初步判断,stack的ret2shel

- pwn学习笔记(2)ret_2_text_or_shellcode

晓幂

学习笔记

pwn学习笔记(2)1.三种常见的寄存器:ax寄存器:通用寄存器,可用于存放多种数据bp寄存器:存放的是栈帧的栈底地址sp寄存器:存放的是栈顶的地址2.栈帧与栈工作的简介:栈帧是存储函数的一些信息的地方,栈帧存储有函数的局部变量,传递给子函数的实际参数,父函数的地址以及上一个栈帧栈底的地址,大致情况如下:在函数调用的过程中,首先会讲bp寄存器的值进行压栈,以方便在恢复的时候恢复栈底寄存器的值,再之

- pwn学习笔记(3)ret2syscall

晓幂

学习笔记

pwn学习笔记(3)ROP原理:ROP(ReturnOrientedProgramming)返回导向编程,主要思想是通过在程序中已有的小片段(gadgets)来改变某些寄存器或者变量的值,从而控制程序的执行流程。栈溢出–ret2syscall:1.系统调用:对于一个已经存在于标准库中的函数,例如printf(),我们编写某个程序的时候,这个函数仅仅只用了printf(参数);这么一行,但是,其工作

- 从零开始学howtoheap:解题西湖论剑Storm_note

网络安全我来了

逆向二进制Re网络安全系统安全安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.题目信息https://github.com/ble55ing/ctfpwn/blob/master/pwnable/ctf/x64/Sto

- 从零开始学howtoheap:理解fastbins的unsorted bin攻击

网络安全我来了

网络安全安全系统安全安全架构

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:从零开始配置pwn环境:从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客1.fastbins的unsorted_bin攻击unsortedbin攻击通常是为更进一步的攻击做准备的,我们知道unsortedbin是一个

- java解析APK

3213213333332132

javaapklinux解析APK

解析apk有两种方法

1、结合安卓提供apktool工具,用java执行cmd解析命令获取apk信息

2、利用相关jar包里的集成方法解析apk

这里只给出第二种方法,因为第一种方法在linux服务器下会出现不在控制范围之内的结果。

public class ApkUtil

{

/**

* 日志对象

*/

private static Logger

- nginx自定义ip访问N种方法

ronin47

nginx 禁止ip访问

因业务需要,禁止一部分内网访问接口, 由于前端架了F5,直接用deny或allow是不行的,这是因为直接获取的前端F5的地址。

所以开始思考有哪些主案可以实现这样的需求,目前可实施的是三种:

一:把ip段放在redis里,写一段lua

二:利用geo传递变量,写一段

- mysql timestamp类型字段的CURRENT_TIMESTAMP与ON UPDATE CURRENT_TIMESTAMP属性

dcj3sjt126com

mysql

timestamp有两个属性,分别是CURRENT_TIMESTAMP 和ON UPDATE CURRENT_TIMESTAMP两种,使用情况分别如下:

1.

CURRENT_TIMESTAMP

当要向数据库执行insert操作时,如果有个timestamp字段属性设为

CURRENT_TIMESTAMP,则无论这

- struts2+spring+hibernate分页显示

171815164

Hibernate

分页显示一直是web开发中一大烦琐的难题,传统的网页设计只在一个JSP或者ASP页面中书写所有关于数据库操作的代码,那样做分页可能简单一点,但当把网站分层开发后,分页就比较困难了,下面是我做Spring+Hibernate+Struts2项目时设计的分页代码,与大家分享交流。

1、DAO层接口的设计,在MemberDao接口中定义了如下两个方法:

public in

- 构建自己的Wrapper应用

g21121

rap

我们已经了解Wrapper的目录结构,下面可是正式利用Wrapper来包装我们自己的应用,这里假设Wrapper的安装目录为:/usr/local/wrapper。

首先,创建项目应用

&nb

- [简单]工作记录_多线程相关

53873039oycg

多线程

最近遇到多线程的问题,原来使用异步请求多个接口(n*3次请求) 方案一 使用多线程一次返回数据,最开始是使用5个线程,一个线程顺序请求3个接口,超时终止返回 缺点 测试发现必须3个接

- 调试jdk中的源码,查看jdk局部变量

程序员是怎么炼成的

jdk 源码

转自:http://www.douban.com/note/211369821/

学习jdk源码时使用--

学习java最好的办法就是看jdk源代码,面对浩瀚的jdk(光源码就有40M多,比一个大型网站的源码都多)从何入手呢,要是能单步调试跟进到jdk源码里并且能查看其中的局部变量最好了。

可惜的是sun提供的jdk并不能查看运行中的局部变量

- Oracle RAC Failover 详解

aijuans

oracle

Oracle RAC 同时具备HA(High Availiablity) 和LB(LoadBalance). 而其高可用性的基础就是Failover(故障转移). 它指集群中任何一个节点的故障都不会影响用户的使用,连接到故障节点的用户会被自动转移到健康节点,从用户感受而言, 是感觉不到这种切换。

Oracle 10g RAC 的Failover 可以分为3种:

1. Client-Si

- form表单提交数据编码方式及tomcat的接受编码方式

antonyup_2006

JavaScripttomcat浏览器互联网servlet

原帖地址:http://www.iteye.com/topic/266705

form有2中方法把数据提交给服务器,get和post,分别说下吧。

(一)get提交

1.首先说下客户端(浏览器)的form表单用get方法是如何将数据编码后提交给服务器端的吧。

对于get方法来说,都是把数据串联在请求的url后面作为参数,如:http://localhost:

- JS初学者必知的基础

百合不是茶

js函数js入门基础

JavaScript是网页的交互语言,实现网页的各种效果,

JavaScript 是世界上最流行的脚本语言。

JavaScript 是属于 web 的语言,它适用于 PC、笔记本电脑、平板电脑和移动电话。

JavaScript 被设计为向 HTML 页面增加交互性。

许多 HTML 开发者都不是程序员,但是 JavaScript 却拥有非常简单的语法。几乎每个人都有能力将小的

- iBatis的分页分析与详解

bijian1013

javaibatis

分页是操作数据库型系统常遇到的问题。分页实现方法很多,但效率的差异就很大了。iBatis是通过什么方式来实现这个分页的了。查看它的实现部分,发现返回的PaginatedList实际上是个接口,实现这个接口的是PaginatedDataList类的对象,查看PaginatedDataList类发现,每次翻页的时候最

- 精通Oracle10编程SQL(15)使用对象类型

bijian1013

oracle数据库plsql

/*

*使用对象类型

*/

--建立和使用简单对象类型

--对象类型包括对象类型规范和对象类型体两部分。

--建立和使用不包含任何方法的对象类型

CREATE OR REPLACE TYPE person_typ1 as OBJECT(

name varchar2(10),gender varchar2(4),birthdate date

);

drop type p

- 【Linux命令二】文本处理命令awk

bit1129

linux命令

awk是Linux用来进行文本处理的命令,在日常工作中,广泛应用于日志分析。awk是一门解释型编程语言,包含变量,数组,循环控制结构,条件控制结构等。它的语法采用类C语言的语法。

awk命令用来做什么?

1.awk适用于具有一定结构的文本行,对其中的列进行提取信息

2.awk可以把当前正在处理的文本行提交给Linux的其它命令处理,然后把直接结构返回给awk

3.awk实际工

- JAVA(ssh2框架)+Flex实现权限控制方案分析

白糖_

java

目前项目使用的是Struts2+Hibernate+Spring的架构模式,目前已经有一套针对SSH2的权限系统,运行良好。但是项目有了新需求:在目前系统的基础上使用Flex逐步取代JSP,在取代JSP过程中可能存在Flex与JSP并存的情况,所以权限系统需要进行修改。

【SSH2权限系统的实现机制】

权限控制分为页面和后台两块:不同类型用户的帐号分配的访问权限是不同的,用户使

- angular.forEach

boyitech

AngularJSAngularJS APIangular.forEach

angular.forEach 描述: 循环对obj对象的每个元素调用iterator, obj对象可以是一个Object或一个Array. Iterator函数调用方法: iterator(value, key, obj), 其中obj是被迭代对象,key是obj的property key或者是数组的index,value就是相应的值啦. (此函数不能够迭代继承的属性.)

- java-谷歌面试题-给定一个排序数组,如何构造一个二叉排序树

bylijinnan

二叉排序树

import java.util.LinkedList;

public class CreateBSTfromSortedArray {

/**

* 题目:给定一个排序数组,如何构造一个二叉排序树

* 递归

*/

public static void main(String[] args) {

int[] data = { 1, 2, 3, 4,

- action执行2次

Chen.H

JavaScriptjspXHTMLcssWebwork

xwork 写道 <action name="userTypeAction"

class="com.ekangcount.website.system.view.action.UserTypeAction">

<result name="ssss" type="dispatcher">

- [时空与能量]逆转时空需要消耗大量能源

comsci

能源

无论如何,人类始终都想摆脱时间和空间的限制....但是受到质量与能量关系的限制,我们人类在目前和今后很长一段时间内,都无法获得大量廉价的能源来进行时空跨越.....

在进行时空穿梭的实验中,消耗超大规模的能源是必然

- oracle的正则表达式(regular expression)详细介绍

daizj

oracle正则表达式

正则表达式是很多编程语言中都有的。可惜oracle8i、oracle9i中一直迟迟不肯加入,好在oracle10g中终于增加了期盼已久的正则表达式功能。你可以在oracle10g中使用正则表达式肆意地匹配你想匹配的任何字符串了。

正则表达式中常用到的元数据(metacharacter)如下:

^ 匹配字符串的开头位置。

$ 匹配支付传的结尾位置。

*

- 报表工具与报表性能的关系

datamachine

报表工具birt报表性能润乾报表

在选择报表工具时,性能一直是用户关心的指标,但是,报表工具的性能和整个报表系统的性能有多大关系呢?

要回答这个问题,首先要分析一下报表的处理过程包含哪些环节,哪些环节容易出现性能瓶颈,如何优化这些环节。

一、报表处理的一般过程分析

1、用户选择报表输入参数后,报表引擎会根据报表模板和输入参数来解析报表,并将数据计算和读取请求以SQL的方式发送给数据库。

2、

- 初一上学期难记忆单词背诵第一课

dcj3sjt126com

wordenglish

what 什么

your 你

name 名字

my 我的

am 是

one 一

two 二

three 三

four 四

five 五

class 班级,课

six 六

seven 七

eight 八

nince 九

ten 十

zero 零

how 怎样

old 老的

eleven 十一

twelve 十二

thirteen

- 我学过和准备学的各种技术

dcj3sjt126com

技术

语言VB https://msdn.microsoft.com/zh-cn/library/2x7h1hfk.aspxJava http://docs.oracle.com/javase/8/C# https://msdn.microsoft.com/library/vstudioPHP http://php.net/manual/en/Html

- struts2中token防止重复提交表单

蕃薯耀

重复提交表单struts2中token

struts2中token防止重复提交表单

>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>

蕃薯耀 2015年7月12日 11:52:32 星期日

ht

- 线性查找二维数组

hao3100590

二维数组

1.算法描述

有序(行有序,列有序,且每行从左至右递增,列从上至下递增)二维数组查找,要求复杂度O(n)

2.使用到的相关知识:

结构体定义和使用,二维数组传递(http://blog.csdn.net/yzhhmhm/article/details/2045816)

3.使用数组名传递

这个的不便之处很明显,一旦确定就是不能设置列值

//使

- spring security 3中推荐使用BCrypt算法加密密码

jackyrong

Spring Security

spring security 3中推荐使用BCrypt算法加密密码了,以前使用的是md5,

Md5PasswordEncoder 和 ShaPasswordEncoder,现在不推荐了,推荐用bcrpt

Bcrpt中的salt可以是随机的,比如:

int i = 0;

while (i < 10) {

String password = "1234

- 学习编程并不难,做到以下几点即可!

lampcy

javahtml编程语言

不论你是想自己设计游戏,还是开发iPhone或安卓手机上的应用,还是仅仅为了娱乐,学习编程语言都是一条必经之路。编程语言种类繁多,用途各 异,然而一旦掌握其中之一,其他的也就迎刃而解。作为初学者,你可能要先从Java或HTML开始学,一旦掌握了一门编程语言,你就发挥无穷的想象,开发 各种神奇的软件啦。

1、确定目标

学习编程语言既充满乐趣,又充满挑战。有些花费多年时间学习一门编程语言的大学生到

- 架构师之mysql----------------用group+inner join,left join ,right join 查重复数据(替代in)

nannan408

right join

1.前言。

如题。

2.代码

(1)单表查重复数据,根据a分组

SELECT m.a,m.b, INNER JOIN (select a,b,COUNT(*) AS rank FROM test.`A` A GROUP BY a HAVING rank>1 )k ON m.a=k.a

(2)多表查询 ,

使用改为le

- jQuery选择器小结 VS 节点查找(附css的一些东西)

Everyday都不同

jquerycssname选择器追加元素查找节点

最近做前端页面,频繁用到一些jQuery的选择器,所以特意来总结一下:

测试页面:

<html>

<head>

<script src="jquery-1.7.2.min.js"></script>

<script>

/*$(function() {

$(documen

- 关于EXT

tntxia

ext

ExtJS是一个很不错的Ajax框架,可以用来开发带有华丽外观的富客户端应用,使得我们的b/s应用更加具有活力及生命力。ExtJS是一个用 javascript编写,与后台技术无关的前端ajax框架。因此,可以把ExtJS用在.Net、Java、Php等各种开发语言开发的应用中。

ExtJs最开始基于YUI技术,由开发人员Jack

- 一个MIT计算机博士对数学的思考

xjnine

Math

在过去的一年中,我一直在数学的海洋中游荡,research进展不多,对于数学世界的阅历算是有了一些长进。为什么要深入数学的世界?作为计算机的学生,我没有任何企图要成为一个数学家。我学习数学的目的,是要想爬上巨人的肩膀,希望站在更高的高度,能把我自己研究的东西看得更深广一些。说起来,我在刚来这个学校的时候,并没有预料到我将会有一个深入数学的旅程。我的导师最初希望我去做的题目,是对appe