Vulnhub靶场篇:SkyDogConCTF2016

这是第二篇vunlnhub靶场相关的博客;SkyDog: 2016 – Catch Me If You Can 靶机渗透测试.

不建议学渗透的小伙伴去复现此篇,太费时。投入产出比并不高。个人认为有些靶场认真的看一遍网上的wp就够了。鄙人做了3/4就已经不想做了。硬着头皮水完这篇靶场。

电影《Catch MeIf You Can》的中译名是《猫鼠游戏》or《逍遥法外》特地看了下这个电影,男主社工能力极强,可以从中学到很多心理学方面trick。

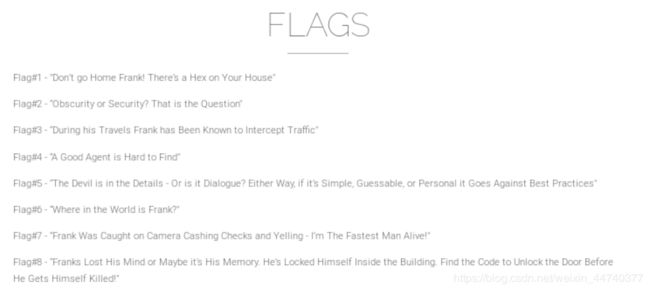

本次靶机的主题也是来源于此,作者在靶机中以{MD5 Hash}的形式放置了8个flag,我们的目标就是拿到这八个flag,下面是作者给出的八个flag的提示信息:

做起来像是一个偏向CTF杂项方向靶机。

攻击机:Kali Linux IP:192.168.223.136

靶 机:SkyDog IP:192.168.223.145

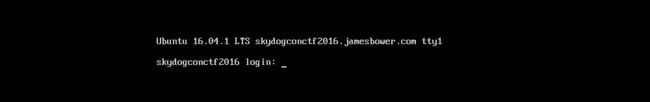

开启SkyDog后首先看到的登录页面:

Nothing available

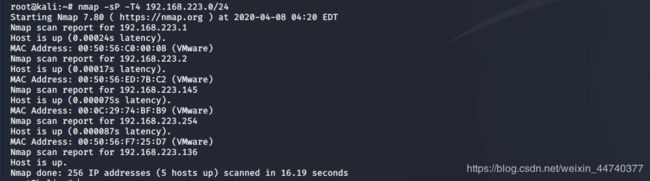

打开我们的kali攻击机最大线程探测到靶机IP:

此时进行更大限度信息收集:

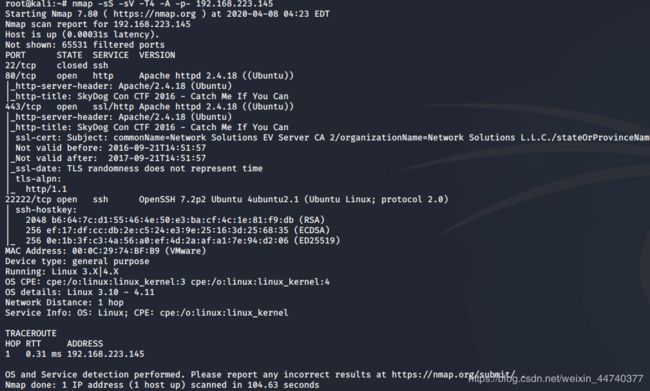

nmap -sS -sV -T4 -A -p- 192.168.223.145有点慢:

我们可以看到22端口ssh服务是关闭着的,但是22222端口却开放有ssh服务。

既然80端口开启着http服务,我们访问一下:

只有这个海报,我们根据提示信息第一条提示:不要回家弗兰克!有个十六进制在你的房子。。。。点击HOME并查看源代码:

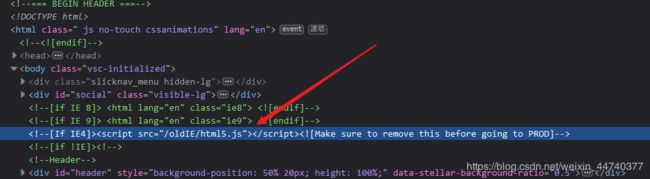

在注释中找到了一个隐藏路径:

尝试访问:

在第一行找到了一串十六进制编码(只存在数字与字母且字母在a-f范围)

十六进制解密得到第一个flag:flag{7c0132070a0ef71d542663e9dc1f5dee}

对flag1的内容进行MD5解密得到:nmap

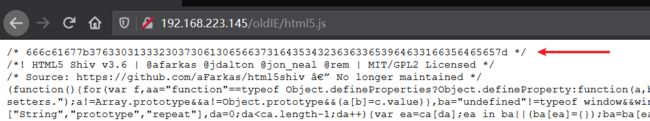

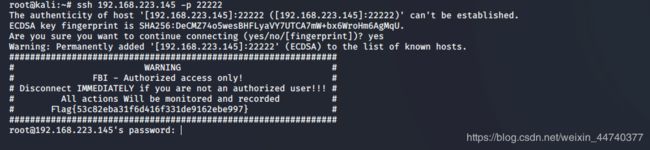

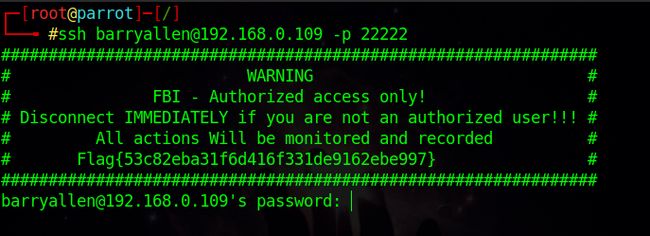

那我们回到刚刚nmap的扫描结果:22222端口开放的ssh服务;尝试连接:

ssh 192.168.23.129 -p 22222

ssh 192.168.223.145 -p 22222在回显信息中找到了第二个flag:Flag{53c82eba31f6d416f331de9162ebe997}

对其内容进行MD5解密得:encrypt

加密?看到第三条提示:“在他的旅行中弗兰克知道了拦截交通”(翻译硬伤)

我们回到nmap搜集到的信息;80端口启用的是http服务

http采用80端口与Web服务器通信,无加密措施易被拦截、值入非法内容;https采用443端口同第三方安全公司发生的SSL证书加密与Web服务器通信,有效防止拦截、信自安全加密传输。用https协议对网站进行访问:

在浏览器发出不安全警告后查看其网站证书得到flag3:flag3{f82366a9ddc064585d54e3f78bde3221}

对flag3进行MD5解密得到字符串:personnel

职员?我们查看第四条提示:一个好代理难以寻找

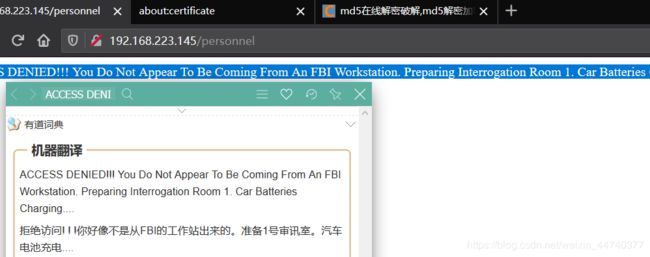

尝试访问personel目录:

回到之前打开的html5.js页面搜索FBI:

![]()

看到添加对IE4 对FBI工作站的临时支持,下面一行是邮箱名格式

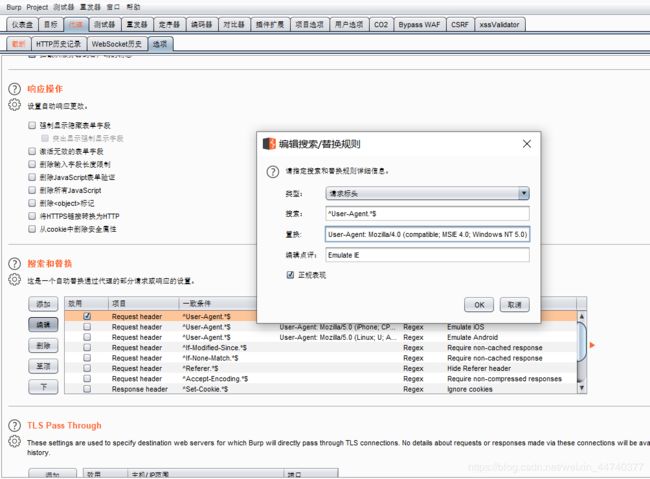

猜测题目要求是通过burp修改用户代理User Agent使用IE4访问:

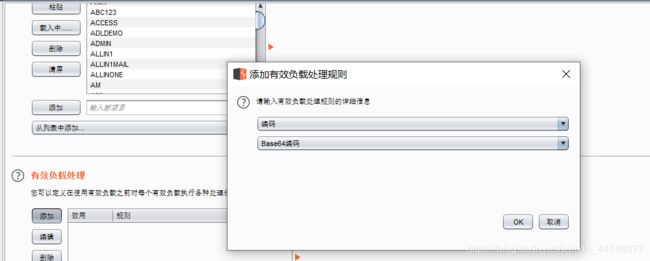

打开burpsuite并配置相关选项:

再次访问http://192.168.223.145/personnel/页面:

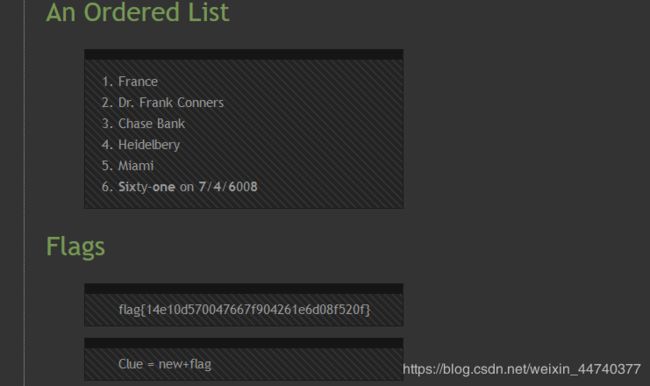

得到flag4:flag{14e10d570047667f904261e6d08f520f}

对其内容进行MD5解密得到字符串:evidence

证据?

我们看到上图clue = new+flag这段话,猜测newevidence是一个重要线索:

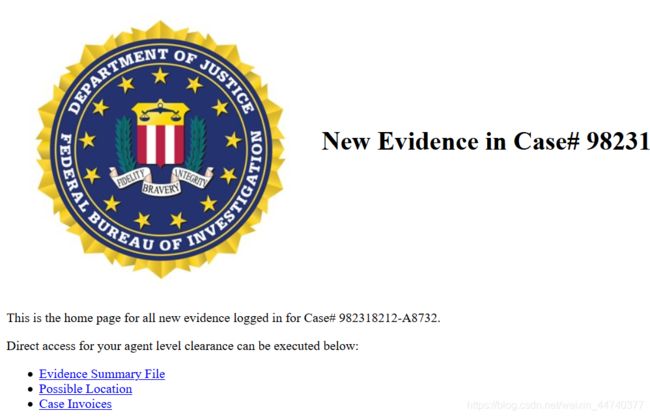

访问http://192.168.223.145/newevidence得到:

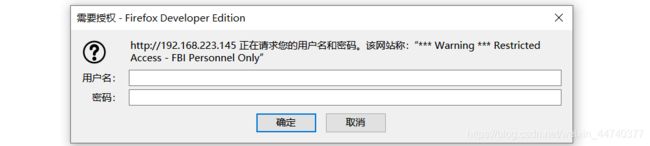

需要FBI才能登陆(此处与上一关有异曲同工之妙,还是需要修改用户代理),除此之外,我们需要知道用户名和密码。

而在第一关的html5.js文件中发现了一个邮箱:[email protected]即用户名的构成是:名字.姓氏(并且都是小写)。

而我们在上一关登陆http://192.168.23.129/personnel/页面显示:

Agent Hanratty 是电影里tom hanks 扮演的一个叫carl hanratty的FBI探员

根据我们打开的html5.js中的内容中的这个邮箱格式:[email protected]

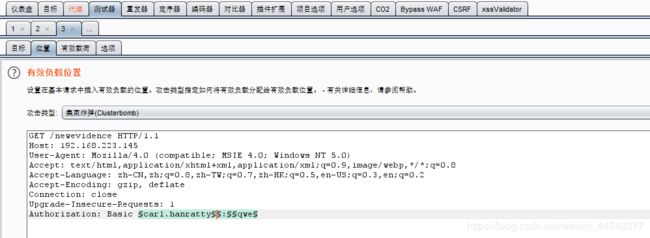

可知用户名为carl.hanratty,我们用burpsuite爆破登录此站点:

一共分为三个部分:用户名:密码

Payload type选择Custom iterator自定义迭代器

将三组payload都设置为各自所需的值:carl.hanratty : 和密码字典

当然两个部分:carl.hanratty: 与 密码字典更易操作

配置好后开始爆破:

得到密码Grace

成功进入页面:

点击 " Evidence Summary File ",发现直接跳到 flag页面

得到了flag5:flag{117c240d49f54096413dd64280399ea9}

同时我们还在登陆后的页面下载到了两个文件一个是PDF:Invoice.pdf;一个是JPG:image.jpg

我们把flag5的内容md5解密:panam

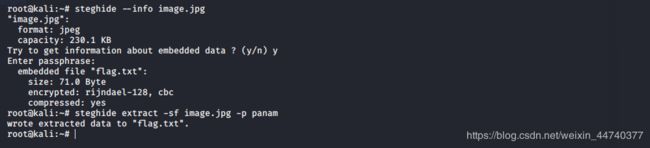

泛美航空公司?好吧这个提示没什么用,根据PDF里内容我们得到steghide软件相关信息

我们在kali里用此软件破解那张jpg图片:

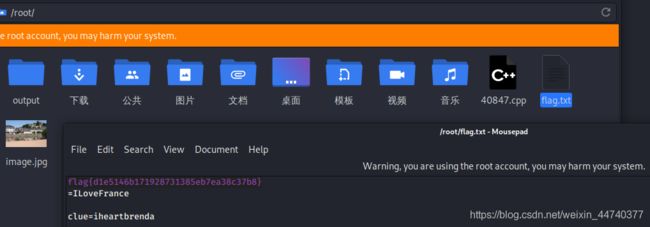

得到flag6:flag{d1e5146b171928731385eb7ea38c37b8}

对其进行MD5解密得到:ILoveFrance

看一下题设flag7给的提示:

Flag #7 Frank Was Caught on Camera Cashing Checks and Yelling - I’m The Fastest Man Alive!

翻译:弗兰克被摄像机拍到,大喊大叫,我是活着的最快的人!

这是一个奇怪的提示,弗兰克为什么大喊 "我是活着最快的人!"?

Google了这句话 I’m The Fastest Man Alive!

这是闪电侠说的一句话!!!

原话是:my name is Barry Allen and i am the fastest man alive

when i was a child , i saw my mother killed by something impossible

这里有个姓名 :Barry Allen

推测用户名为:barryallen

密码的话我想起来上一个flag留下来了一个线索 iheartbrenda

推测密码为: iheartbrenda

有用户名跟密码就得有登陆的地方,我们开始时用nmap发现开了4个端口,

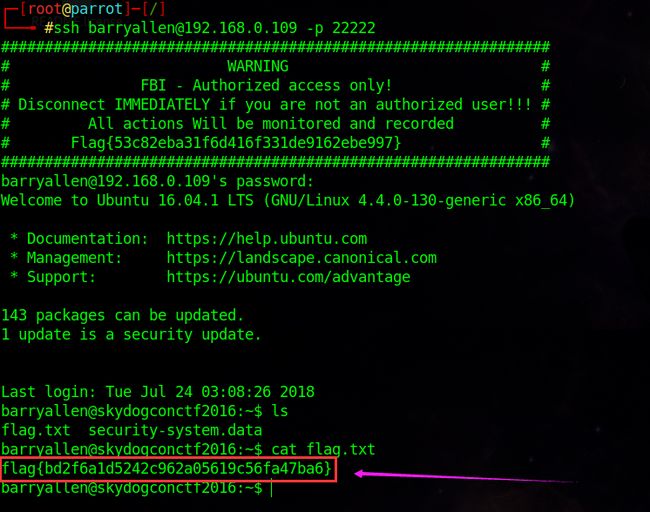

我们曾经登陆过22222端口,好像有个输入密码的地方,我们用barryallen用户

连接22222端口:

ssh [email protected] -p 22222

我们输入密码: iheartbrenda

我们成功得到flag7:flag{bd2f6a1d5242c962a05619c56fa47ba6}

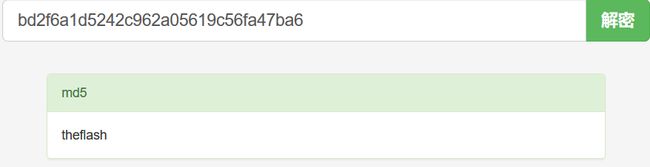

我们md5解密flag7:

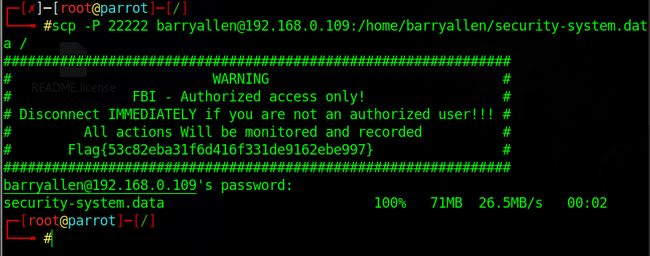

同时发现目录下面除了flag.txt,还有 security-system.data 的文件,

我们将这个文件下载到本地:

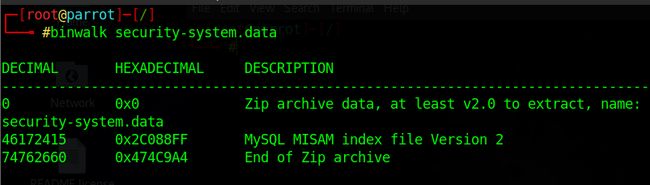

我们先用parrot linux自带的binwalk工具分析一下这个文件:

binwalk security-system.data

发现是一个zip文件,看不出来啊,才开始还以为是data文件...

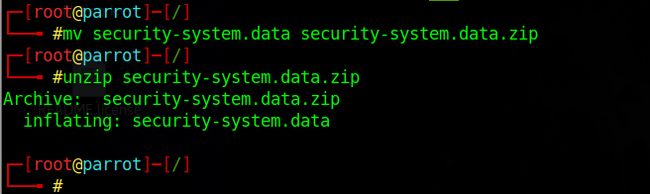

我们要想把zip解压出来,首先要把它变成zip文件:

mv security-system.data security-system.data.zip

然后使用unzip命令来解压这个zip文件:

unzip security-system.data.zip

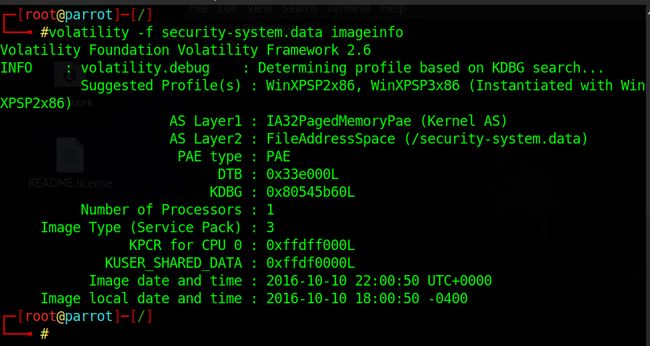

现在security-system.data显示为简单的数据。在文件上运行字符串我看到很多

内存提到,所以我在想它是一台机器的内存映像。

接下来使用Volatility来进行电子取证:

(Volatility介绍及用法:

https://www.anquanke.com/post/id/86036

https://blog.csdn.net/kevinhanser/article/details/80013033

https://tools.kali.org/forensics/volatility)

首先查看一下文件信息:

volatility -f security-system.data iamgeinfo

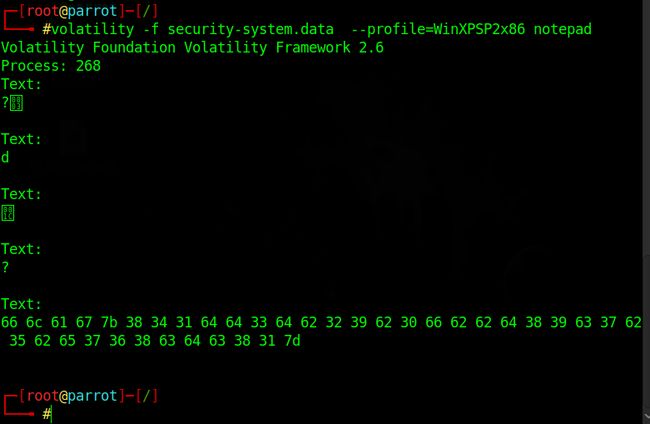

我们直接用notepad查看当前显示过得笔记本内容:

volatility -f security-system.data --profile=WinXPSP2x86 notepad

发现有Test有一行内容:

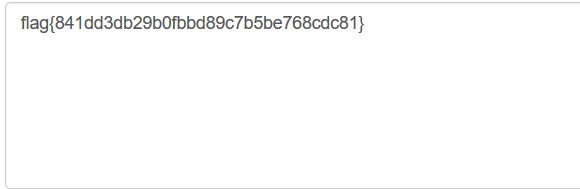

666c61677b38343164643364623239623066626264383963376235626537363863646338317d

明显是hex过后的,我们直接解码:

得到了最后一个flag8:flag{841dd3db29b0fbbd89c7b5be768cdc81}

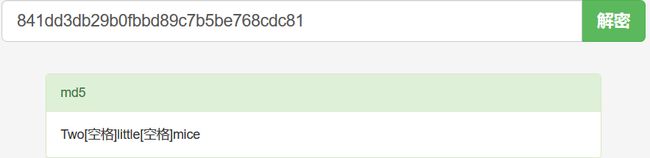

md5解密:

两只小老鼠?

两只小老鼠掉进了一桶奶油里。第一只老鼠很快放弃并淹死了。第二只老鼠,并没有放弃。他拼命挣扎,最终把奶油搅拌成了黄油,爬了出来。先生们,此时此刻,我就是那第二只老鼠。